温馨提示:这篇文章已超过473天没有更新,请注意相关的内容是否还可用!

摘要:本摘要介绍了Android Spider App逆向工程中使用Frida工具的配置和基本使用。通过夜神模拟器安装配置环境,为逆向工程提供基础。介绍如何使用Frida进行Android应用的动态分析和调试,包括安装Frida框架、注入脚本等操作。本摘要旨在帮助开发者快速了解并上手使用Frida进行Android应用的逆向工程研究。

,我进行了适当的润色和修饰,同时保持了您原有的结构和内容,请参考以下版本:

前言

Frida 是一款基于 Python 和 JavaScript 的 Hook 与调试框架,是app逆向的强大工具。

模拟器下载安装教程链接:https://blog.csdn.net/EXIxiaozhou/article/details/127767808

一、了解Frida

1. Frida是什么

Frida是一款易用的跨平台Hook工具,能够Hook Java层到Native层的所有操作,是一种动态插桩工具。

它可以插入代码到原生App的内存空间中,动态监视和修改行为。

支持Win、Mac、Linux、Android、iOS全平台。

可以使用frida获取进程信息、拦截指定函数和调用指定函数,注入代码等。

2. Frida原理

Frida分为两部分:运行在目标机上的服务端和用于通信的客户端。

通过注入进程的方式实现劫持应用函数。

二、Frida下载

1. 通过pip安装frida模块

您提供了多个镜像地址供选择,可以根据网络情况选择合适的镜像源进行安装,同时给出了安装命令和指定版本安装的方法。

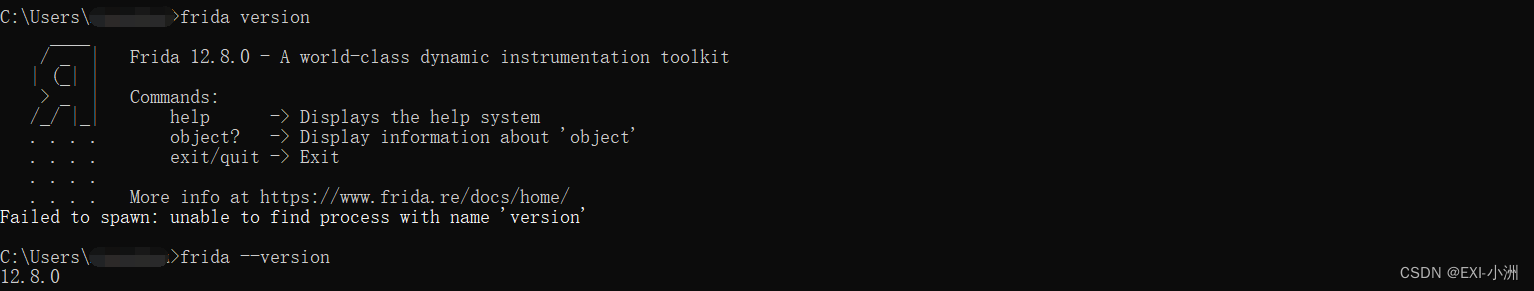

2. 查看本地的frida版本

本地和模拟器的版本需要对应,否则会出现错误,给出了相应的查看命令和图片示例。

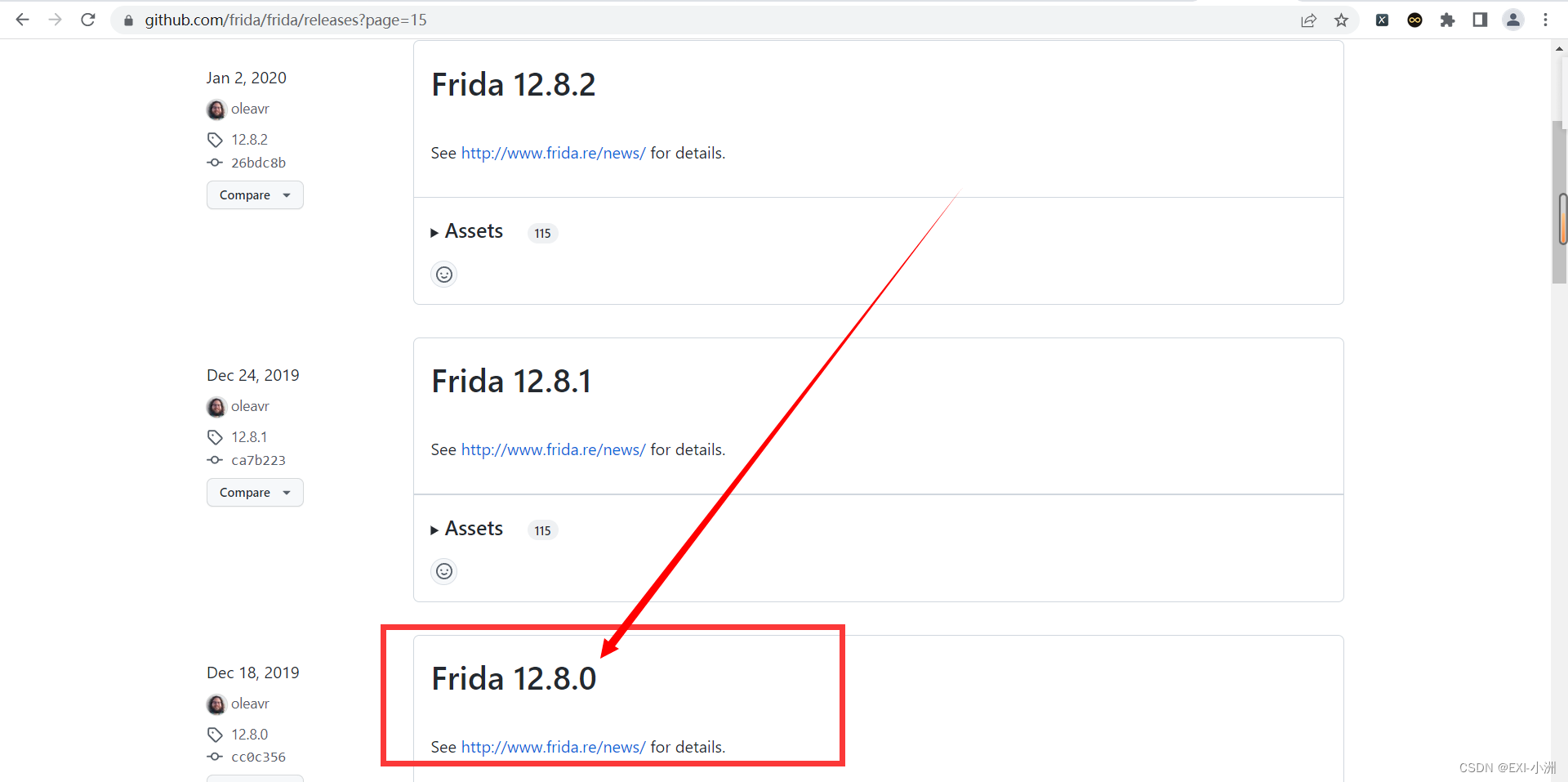

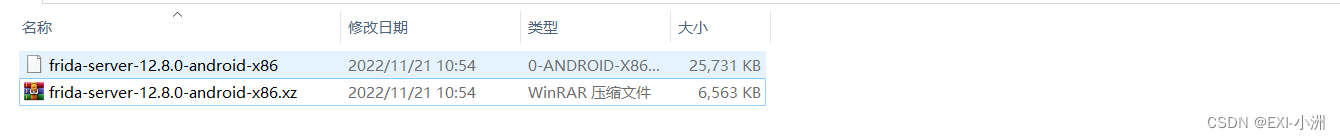

3. 下载frida

提供了下载链接和相应的解压步骤。

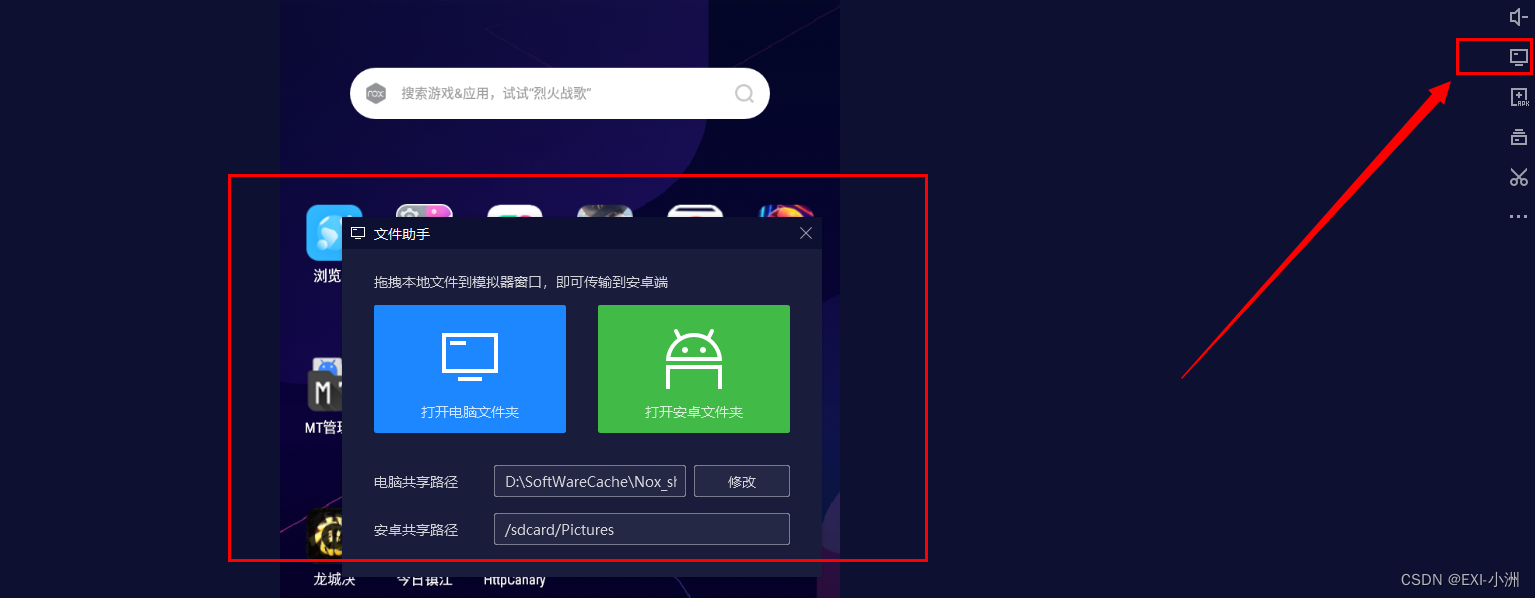

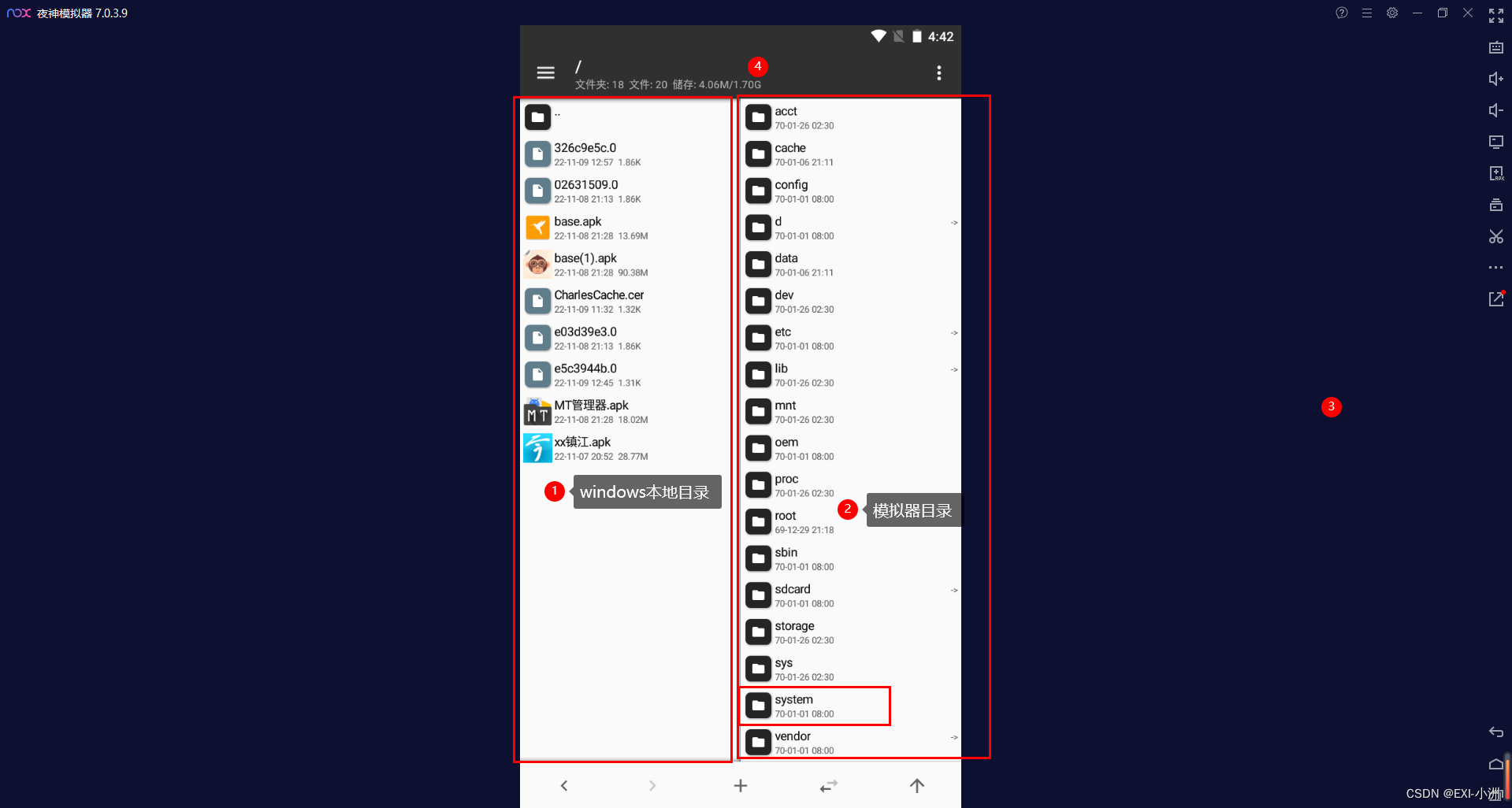

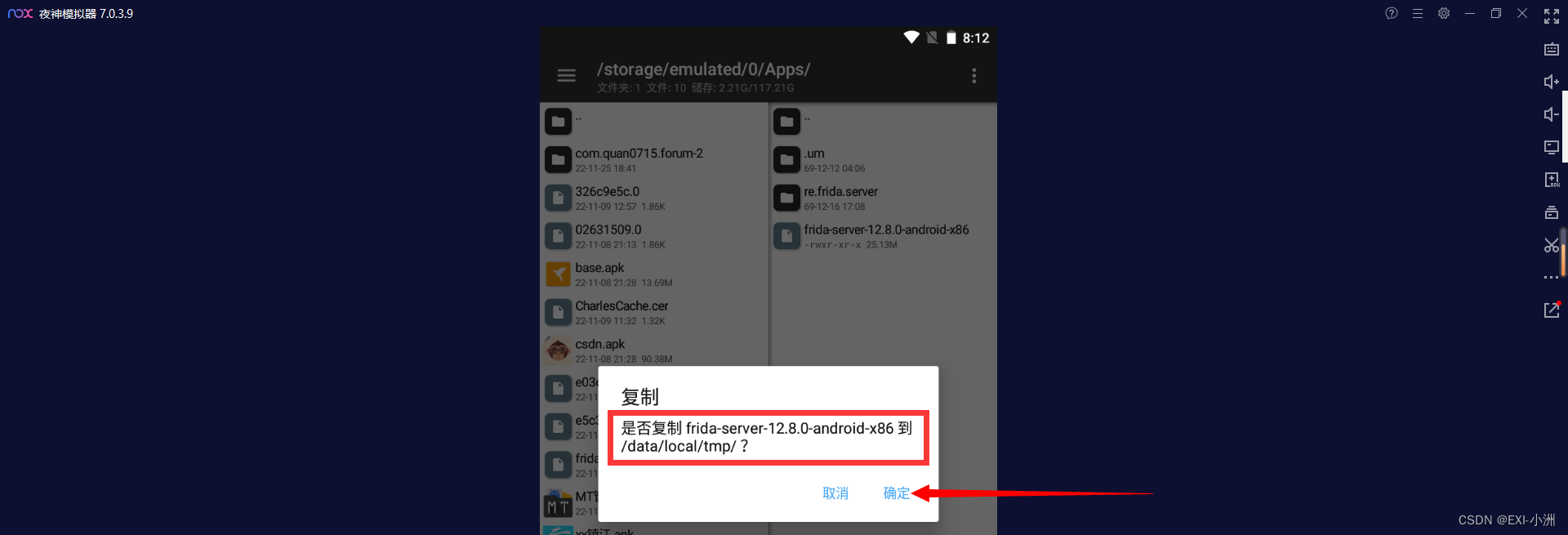

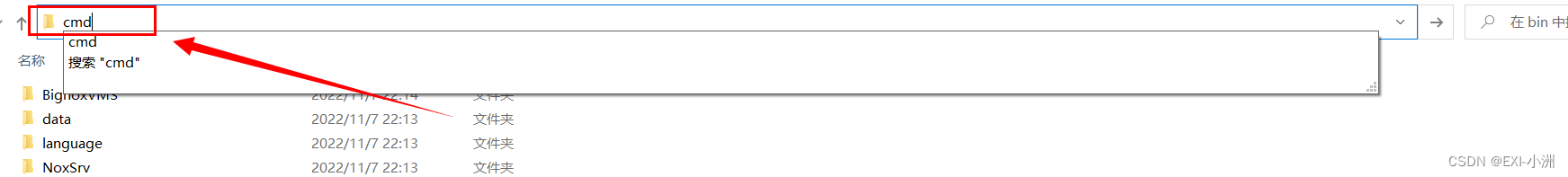

三、Frida安装

通过MT管理器将证书配置到模拟器中,并详细介绍了通过命令在模拟器端启动frida-server的过程,同时提供了连接并转发端口的步骤。

本文介绍了如何在模拟器端安装frida并启动服务,后续将更新使用frida进行代码注入的示例,关于模拟器的操作可以查看相关博文。

希望这次的修改能够满足您的要求,如果有其他需要调整的地方,请随时告知。

还没有评论,来说两句吧...