温馨提示:这篇文章已超过472天没有更新,请注意相关的内容是否还可用!

摘要:本研究采用微信PC端小程序抓包方法,通过对微信数据传输过程进行监控与分析,实现对小程序数据的捕获与解析。该方法通过特定工具对微信PC端进行抓包操作,获取小程序数据传输的详细信息,进而对小程序的功能、性能及数据交互进行深入分析。本研究方法有助于开发者优化小程序性能,解决潜在问题,同时为小程序的安全监控提供重要支持。

关于Proxifier的介绍

Proxifier是一款强大的代理客户端软件,它可以让不支持代理服务器工作的程序通过代理进行访问,该软件支持各种操作系统和各代理协议,可以指定端口和程序进行代理。

下载及安装指南

您可以通过以下链接下载Proxifier:

官网下载地址:http://proxifier.com/download/

GitHub地址:https://github.com/topics/proxifier

请按照安装步骤进行安装。

使用与配置教程

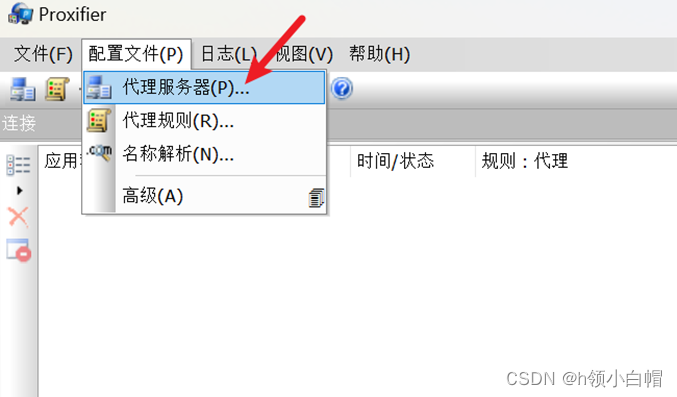

1、打开Proxifier,选择“配置文件”->“代理服务器”。

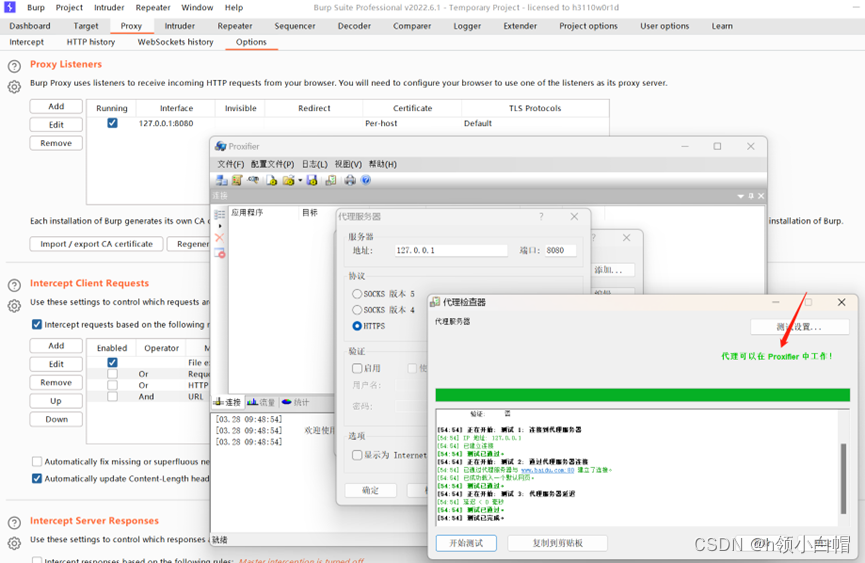

2、点击“添加”,将服务器地址和端口设置为127.0.0.1:8080(这与Burp代理设置相同)。

3、协议选择HTTPS,点击“检测”,然后确认。

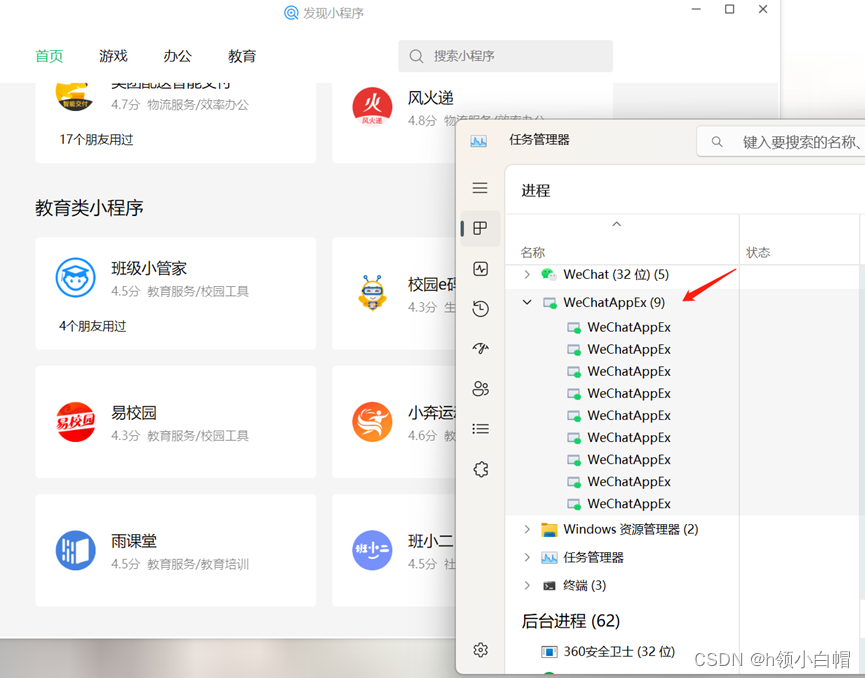

4、在微信PC端打开任意小程序,在任务管理器进程中,您可以看到运行了一个WeChatAppEx。

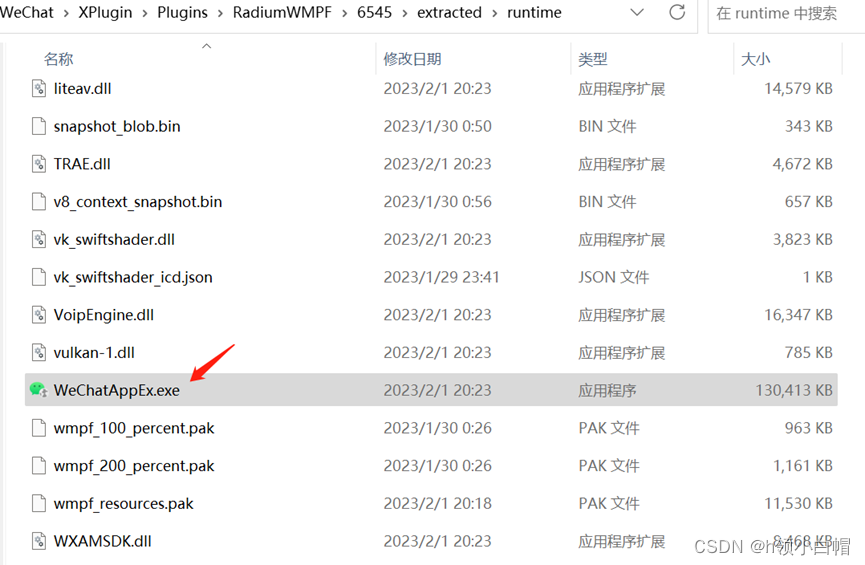

5、该应用所在位置为:C:\Users\Administrator\AppData\Roaming\Tencent\WeChat\XPlugin\Plugins\RadiumWMPF\6545\extracted\runtime。

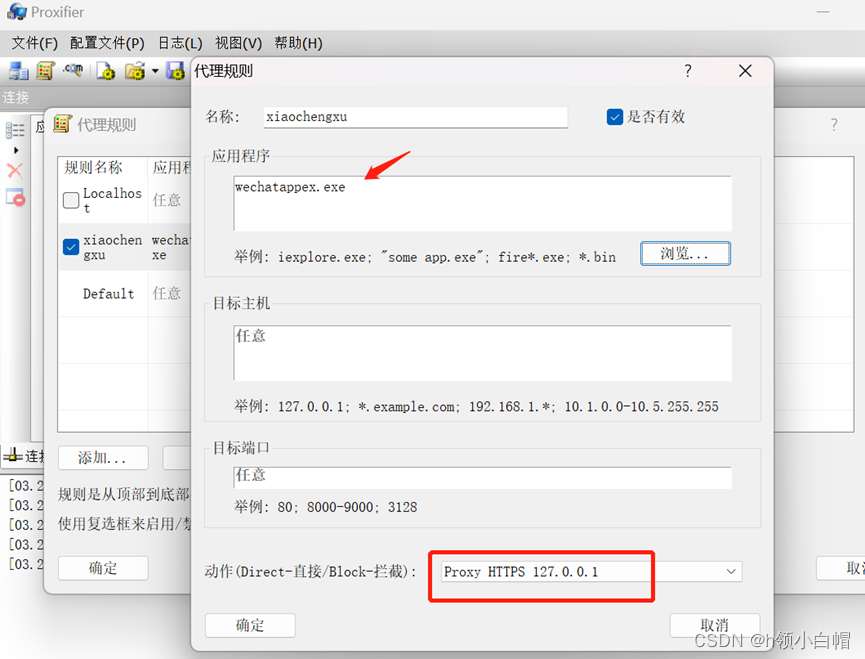

6、在Proxifier的“配置文件”->“代理规则”中,选择“添加”。

7、输入名称(这里可以直接使用小程序名称),选择应用程序为WeChatAppEx并确认,动作设置为我们刚刚创建的HTTPS代理。

8、完成以上设置后,进行抓包验证,您应该可以在Proxifier看到代理流量,同时在Burp中看到数据包。

您就可以继续对微信小程序进行渗透测试了,通过结合Proxifier和Burp,您可以方便地抓取和分析HTTPS数据包,从而更好地了解微信小程序的通信机制和安全性能,在进行渗透测试时,请遵守相关法律法规和道德准则,确保合法合规。

还没有评论,来说两句吧...