温馨提示:这篇文章已超过410天没有更新,请注意相关的内容是否还可用!

摘要:近期发现一种小程序绕过sign签名的技术。该技术通过修改代码逻辑或利用系统漏洞,使得小程序在运行时能够绕过签名验证机制,从而实现未经授权的功能或访问受限资源。这种技术可能带来安全隐患和不合规风险,需谨慎使用,并遵守相关法规和安全标准。建议开发者加强安全防护措施,避免潜在风险。

小程序绕过sign签名思路分享

在进行小程序渗透测试时,我曾遇到过需要处理sign签名的挑战,经过深入研究,我发现了绕过sign签名的方法,现在将这个过程记录下来。

这次分享的小程序是父母邦亲子旅行酒店营地乐园活动,在登录时,验证码登录的数据包引起了我们的注意。

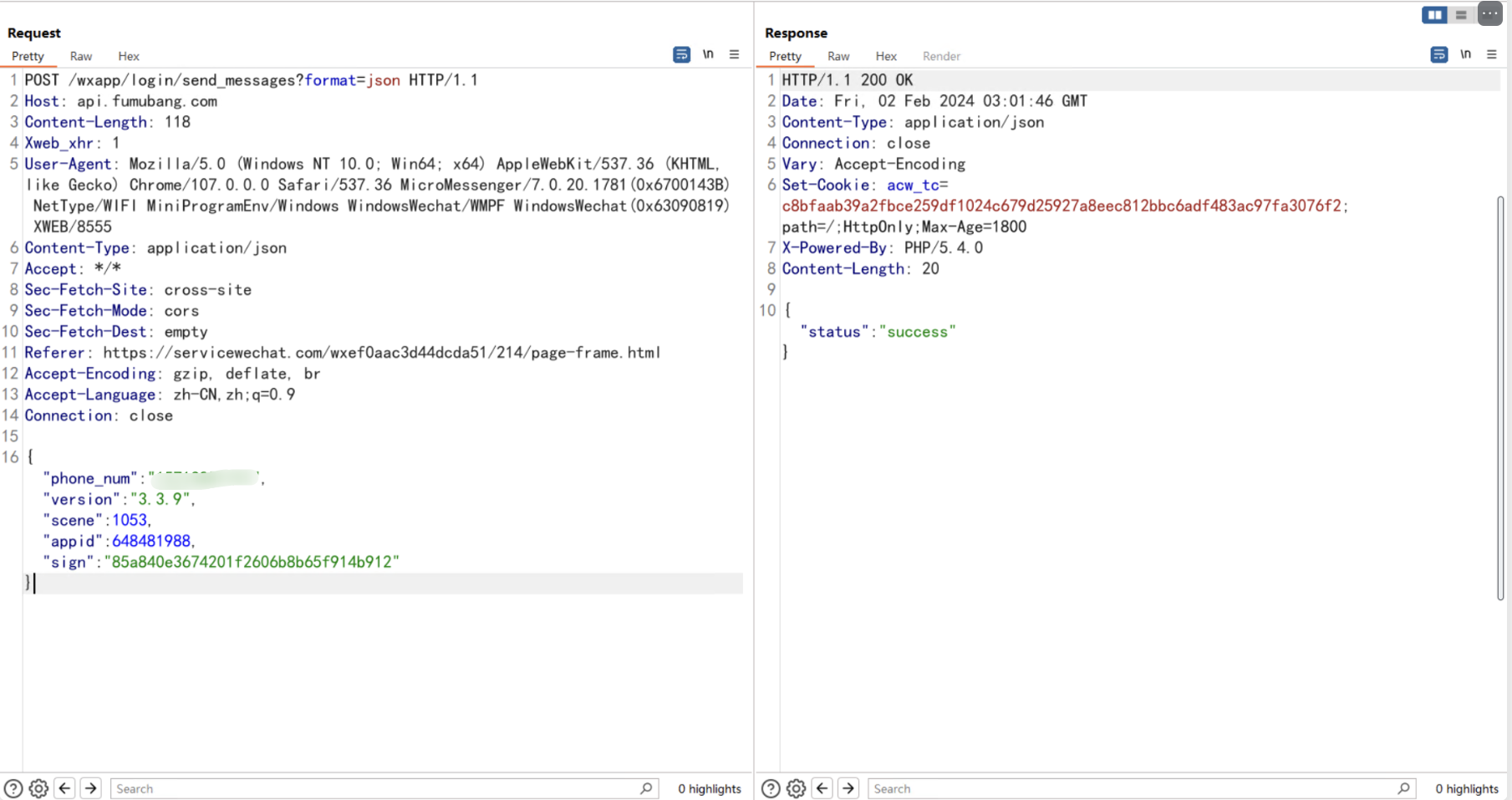

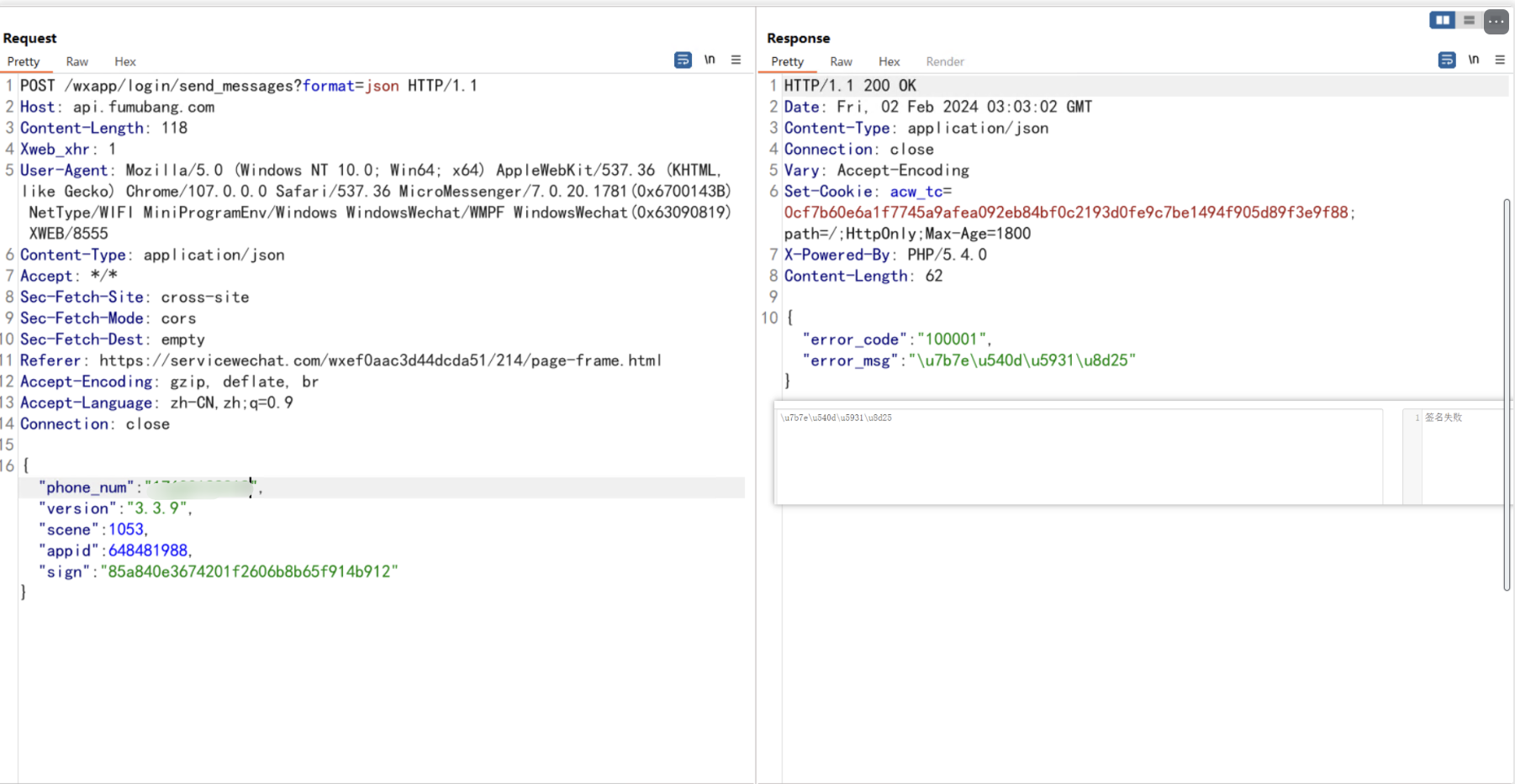

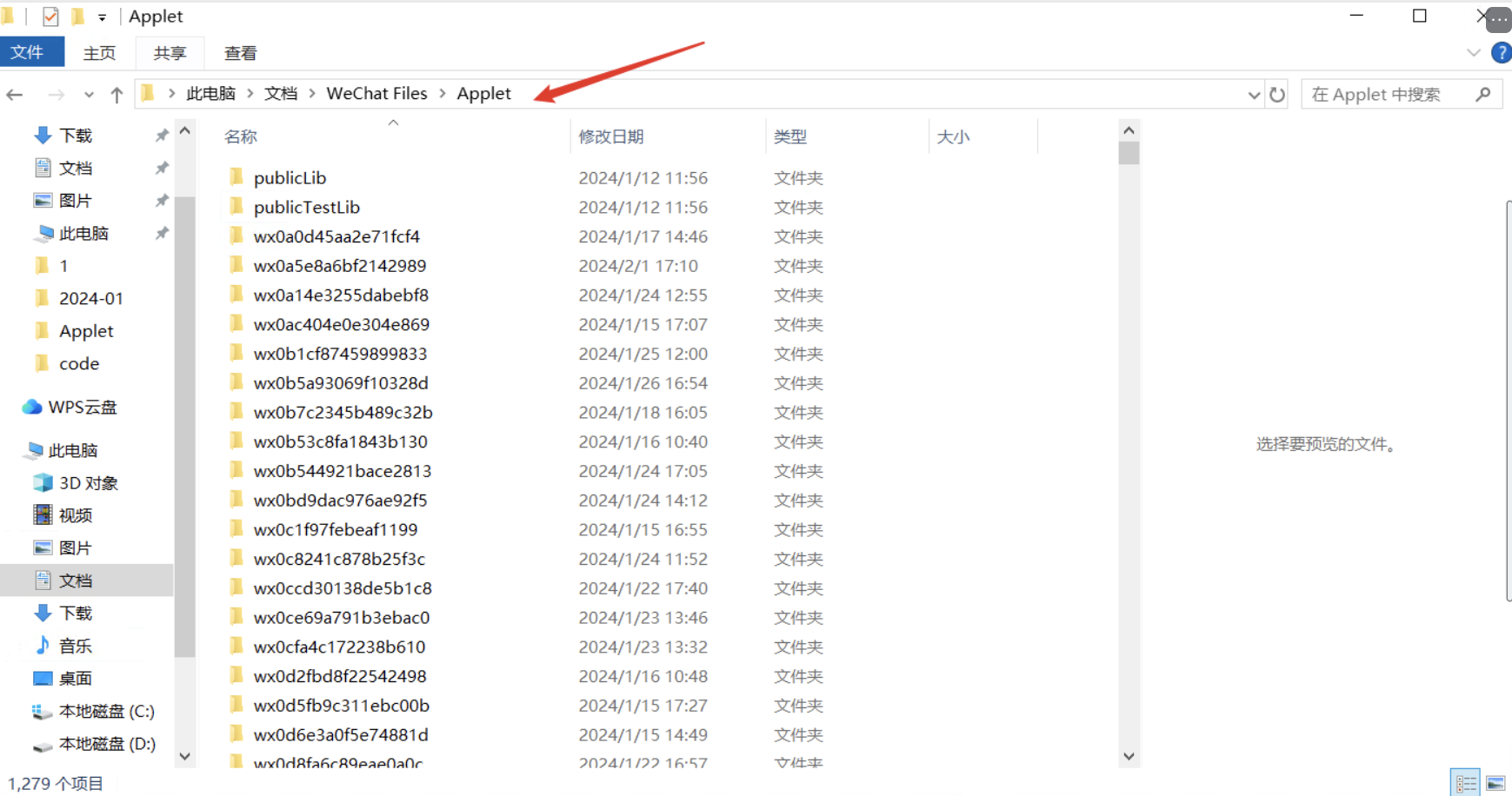

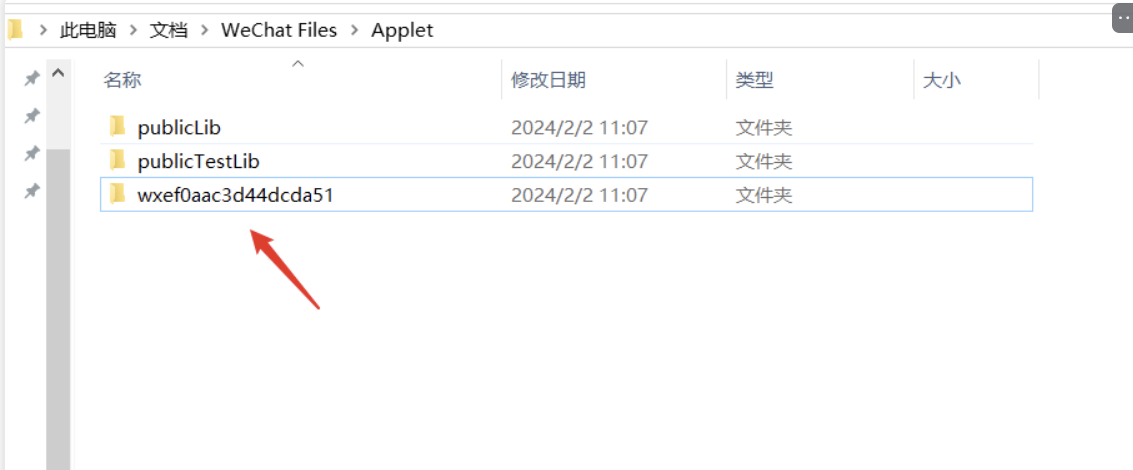

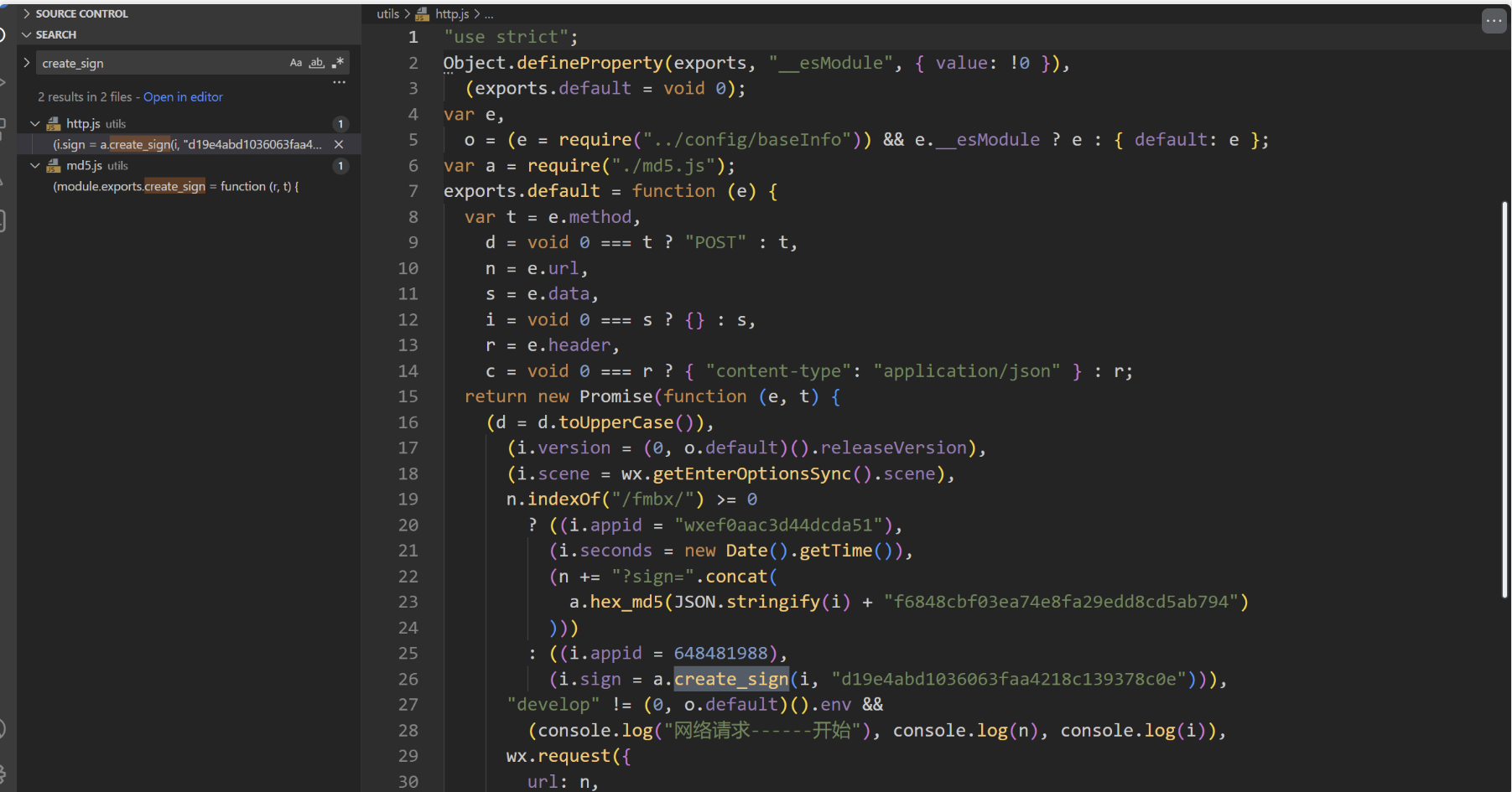

在测试过程中,我们直接修改手机号并重放数据包,但遇到了签名失败的问题,通过进一步分析,我们发现可以通过修改特定路径下的文件来反编译小程序,由于存在wx的依赖,无法成功运行,但加密是在本地处理的,因此直接构造可能不是正确的解决方案。

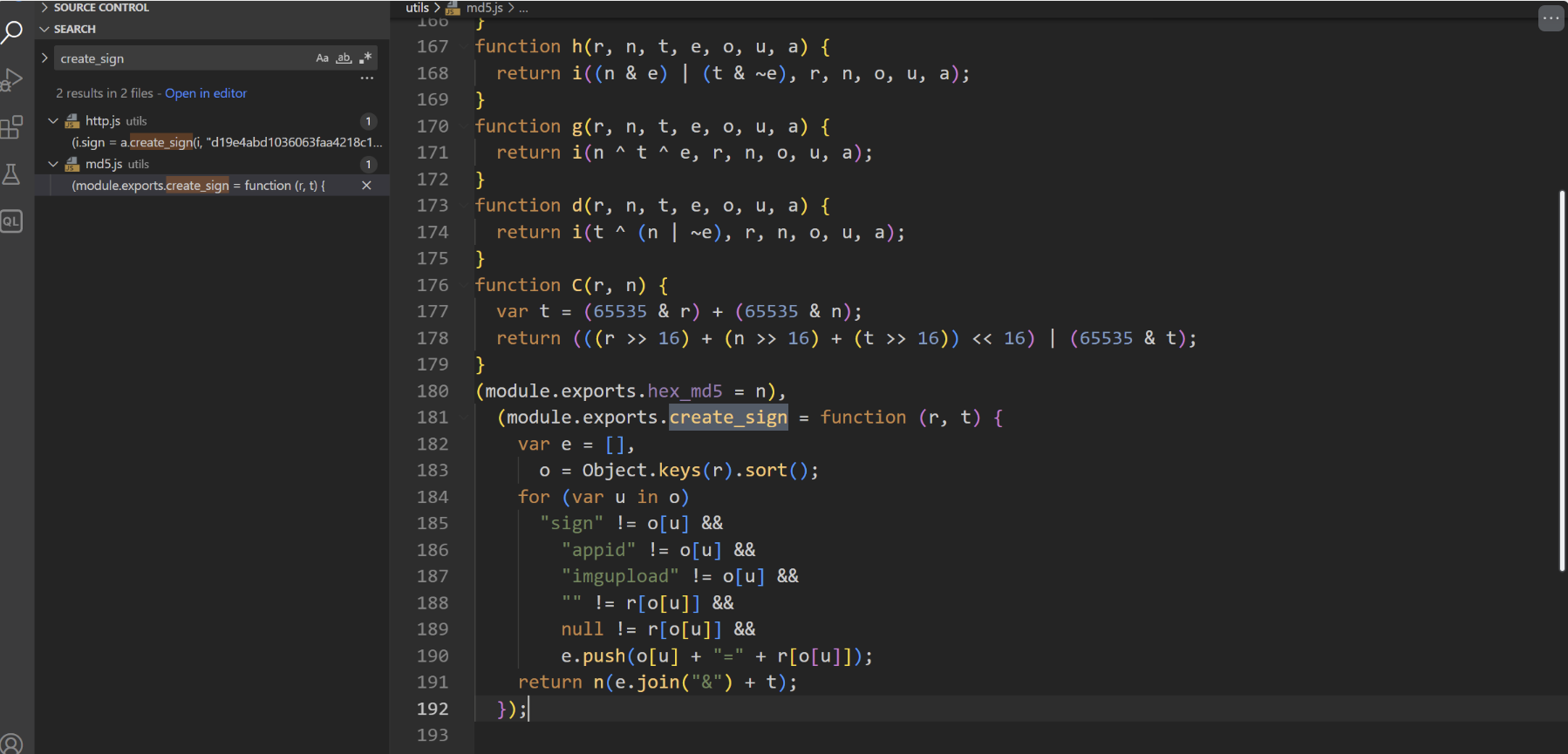

在深入研究过程中,我们发现第一个请求的数据包/wxapp/index/get_kefu_phone不需要登录即可访问,同时界面里也有sign参数,利用微信开发者工具进行模拟操作,我们发现可以通过添加断点、步入函数等方式来查看对应的值,在这个过程中,我们观察到特定函数创建了一个字符串,该字符串似乎是特定键值对的排序和拼接结果,并最终得到了一个特定的字符串值,这个值看起来像是某个字符串生成的MD5值。

基于这些观察,我们修改了数据包并成功发送,我们尝试修改手机号的数据包,但再次遇到了签名失败的问题,通过对比和分析,我们发现可以通过修改特定的代码片段来绕过sign签名验证,我们使用md5算法生成了一个特定的签名值,并将其用于数据包中,成功绕过验证。

这个过程涉及到一些技术细节和图像展示,包括数据包的构造、函数的调试、值的查看和修改等,这些技术细节对于理解绕过sign签名的过程非常重要。

我想分享一些网安学习的资源和资料,包括思维导图、常用工具包、SRC分析报告、实战技术电子书等,这些资源可以帮助大家深入学习网络安全领域的知识和技能。

希望这篇文章能够帮助大家更好地理解绕过小程序sign签名的过程,并为大家提供一些有用的学习资源和参考。

还没有评论,来说两句吧...