温馨提示:这篇文章已超过483天没有更新,请注意相关的内容是否还可用!

摘要:本文介绍了信息收集相关的内容,包括端口扫描原理、端口扫描分类以及端口扫描工具的使用。还涉及了手动判断操作系统的方法和操作系统识别工具的应用。这些工具和技巧对于网络安全领域的信息收集和风险评估具有重要意义。

「作者主页」:士别三日wyx

「作者简介」:CSDN top100荣誉获得者、阿里云博客专家、华为云享专家、网络安全领域知名创作者。

「专栏简介」:本专栏《网络安全自学教程》收录了作者关于网络安全领域的深度文章和实战经验。

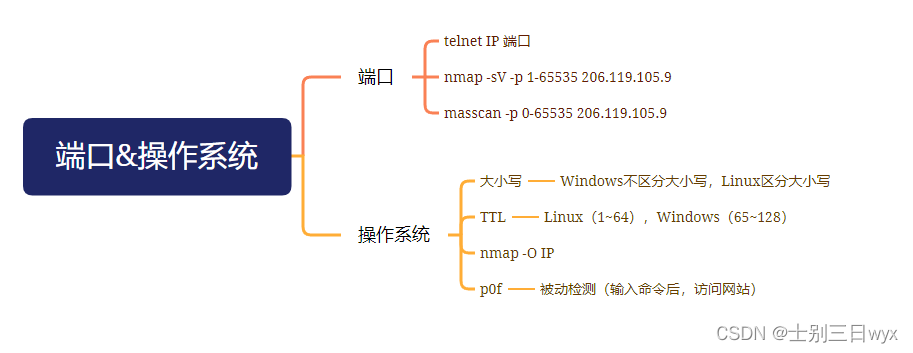

为了了解目标主机的开放端口和服务,以及识别其操作系统,我们可以进行端口扫描和操作系统识别。

端口扫描:

了解主机开放了哪些端口,就能根据「端口」找到对应的「服务」,再根据服务的已知漏洞进行渗透,常用的端口扫描工具有:

1. Telnet:格式:telnet IP 端口,Windows系统进入「黑窗口」表示端口开放,提示「连接失败」表示端口关闭,Linux系统返回「Connected」表示端口开放,返回「Connection refused」表示端口关闭。

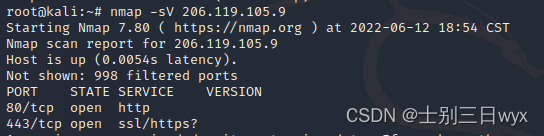

2. Nmap:是一个强大的「网络扫描」和嗅探工具,-p参数指定扫描的端口。

3. Masscan:是一个快速「端口扫描」工具,-p参数指定扫描的端口范围。

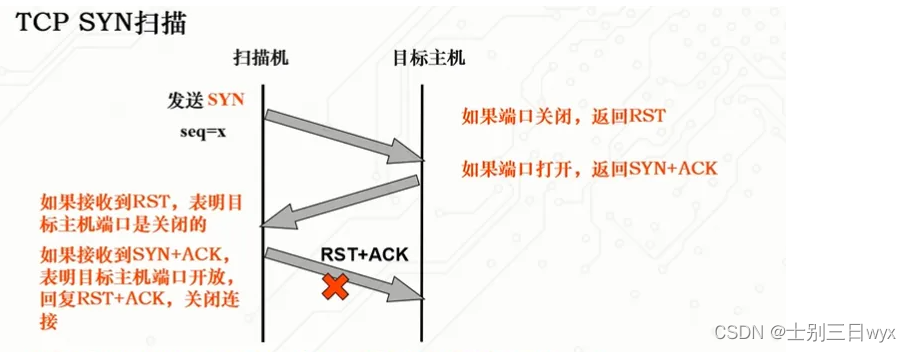

端口扫描原理及分类:端口扫描本质上是通过向主机的指定端口发送连接请求,收到响应则表示端口开放,没有响应则表示没开,常用的扫描方式有全连接和半链接扫描。

操作系统识别:

知道「操作系统」,就可以针对已知漏洞进行渗透,常用的操作系统识别方法有:

1. 改变大小写:Windows系统不区分大小写,Linux区分大小写,在网站地址栏改变url的大小写,观察网页变化来判断。

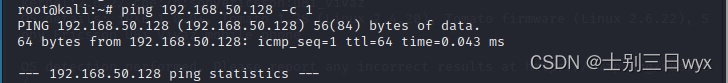

2. TTL(Time To Live):Linux系统的默认TTL是64,Windows系统的默认TTL是128,通过ping目标网站,观察返回的TTL值来判断。

3. Nmap:根据特征行为「指纹」匹配特征库,来判断操作系统及版本。

4. p0f:是kali自带的「被动」指纹识别工具,通过抓取经过的流量,根据数据包判断操作系统。

所有方法和工具的结果都只能提供一定的参考价值,不能保证100%准确,在实际应用中,建议综合多种方法和工具的结果进行判断。

仅供参考和学习交流,如有更多疑问或深入需求,请访问作者主页或参考相关专栏文章。

还没有评论,来说两句吧...