温馨提示:这篇文章已超过465天没有更新,请注意相关的内容是否还可用!

摘要:本文详细介绍了Tomcat CVE-2020-1938漏洞的复现和利用过程。文章深入解析了网络安全专题中该漏洞的利用技巧,包括漏洞复现和详细步骤解析,以帮助读者更好地理解和掌握该漏洞的利用方法。文章注重细节,确保读者能够准确执行漏洞复现和攻击过程。

漏洞概述与原理:

近期发现的Apache Tomcat文件包含漏洞(CVE-2020-1938)源于Tomcat的AJP协议的一个重大缺陷,攻击者可以通过构造特定的请求参数,利用这个漏洞读取服务器webapp目录下的任意文件,如果目标服务器存在文件上传功能,攻击者甚至可以进一步实现远程代码执行,AJP(Apache JServ Protocol)是一种用于Web服务器与SERVLET容器之间连接的定向包协议,它以二进制格式传输数据。

受影响版本:

该漏洞广泛影响了Apache Tomcat 6、7、8以及9的各个版本,无论哪个版本,都可能面临这一安全威胁。

漏洞复现与利用工具:

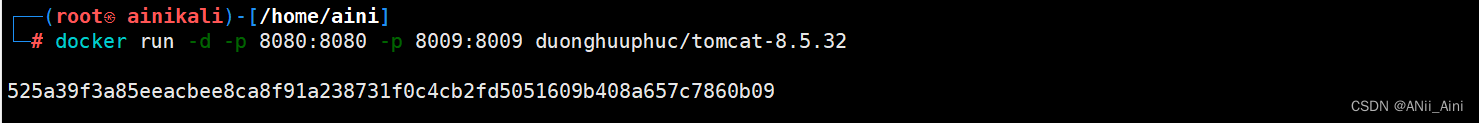

读者需下载指定的漏洞利用工具,解压后将其放置在攻击机上,通过Tomcat文件包含漏洞来尝试读取服务器文件内容,使用特定命令进行读取操作,如果成功读取到文件内容,则证明存在文件包含漏洞,我们将提供详细的步骤指导读者如何进行操作。

本文旨在帮助读者全面了解并成功复现这一网络安全漏洞,从而提高网络安全意识和应对能力,详细的网络安全学习笔记可通过下方链接获取,以供进一步学习和研究。

为了更加直观地展示操作步骤和效果,文中适当加入了图片说明,希望这个修改后的版本更加清晰易懂,对于其他需要修改或补充的地方,欢迎读者随时提出宝贵意见。

还没有评论,来说两句吧...