温馨提示:这篇文章已超过462天没有更新,请注意相关的内容是否还可用!

摘要:SQL注入漏洞是由于应用程序没有对用户输入进行充分验证和过滤,导致攻击者可以通过输入恶意SQL代码来操纵数据库查询,进而访问、修改或删除数据。为了修复此漏洞,开发者应验证和过滤用户输入,使用参数化查询或预编译语句,以及实施最小权限原则,确保数据库账户只有执行必要操作所需的最小权限。通过这些措施,可以有效防止SQL注入攻击。

SQL注入漏洞简介

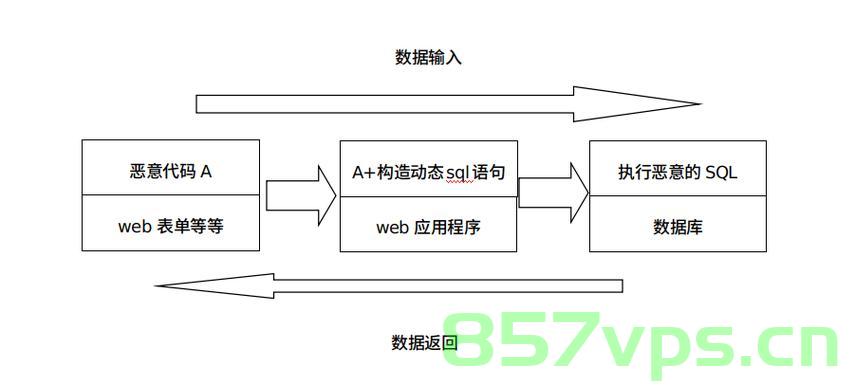

SQL注入是一种常见的网络攻击手段,攻击者通过在Web表单提交或输入域名、页面请求中插入恶意的SQL代码,欺骗服务器执行非预期的命令,具体地说,它是利用应用程序的漏洞,将恶意SQL语句插入到后台数据库引擎执行的能力。

漏洞描述:

当应用程序没有对用户输入的数据进行充分的过滤或转义时,攻击者可以通过输入特定的SQL代码片段来操纵数据库的查询结果,这可能导致攻击者获取敏感数据、修改数据或执行其他恶意操作。

检测条件:

1、Web业务正常运行。

2、被测网站具有交互功能模块,涉及参数提交。

3、目标URL为http://www.example.com/page.xxx。

4、目标存在参数输入,例如name=value。

检测方法:

一、通过Web漏洞扫描工具对网站进行扫描,检测是否存在注入点,一旦确认存在漏洞,可利用自动化工具如sqlmap进行尝试注入,常见的判断方法如下:

1、数字型注入:通过对比返回结果来判断。

2、字符型注入:通过特定的字符组合测试。

3、搜索型注入:通过搜索特定字符或关键词测试是否存在漏洞。

4、绕过验证:尝试使用特定的用户名和密码组合进行登录。

5、不同SQL服务器的链接字符串语法不同,需根据服务器类型进行测试。

二、如果应用程序已经过滤了特殊字符,仍然可以尝试将字符转换为URL编码来绕过检查。

修复方案:

1、对数字类型的参数进行类型转换后再代入SQL查询语句,避免任何注入行为。

2、过滤GET和POST参数中的SQL查询部分,特别是一些特殊字符,如单引号、双引号、分号等需要进行转换或过滤。

3、对于不同语言的网站,修复方法也有所不同。

ASP/ASPX网站可以通过编程过滤GET/POST请求模块代码。

PHP语言网站可以通过开启安全模式、过滤函数和禁止错误信息提示等方法来降低风险,在GET提交的数据中过滤敏感词汇。

JSP语言网站可以采用参数化查询、使用MyBatis技术或特殊字符过滤程序等方法进行防护。

4、除了编程层面的修复,还可以从数据库和管理方面进行加固,如使用特定的数据库用户、保证数据库连接信息非明文保存等。

5、加强编程人员的安全编码意识,建立代码审核体系,增加安全监督环节。

仅供参考,对于具体的网站漏洞修复,建议请教专业的网络安全人员或团队进行针对性的修复和加固。

还没有评论,来说两句吧...