温馨提示:这篇文章已超过454天没有更新,请注意相关的内容是否还可用!

摘要:本文介绍了使用Frida和Android工具中的ProxyPin进行抓包操作的详细指南。文章重点讲解了ProxyPin的使用方法,包括其功能和特点,以及在Frida环境下如何配置和使用ProxyPin进行抓包。对于需要掌握Frida和Android工具进行抓包分析的人员,本文提供了有价值的参考信息。

本文将详细介绍如何在Android平台上结合使用Frida和ProxyPin工具进行抓包操作,我们将重点介绍ProxyPin的使用方法及其在Frida环境下的集成流程,对于需要深入了解网络安全调试和抓包分析的人员,本文提供了有价值的参考信息。

开发环境搭建

我们将介绍如何在Android平台上搭建Frida环境,这部分将包括所需的工具、软件版本选择及配置步骤的详细介绍。

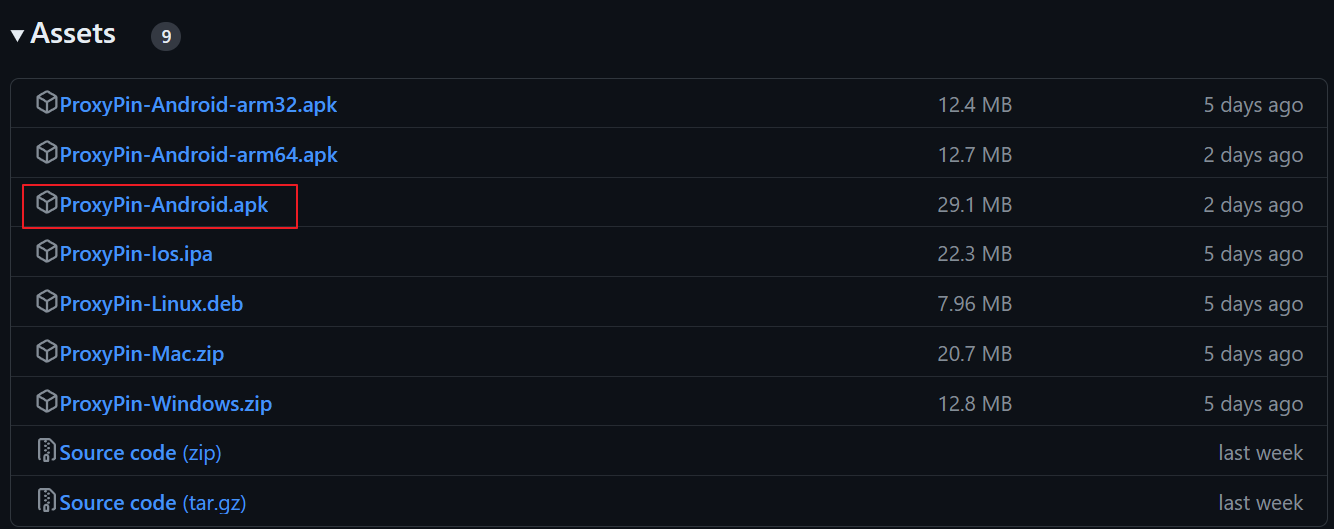

ProxyPin介绍

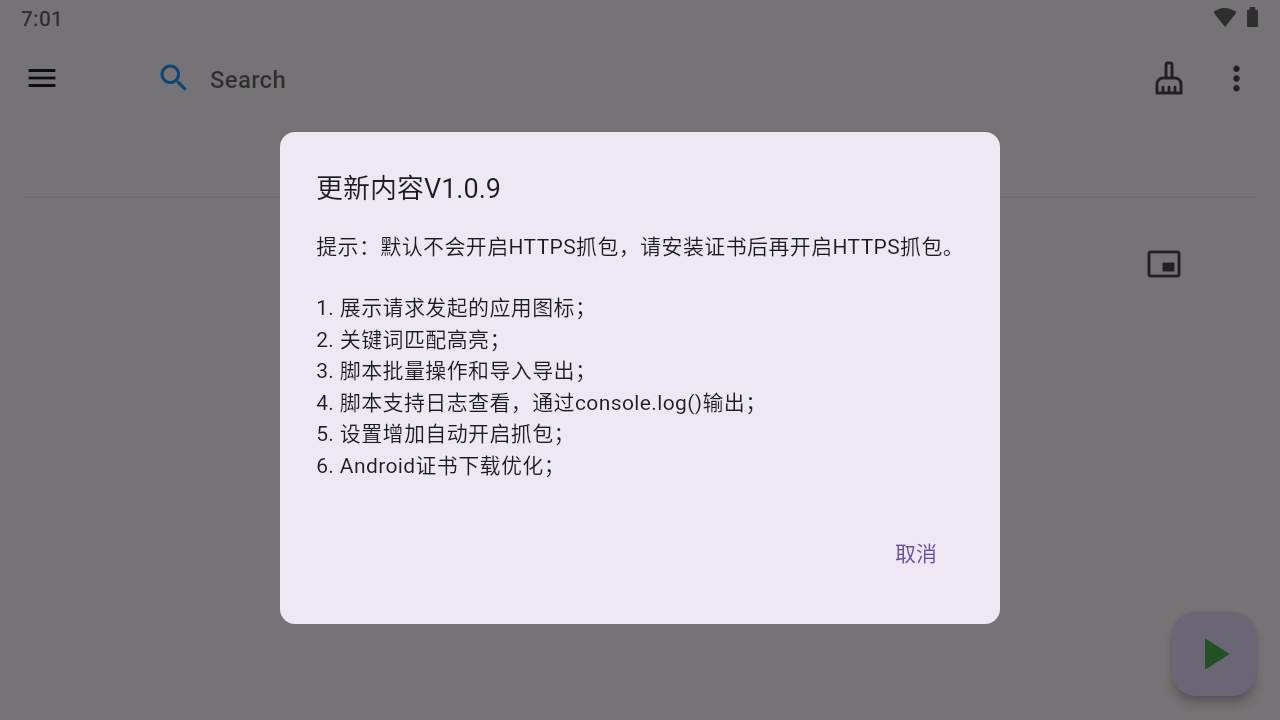

ProxyPin是一种基于MITM(中间人攻击)的抓包工具,主要用于移动应用程序的安全测试和调试,以下是关于ProxyPin的详细介绍:

1、主要特性:

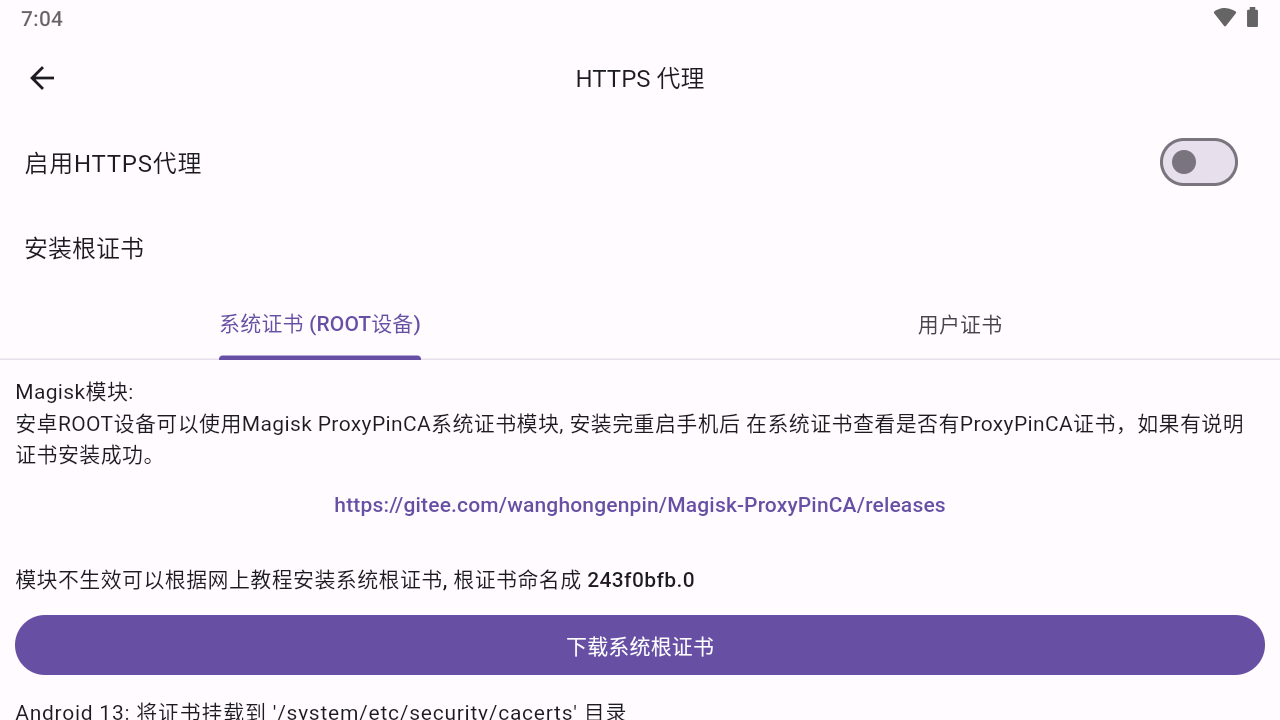

- HTTP/HTTPS抓包:ProxyPin能够拦截并解析HTTP和HTTPS协议下的数据包。

- 数据篡改:用户可以在抓包过程中修改请求和响应数据,以进行安全测试。

- WebSocket支持:除了HTTP/HTTPS,ProxyPin还支持WebSocket协议的抓包和分析。

- 脚本扩展:用户可以编写脚本来扩展ProxyPin的功能,实现自定义的数据处理和分析。

2、工作原理:

- 中间人攻击(MITM):ProxyPin通过伪装成目标服务器与客户端通信,实现抓包和修改数据的目的。

- SSL/TLS解密:ProxyPin能够解密通过SSL/TLS加密的数据流量,实现加密通信内容的查看和分析。

Frida与ProxyPin集成

本部分将详细讲解如何在Frida环境下集成ProxyPin抓包工具,包括集成步骤、注意事项以及可能遇到的问题。

网络数据包捕获与分析

通过实例演示,本部分将详细讲解如何使用ProxyPin进行网络数据包的捕获与分析,包括数据包解析、数据篡改等高级技巧。

实际应用场景

本部分将介绍利用Frida与ProxyPin在Android应用安全测试、逆向工程研究等领域的实际应用场景,以及取得的成果,还将展望Frida与ProxyPin在Android平台上的未来发展趋势以及可能的改进方向。

系列文章导航

以下是系列文章的大纲和部分内容,你可以根据实际情况进一步补充和完善每个部分的具体内容:

1、Frida在Android上的环境搭建(链接地址)

2、Frida与ProxyPin集成详解(本文)

3、Frida高级应用技巧与案例分析

...(后续章节)

...(可根据实际需求进一步拓展和完善)希望对你有所帮助!如有任何疑问或需要进一步的帮助,请随时提问。

还没有评论,来说两句吧...