温馨提示:这篇文章已超过451天没有更新,请注意相关的内容是否还可用!

摘要:,,本篇文章介绍了Kali Linux操作系统,借助SET+MSF工具进行网络钓鱼、木马生成、主机shell获取、权限提升、远程监控和钓鱼邮件等一系列完整的渗透测试操作。文章旨在展示Kali Linux在网络安全领域的应用,通过实际操作演示如何进行网络攻击模拟和测试,以加强网络安全防护能力。

社会工程学是一种通过对受害者心理弱点、本能反应、好奇心、信任、贪婪等心理陷阱进行诸如欺骗、伤害等危害手段的技术,世界头号黑客凯文·米特尼克在《欺骗的艺术》中提到了这种技术。

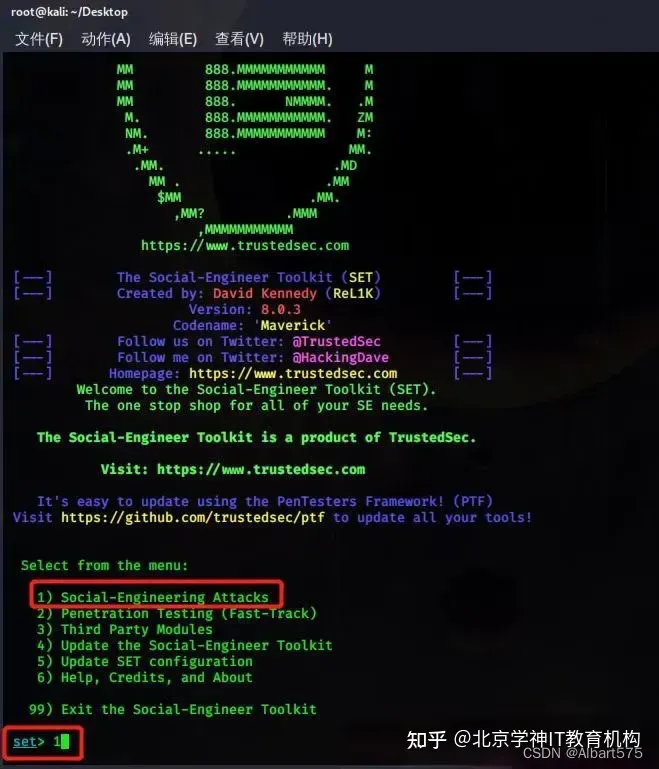

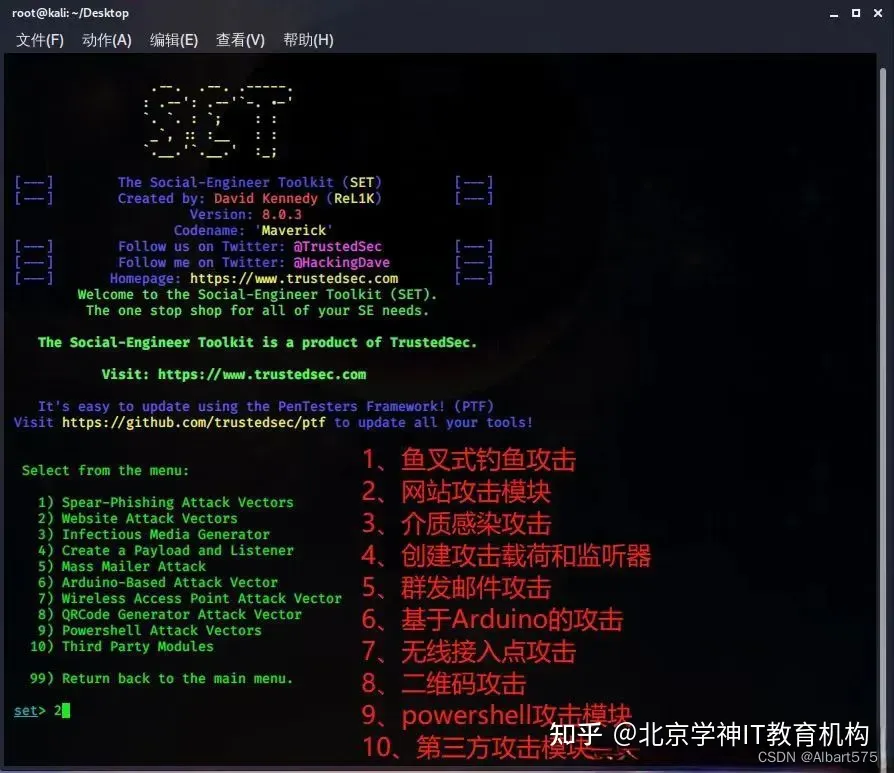

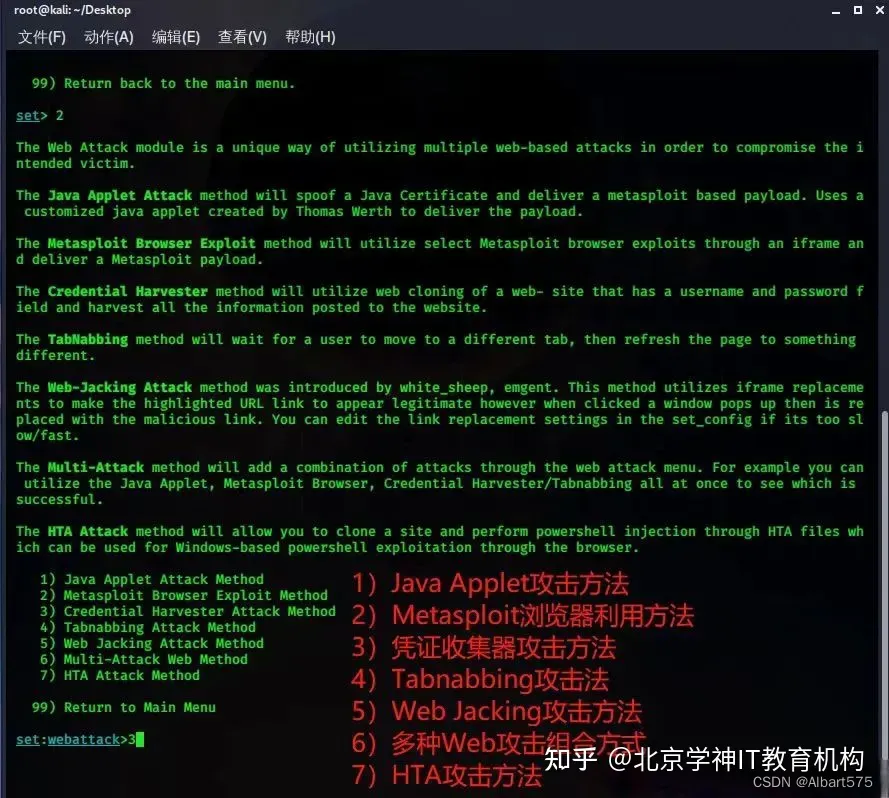

SET(Social Engineering Toolkit)是一种常用的攻击工具,其中包含多种攻击方法,如用恶意附件对目标进行E-mail钓鱼攻击、Java Applet攻击、基于浏览器的漏洞攻击、收集网站认证信息、建立感染的便携媒体、邮件群发等。

本文旨在记录作者自己的学习路线,不用于其他任何途径。

环境说明

1、攻击机:Kali Linux

2、靶机:Win 7 虚拟机

3、物理机:Windows 10

目的

本文将演示如何利用SET+MSF(Metasploit Framework)渗透工具对局域网内的Win 7虚拟机靶机进行一系列网络渗透测试,包括网络钓鱼、生成木马、获取主机Shell、权限提升、远程桌面监控、账户Hash值获取、日志清除、后门植入等。

钓鱼网站

我们将演示如何借助SET工具构建钓鱼网站,并窃取用户的账号密码。

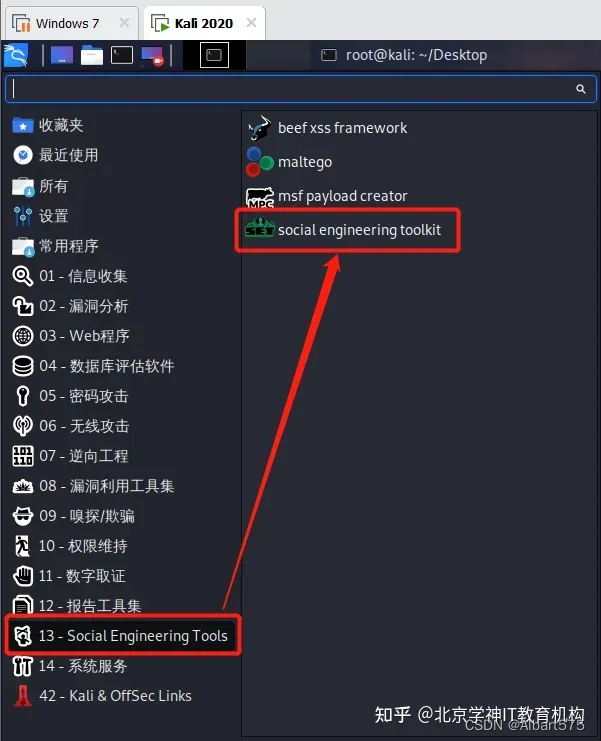

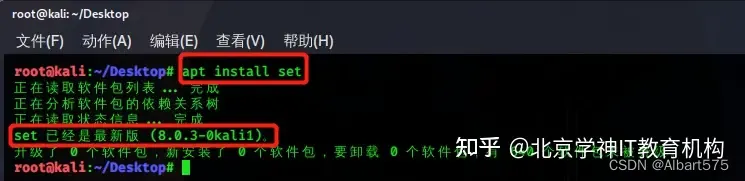

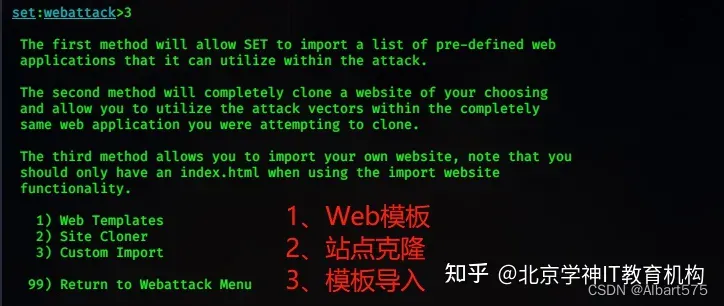

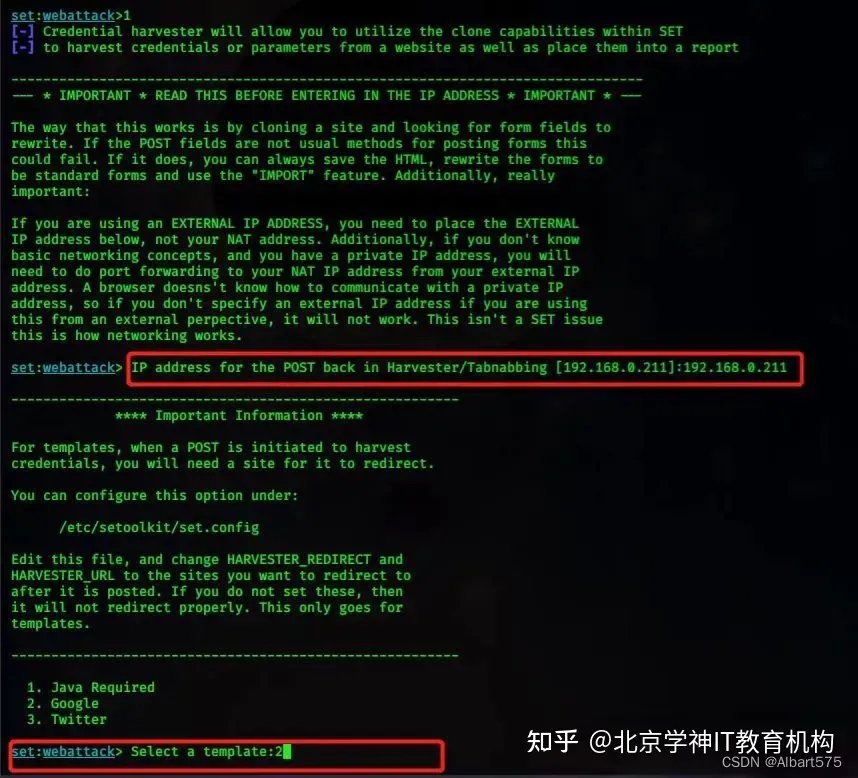

在利用SET工具之前,需要先检查并更新其版本,在终端启动SET工具,选择网站攻击模块,接着选择凭证收集攻击,选择Web模板,设置用于钓鱼的IP地址,我们选择使用Kali本机IP,并默认设定80端口,为避免端口冲突,需要提前停止Apache服务。

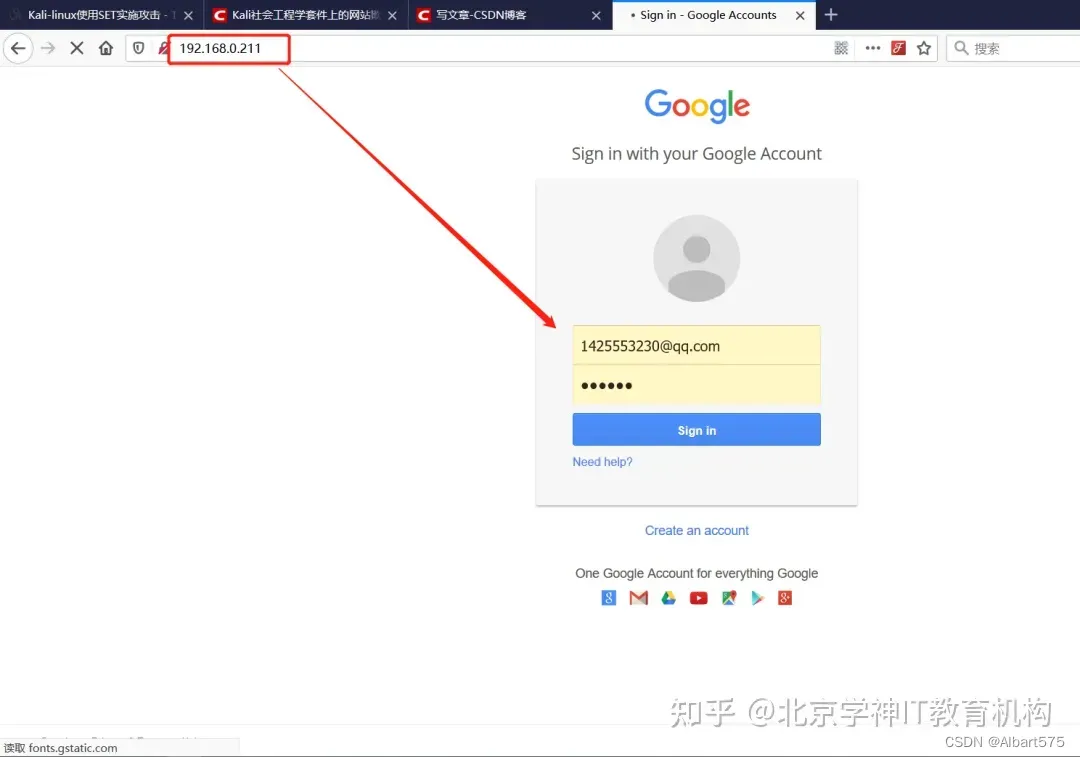

除了使用SET自带的登录站点模板外,SET还允许攻击者选择站点进行克隆,伪造钓鱼网站,在物理机Win 10上访问Kali攻击机的IP地址,即可进入伪造的登录页面,输入账号和密码后,攻击者可以在Kali上收集到这些信息。

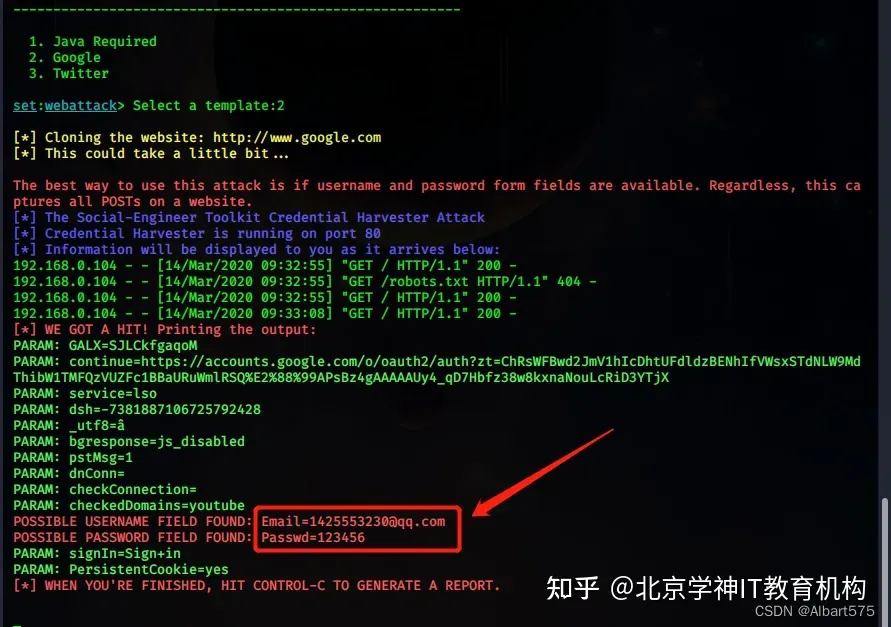

站点克隆

除了上述方式,SET还提供了站点克隆功能,允许攻击者选择任意网站进行克隆,并伪造钓鱼网站,在设置监听的地址和克隆的网站地址后,即可成功克隆并进入监听状态,Win10物理机访问Kali攻击机的IP地址,输入账号和密码后,Kali上即可收集到这些信息。

二维码攻击

SET工具包中的QR Code Attack模块可以发起二维码攻击,使被欺骗的用户扫描一个伪装的二维码进入一个钓鱼网站,尽管有人可能认为这种工具无用,但在现实中,与未知网址相比,人们更愿意相信一个二维码,使用二维码进行钓鱼攻击是一种有效的手段。

小结

的攻击演示告诉我们,不要轻易打开安全性未知的网站链接或扫描二维码,并输入自己的敏感信息,因为看到的网站不一定是真实的,请注意不要连接安全性未知的WIFI,因为攻击者可能利用局域网内部的DNS欺骗攻击,关于如何在局域网内进行DNS域名劫持和钓鱼,可参见之前的博文。

本文仅用于记录学习路线,不用于其他任何途径,希望通过这些演示,提高大家的安全意识,防范网络攻击。

还没有评论,来说两句吧...