温馨提示:这篇文章已超过437天没有更新,请注意相关的内容是否还可用!

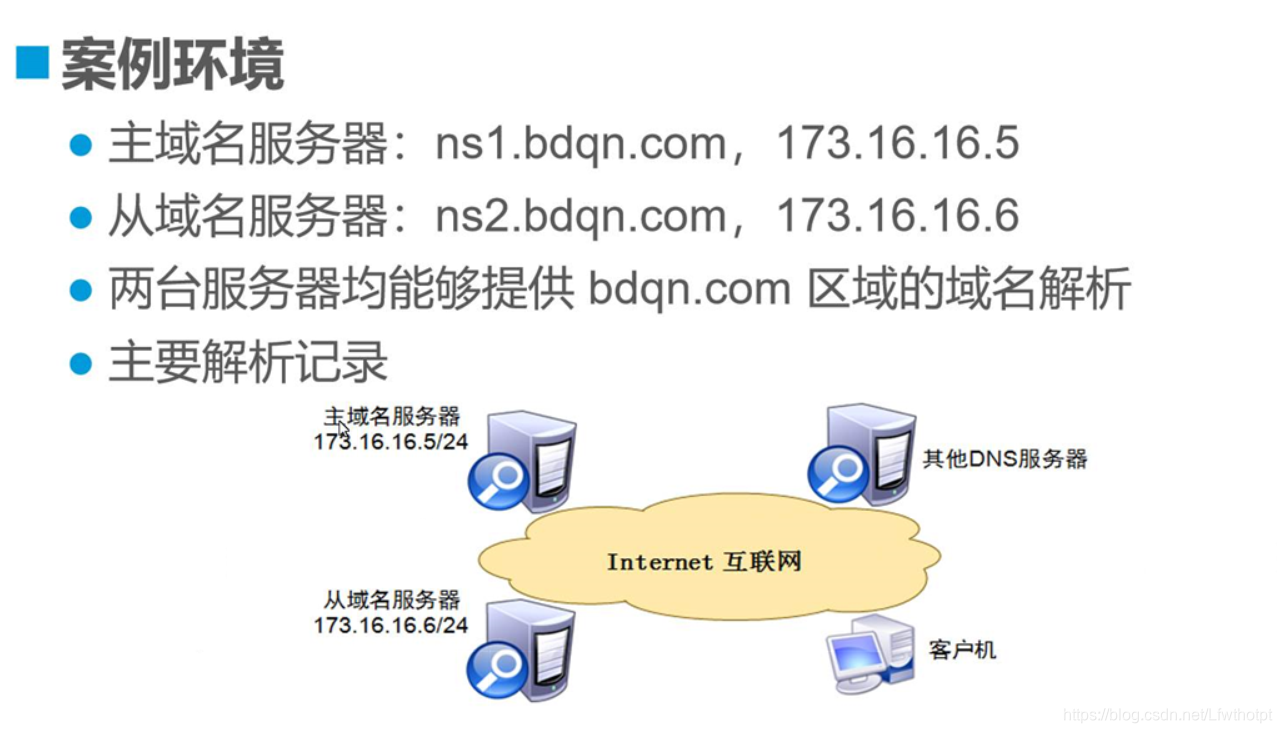

摘要:子域名解析至其他服务器时,需要进行备案提示。域名服务器解析过程中,子域名会被解析到相应的服务器IP地址上。在解析子域名到其他服务器时,需要遵循域名服务器的解析流程,并在相关机构进行备案。整个过程中需要注意填写正确的信息,确保解析和备案的顺利进行。

当需要将子域名解析到其他服务器时,需要进行域名备案,域名服务器在备案过程中将子域名解析请求转发到指定的服务器IP地址,这个过程包括在DNS服务器中设置子域名的解析记录,确保域名系统能够准确识别子域名并将其指向相应的服务器,完成设置后,用户通过访问子域名即可访问目标服务器上的内容,这一解析过程需要遵循相关的域名管理政策和规定。

成因:应用程序未能对用户输入内容进行充分过滤,导致恶意用户可以通过输入特定语句直接影响数据库查询,从而引发SQL注入漏洞。

思路:攻击者可以通过在URL处输入特殊字符或语句(如单引号、and 1=1等)进行手工测试,以检测是否存在SQL注入漏洞。

关于XSS漏洞

原理:Web程序未能充分过滤用户输入的HTML代码,导致恶意用户可以输入恶意代码并通过Web程序执行。

分类:XSS漏洞可分为反射型、存储型、DOM型和FLASH型。

实例:如果在一个Web应用中,用户输入的内容未经过滤便被直接输出,攻击者可以通过输入恶意代码来利用XSS漏洞。

解析漏洞

利用Web中间件自身的漏洞,攻击者对畸形脚本格式进行解析。

实例:在IIS 6.0中,如果目标站点能够解析PHP脚本,攻击者可以尝试上传看似为图片的文件(如.jpg),并通过特定链接访问,由于中间件为IIS 6.0,该链接可能会解析为asp脚本。

上传漏洞及其他绕过方法

客户端检测:使用Java等技术在客户端进行文件类型检测,拒绝非法文件上传。

绕过方法:攻击者可以使用FireBug等插件删除用于检验文件扩展名的onsubmit事件,或通过中间人攻击(如使用Burp Suite),修改上传数据的扩展名以绕过客户端验证,真正的防御需要在服务器端进行验证。

服务器端检测:通常采用白名单与黑名单验证。

绕过方法:攻击者可以从黑名单中找到Web开发人员可能忽略的扩展名,或对文件后缀进行大小写转换、利用系统特性来绕过验证,结合Web容器的解析漏洞也可绕过验证。

逻辑漏洞分类

包括欺骗密码找回功能(如任意密码重置)、任意金额修改、越权漏洞等。

实例:某学院存在任意密码重置漏洞,攻击者可以通过选择特定支付方式并截断http请求,更改post金额数据来进行任意金额修改,越权漏洞可能是由于开发人员对数据的操作缺乏足够的权限判断。

作者:GeekC0s

来源:i春秋

链接:文章原始链接(请提供文章原始链接)

炼石信息安全培训春季班正在招生,咨询QQ群:495066536,我们将持续关注并分享更多关于信息安全领域的最新动态和培训信息。

注:以上内容仅供参考,具体实施细节需要根据实际情况进行调整和优化,信息安全领域的相关技术和策略在不断发展和更新,建议持续关注最新的安全动态和研究成果。

还没有评论,来说两句吧...