温馨提示:这篇文章已超过428天没有更新,请注意相关的内容是否还可用!

摘要:,,通过Frida进行Android应用检测时,有时需要绕过某些检测机制以提高分析效率和避免干扰。这通常涉及到对应用内检测机制的理解,如反调试技术、反Hook技术等。绕过策略可能包括利用应用漏洞、修改检测逻辑或利用特定工具进行混淆等。这些技术需要谨慎使用,以避免违反法律或伦理规范。在绕过检测时,应确保合法性和道德性,并遵循相关法规和标准。

对于文章开头的介绍,可以更加简洁明了:

Frida检测是一种常见的安卓逆向技术,用于防止应用程序被反向工程,如果你遇到了Frida检测,可以尝试以下方法来绕过:

你列举了几种绕过Frida检测的方法,这部分内容可以稍微修饰一下语言,使其更加流畅和自然。

使用Magisk Hide模块

Magisk是一个强大的安卓root工具,其Hide模块可以帮助隐藏root权限,通过隐藏你的操作,可以绕过Frida检测。

利用Xposed框架

Xposed框架可以帮助实现高级安卓逆向技术,其中包括绕过Frida检测,使用Xposed模块可以隐藏你的应用程序信息。

三. 使用Frida Gadget

Frida Gadget是一个小型应用程序,可以帮助绕过Frida检测,结合Frida使用,可以实现更高级的安卓逆向技术。

接下来是apk案例分析部分:

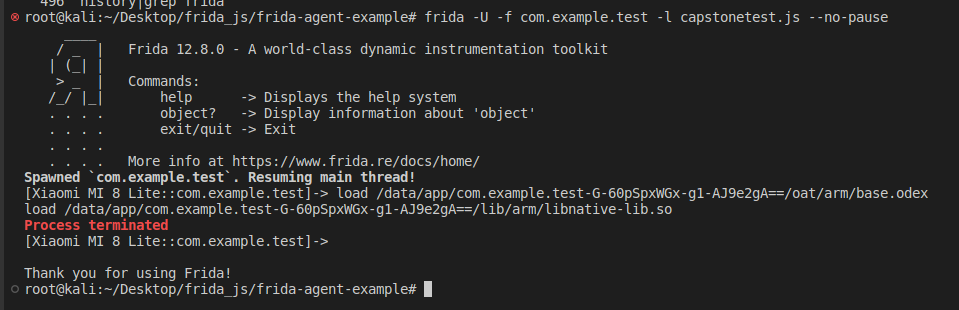

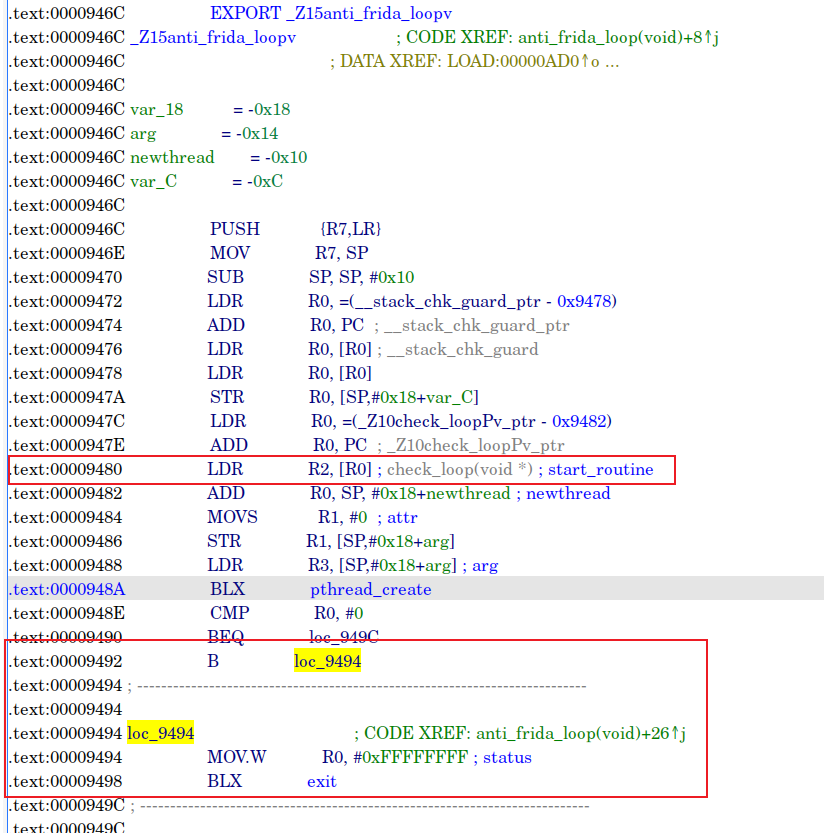

在使用Frida附加时发现进程退出,首先要查看是在哪里结束进程的,通过分析模块libnative-lib.so,找到关键位置,有两处函数check_loop通过检查内存中的关键字符串来检测Frida。

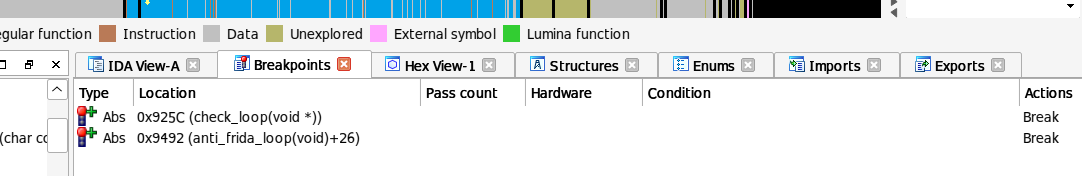

对于这两处进程退出位置,可以通过断点标记方便后续返回查看,一种方法是直接修改代码,另一种是利用Frida进行hook操作来nop掉结束进程的关键点,实现代码部分可以更加清晰简洁地展示。

总结部分:

绕过Frida检测有多种方法,包括使用Frida Bypass插件、Frida Gadget库、修改应用程序代码、使用防检测框架等,每种方法都有其特点和适用场景,在实际操作中,需要根据具体情况选择合适的方法,并谨慎操作以避免对应用程序造成不可逆的损害。

提醒用户在尝试这些方法时要注意风险,确保自己的操作合法合规,并谨慎对待可能涉及版权和法律风险的问题。

还没有评论,来说两句吧...