温馨提示:这篇文章已超过421天没有更新,请注意相关的内容是否还可用!

摘要:本文介绍了在Android平台上使用Frida进行脱壳操作的一种工具——dexdump的小计。文章详细阐述了如何使用Frida进行动态代码分析和反编译,以获取应用程序的原始代码。通过dexdump工具,可以轻松地获取应用程序的DEX文件,进而进行脱壳操作。本文旨在帮助开发者了解并应用Frida和dexdump工具,以应对Android应用程序的安全挑战。

基本知识

1、Frida-dexdump

frida-dexdump通过以下步骤实现DEX文件的解析:

(1)使用Frida注入到目标应用程序中,并找到DEX文件的内存地址。

(2)将DEX文件的内存数据读取到Frida的JavaScript环境中,并使用Frida提供的Memory API将其转换成JavaScript的ArrayBuffer类型。

(3)使用JavaScript实现的DEX文件解析器,解析ArrayBuffer中的DEX数据,并构建出DEX文件的数据结构,包括文件头、字符串池、类型池、方法池、字段池等。

(4)将解析后的DEX文件数据结构转换成可读的文本格式,并输出到控制台或文件中。

需要注意的是,Frida-dexdump仅能解析已经加载到内存中的DEX文件,对于已经被加固或混淆的应用程序,DEX文件可能会被加密或修改,导致无法正确解析。

2、Frida提供的Memory API

Frida提供了一组Memory API,用于在Frida的JavaScript环境中操作目标进程的内存数据,这些API包括:

(1)Memory.alloc(size):在目标进程中分配指定大小的内存,并返回其内存地址。

(2)Memory.copy(dest, src, size):将目标进程中src地址开始的size字节数据复制到dest地址中。

(3)Memory.protect(address, size, protection):设置目标进程中指定内存区域的保护属性,包括读、写、执行等。

(4)Memory.readByteArray(address, size):从目标进程中指定地址读取指定大小的内存数据,并返回一个Uint8Array类型的数组。

(5)Memory.readUtf8String(address):从目标进程中指定地址读取以NULL结尾的UTF8字符串,并返回一个JavaScript字符串。

(6)Memory.writeByteArray(address, bytes):向目标进程中指定地址写入一个Uint8Array类型的数组。

(7)Memory.writeUtf8String(address, str):向目标进程中指定地址写入一个以NULL结尾的UTF8字符串。

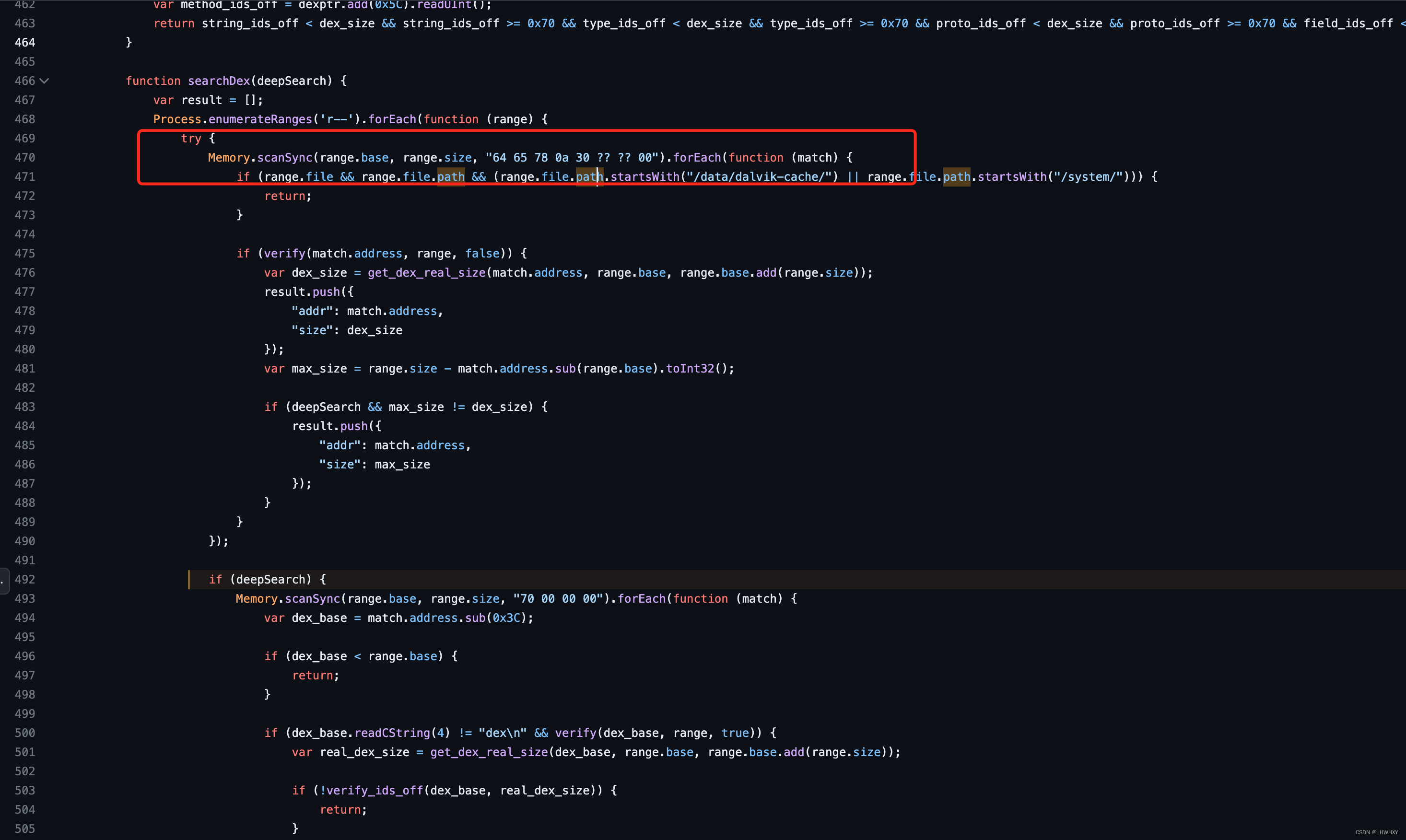

Memory.scan也是frida-dexdump的第一步的原理,通过扫描内存中数据,判断是否包含dex头部相关信息,然后通过readByteArray返回具体内容,通过扫描内存中是否存在特定的dex文件头部信息来确定dex文件的内存地址,Frida还提供了Memory.scanSync()这个同步执行的API,用于在目标进程的内存中同步搜索指定的内容,这个API会阻塞JavaScript线程直到搜索完成或超时,需要注意的是使用这两个API都需要对目标进程的内存布局有一定的了解。

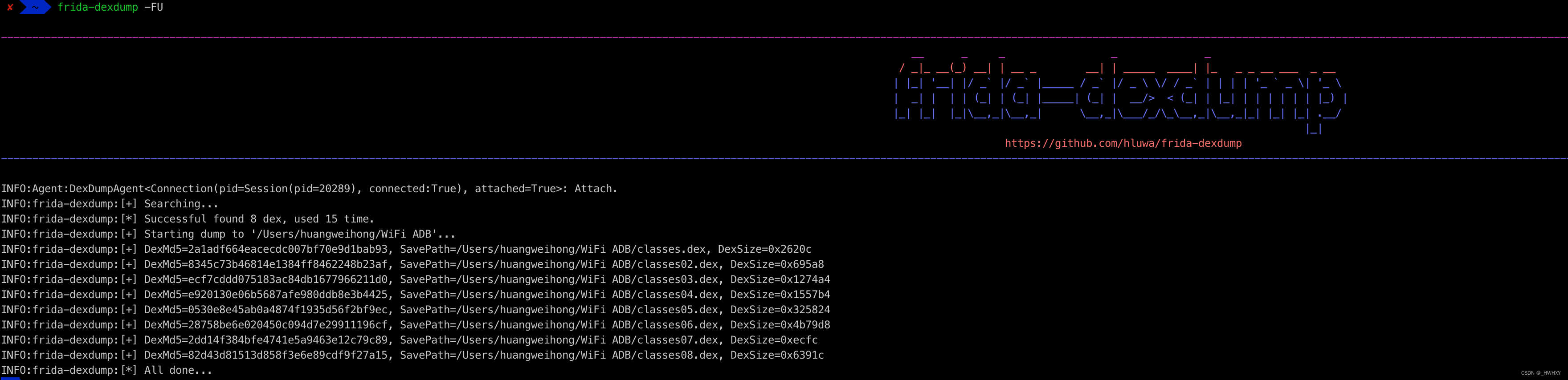

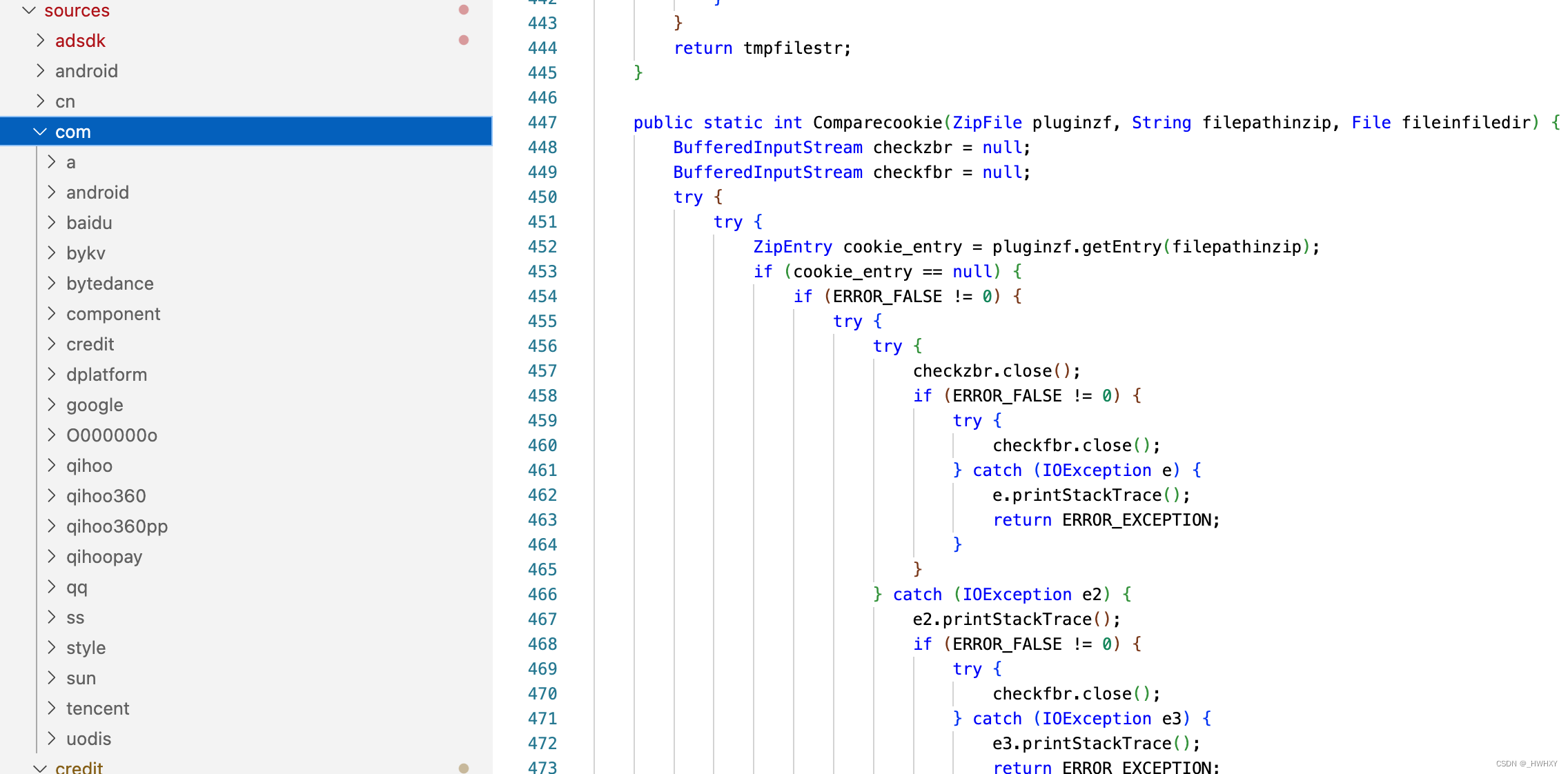

另外需要注意的是Frida的内存操作API需要谨慎使用以防止引起目标进程的崩溃或者其它未预期的行为,在使用这些API时应该确保对目标进程的内存布局有足够的了解并且有足够的权限去操作目标进程的内存,否则可能会导致程序崩溃或者其它安全问题,同时在使用这些API时也需要考虑到操作系统的安全机制比如内存保护机制等以防止出现安全问题。 还需要注意的是由于DEX文件格式比较复杂并且可能会因为Android系统版本的不同而有所变化因此在解析过程中需要处理很多细节和异常情况并且根据实际情况进行调整和优化。 实战部分主要介绍了如何使用frida-dexdump进行脱壳操作包括安装frida-dexdump运行命令以及批量使用Jadx进行反编译等步骤同时也给出了一些遇到的问题和解决方案比如不支持所有DEX文件版本无法处理加固或混淆的DEX文件等局限性并提出了针对这些问题的思考和学习方向。 后话部分则是对全文的总结以及对未来学习和研究的方向的展望强调了继续学习和解决问题的重要性以及不断学习和进步的态度和精神。 总的来说本文详细介绍了frida-dexdump脱壳原理及其在实战中的应用同时也探讨了其局限性和未来的学习方向对于理解和应用frida-dexdump进行客户端漏洞挖掘具有一定的参考价值。 接下来我们将进入实战环节首先安装frida-dexdump工具然后进行脱壳操作并批量使用Jadx进行反编译最后对遇到的问题和解决方案进行总结和反思以及对未来的学习和研究进行展望和总结。 二、复现 第一步:安装frida-dexdump 通过Python的pip工具安装frida-dexdump:python3 -m pip install frida-dexdump 第二步:运行命令+运行要脱壳的APP 使用frida-dexdump命令进行脱壳操作并在要脱壳的APP运行时执行该命令:frida-dexdump -FU 执行完毕后将会输出解析出的DEX文件信息 第三步:批量Jadx反编译 使用Python脚本批量对解析出的DEX文件进行反编译可以使用Jadx工具进行反编译具体实现可以参考上述代码段中的示例 注意在批量反编译过程中可能会遇到一些问题比如反编译失败或者反编译出的代码质量不高等问题需要根据实际情况进行调整和优化 三、后话 frida-dexdump操作虽然简单但也存在局限性比如不支持所有DEX文件

还没有评论,来说两句吧...