温馨提示:这篇文章已超过463天没有更新,请注意相关的内容是否还可用!

摘要:该文件存在漏洞,经过深入分析发现其中涉及多个安全漏洞。这些漏洞可能会被黑客利用,对系统造成潜在的安全威胁。本文对此进行了揭秘,详细描述了漏洞的性质和影响,并提供了相应的解决方案和建议,以帮助用户及时修复漏洞,保护系统安全。建议用户尽快采取相应措施,避免潜在的安全风险。

该文件存在潜在的安全漏洞,可能对系统安全构成严重威胁,为确保系统的安全性和稳定性,建议尽快进行漏洞扫描和修复,为防止潜在的安全风险和数据泄露等问题,必须采取必要措施。

法律声明:

参与培训的人员必须遵守国家法律法规,所获得的知识仅用于技术研究,严禁用于任何违法用途,任何由此造成的后果与个人行为无关,中华人民共和国网络安全法和刑法等相关法律对此类行为有明确规定。

漏洞简介与漏洞原理:

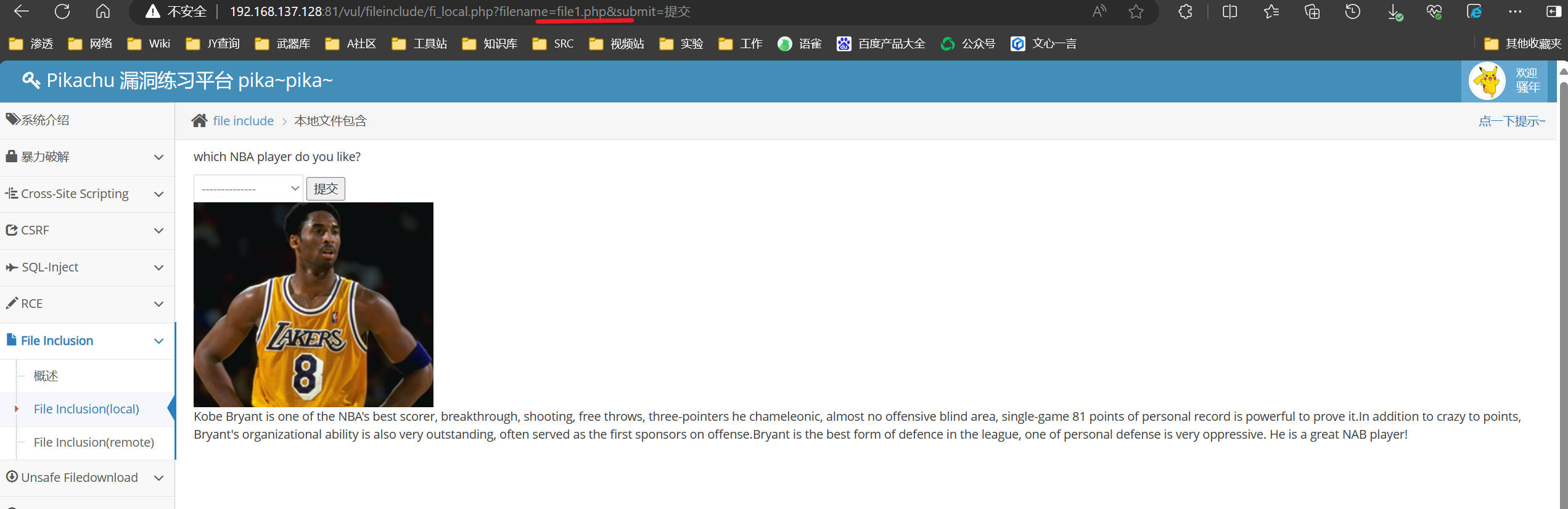

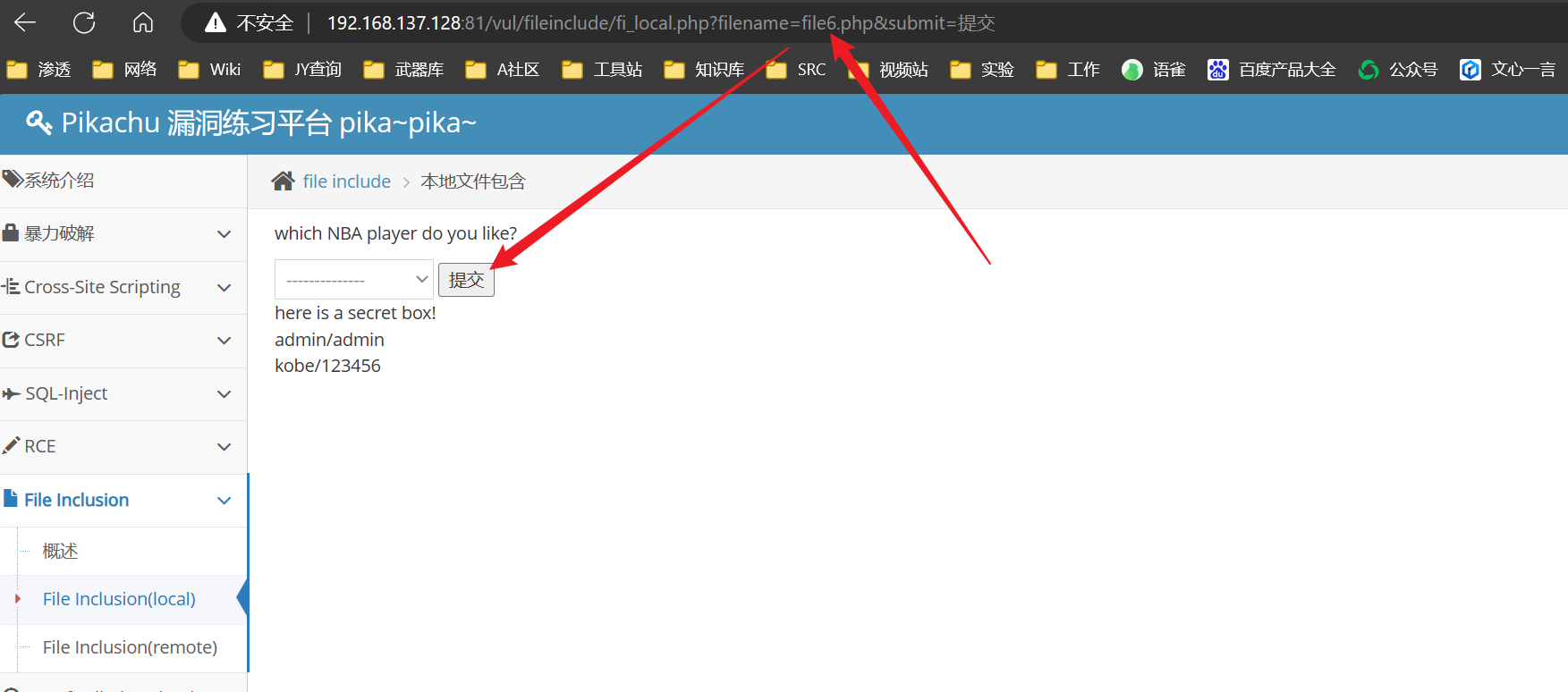

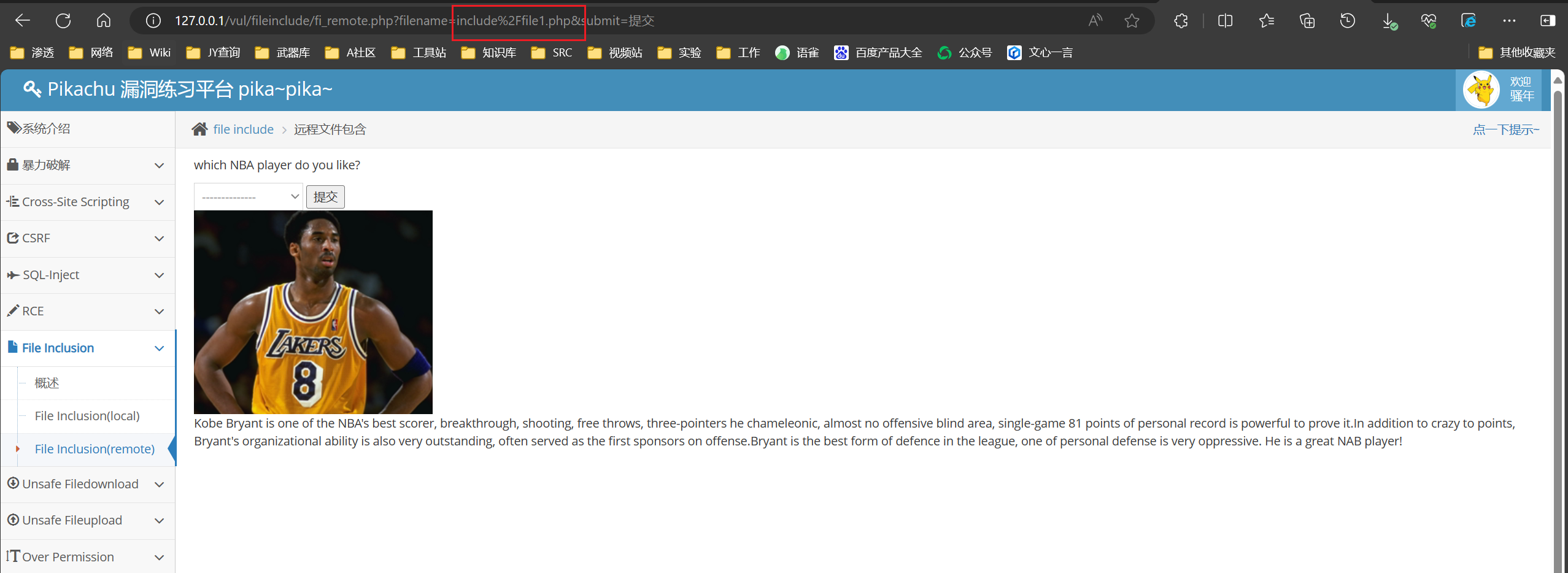

文件包含漏洞是网络安全领域中的一种常见安全漏洞,当程序使用函数去包含任意文件时,如果文件来源过滤不严谨,恶意文件可能会被包含进来,进而造成文件包含漏洞,这种漏洞通常出现在客户端可以调用服务器上的恶意文件时。

漏洞危害:

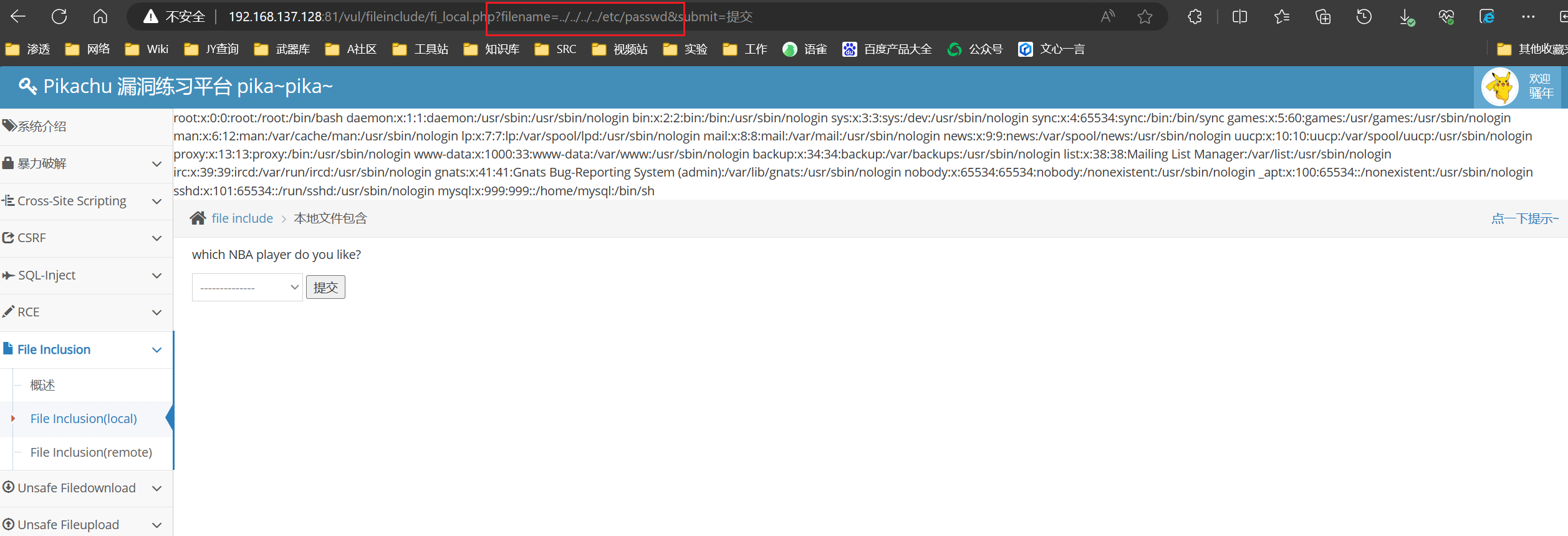

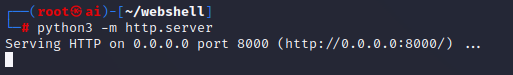

文件包含漏洞的危害非常大,攻击者可以通过此漏洞执行任意脚本代码、获取敏感信息、甚至控制整个网站或服务器,常见的攻击方式包括配合文件上传漏洞获取Shell、执行恶意脚本等。

常见敏感信息路径(以Windows和Linux系统为例):

Windows系统:

c:\boot.ini 查看系统版本

c:\windows\system32\inetsrv\MetaBase.xml IIS配置文件

c:\windows\repair\sam 存储Windows系统初次安装的密码(需特定权限访问)

Linux/Unix系统:

/etc/passwd 账户信息

/etc/shadow 账户密码文件

/usr/local/app/apache2/conf/httpd.conf Apache2默认配置文件(需特定权限访问)等。

漏洞检测思路:

1、通过代码审计查找漏洞位置和原理。

2、使用专业的漏洞扫描工具进行识别。

3、查看网站的程序平台、中间件、框架等,寻找公开的漏洞。

4、观察网站URL地址上的参数值,可能包含漏洞信息,还需注意特定的输入模式和异常处理机制。

绕过方式:

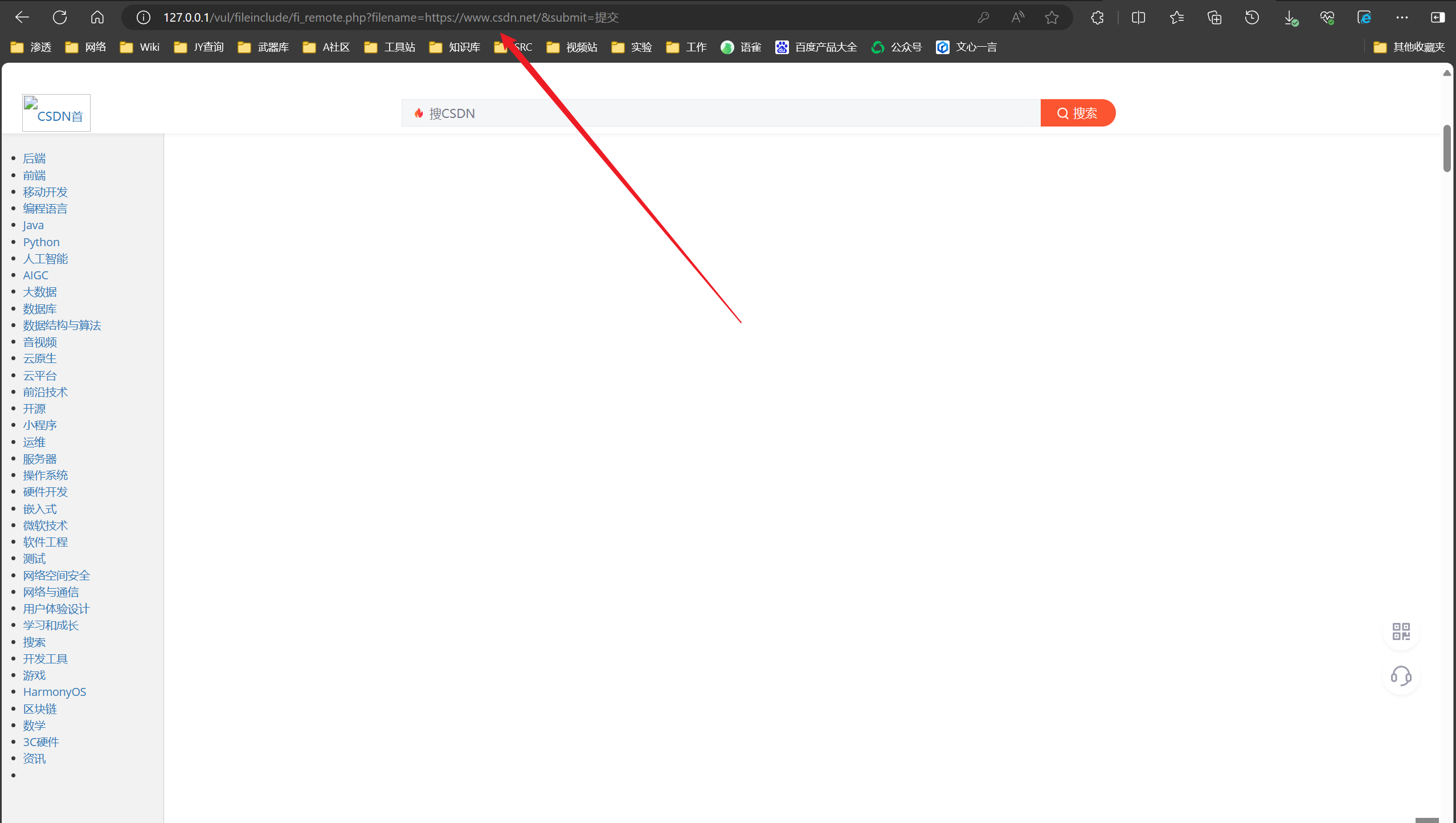

本地文件包含绕过如 %00截断绕过、路径长度截断、点号截断等;远程文件包含绕过如问号绕过、#号绕过等,攻击者可能利用这些技巧来规避安全机制。

漏洞分类:

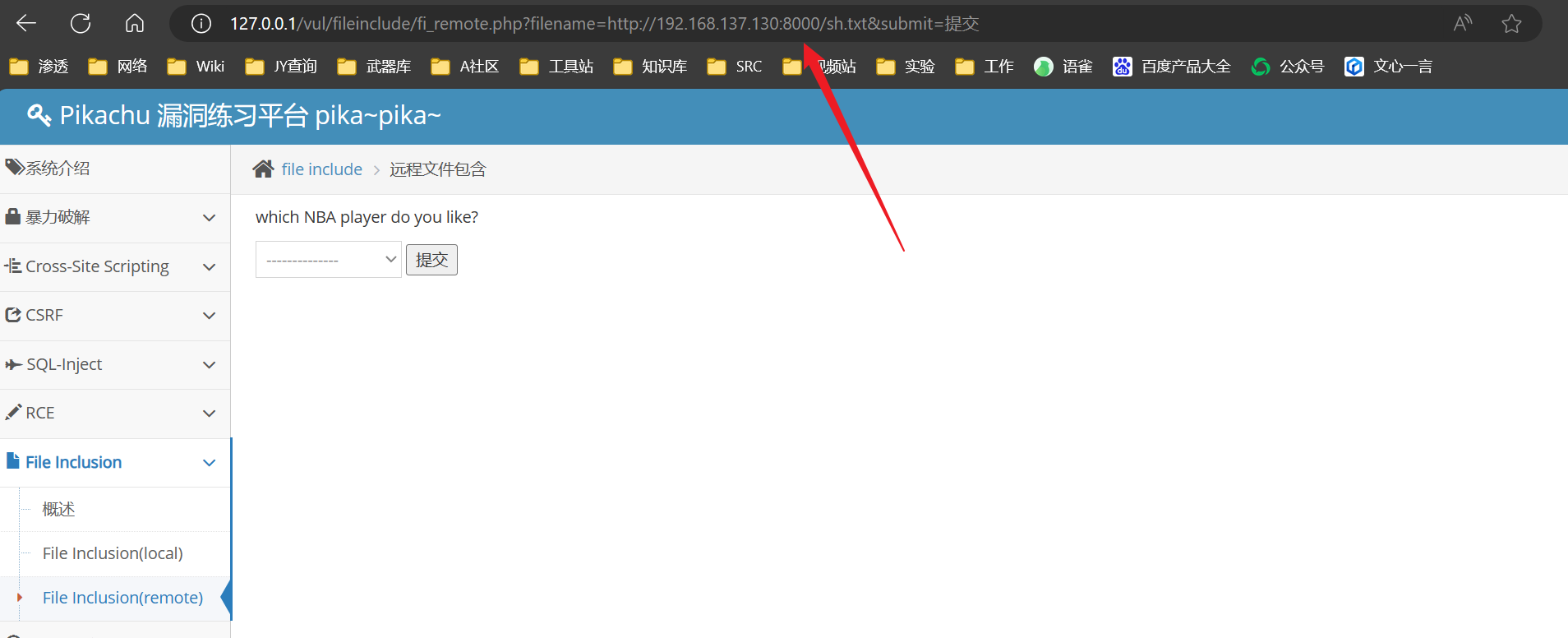

本地文件包含(LFI)仅对服务器上的文件进行包含,攻击者通常会包含一些固定的系统配置文件以读取系统敏感信息;远程文件包含(RFI)则通过HTTP协议包含其他地方的资源,攻击者可以传入任意的代码,危害更大。

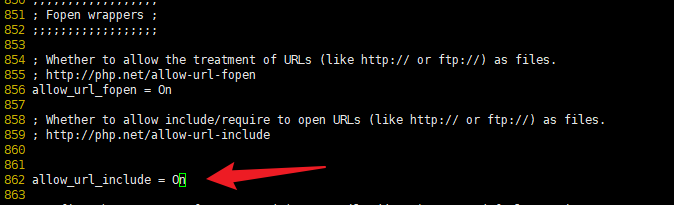

漏洞防御:

1、检查配置文件:如php.ini中的allow_url_fopen和allow_url_include选项,根据网站需求进行合理配置。

2、过滤特殊符号:过滤掉执行文件包含操作的符号和PHP伪协议常用字符,减少恶意文件操作的可能。

3、指定包含的文件:建立白名单制度,验证文件名后再执行包含操作,加强权限管理、定期安全审计和更新也是重要的防御措施。

在处理此类问题时,请遵循适用的法律和道德标准,如果发现安全漏洞,请立即通知相关方并采取措施防止潜在的安全风险。

还没有评论,来说两句吧...