温馨提示:这篇文章已超过463天没有更新,请注意相关的内容是否还可用!

摘要:本文介绍了SQL联合注入攻击方式,详细阐述了联合注入的原理和攻击手段。通过揭秘SQL联合注入的具体操作,强调了防范与应对联合注入风险的重要性。文章指出,了解并识别联合注入攻击方式,采取相应防护措施,是保障数据库安全的关键。摘要字数在100-200字之间。

本文将详细介绍联合注入攻击的原理和具体操作方法,帮助读者提高对网络安全的防范意识,通过了解联合注入攻击的原理和步骤,读者可以更好地理解网络安全的重要性,从而采取有效的措施来防范此类攻击。

联合注入是一种SQL注入攻击方式,攻击者利用数据库查询的联合操作,将攻击者想要获取的数据与正常数据联合返回,从而绕过应用程序的安全防护,实现对数据库的攻击,在CentOS 7环境下进行SQL联合注入实验的具体步骤如下:

实验环境配置

系统为CentOS 7,IP地址为192.168.1.24,确保实验环境的安全性,避免对生产环境造成影响。

联合注入原理解析

联合查询注入是针对两个或更多表进行注入攻击的方法,通过关键词“union select”将多个表联合起来进行查询,前提是两个表的字段数量必须相同,否则查询会报错,攻击者利用这一特性,构造恶意的SQL语句,获取数据库中的敏感信息。

寻找注入点

通过输入特定的语句,如“id=1 and 1=2”,尝试判断是否存在注入点,当输入此语句没有变化时,可以尝试使用单引号闭合语句来进一步判断注入类型。

判断字段数

使用“order by”语句来爆破字段数,通过访问特定链接并观察返回结果来判断字段数,通过访问http://192.168.1.24/sqli-labs/Less-1/?id=-1' order by 3--等链接,根据返回的错误信息,可以判断字段数。

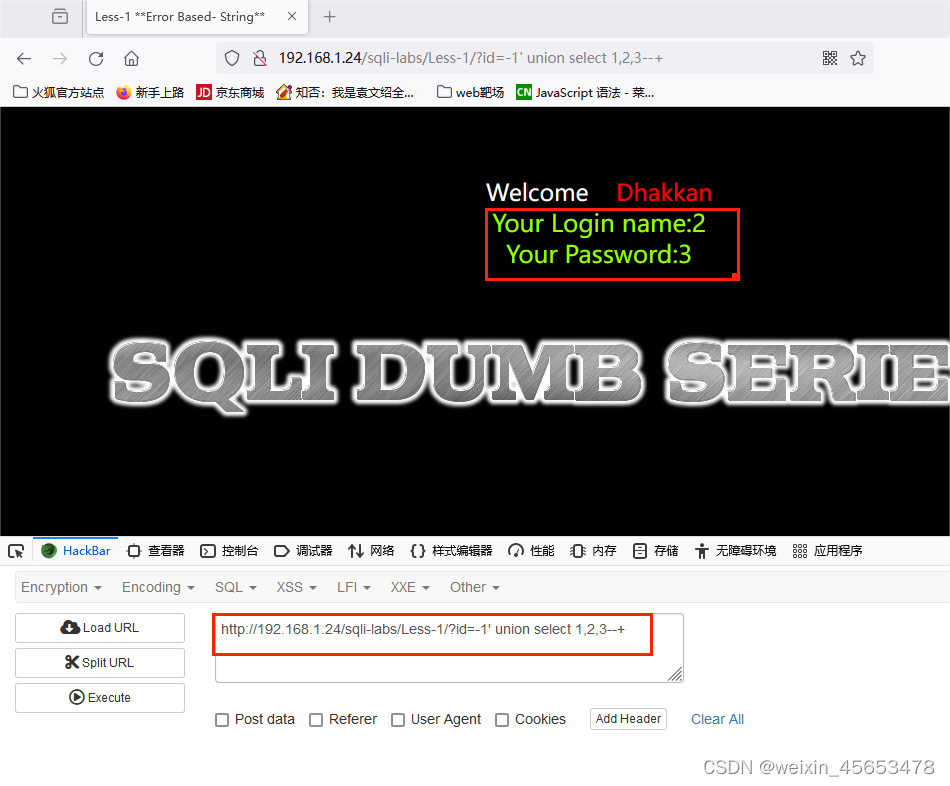

回显点的获取

通过特定的联合查询语句,如“http://192.168.1.24/sqli-labs/Less-1/?id=-1' union select 1,2,3,4--”,可以获取回显点,这些回显点是获取数据库信息的关键。

数据库及数据库版本信息的获取

通过特定的联合查询语句,可以获取数据库名、数据库版本等信息,通过输入“?id=-1' union select 1,database(),version()--”,可以爆出数据库名以及数据库版本。

数据表的爆破

攻击者可以通过联合查询语句获取数据库中的表名,并进一步获取特定表的字段名,如用户名和密码等,在实际操作过程中,为了提高可读性,可以在每个用户名和密码之间添加换行符,这些换行符可以通过添加特定的十六进制字符来实现,例如0x3C、0x68等,但请注意,进行此类操作必须确保在合法和授权的情况下进行,遵守信息安全和道德使用原则。

通过了解联合注入攻击的原理和具体操作方法,我们可以更好地了解网络安全的重要性,在实际应用中,我们应该加强对输入数据的验证和过滤,及时修复安全漏洞,提高数据库的安全性,加强网络安全意识培训,提高员工对网络安全的认识和防范能力也是非常重要的。

还没有评论,来说两句吧...