温馨提示:这篇文章已超过462天没有更新,请注意相关的内容是否还可用!

摘要:本手册为服务器挖矿病毒查杀与排查的全面指南及流程解析。手册详细阐述了病毒查杀与排查的流程,旨在帮助用户有效应对服务器挖矿病毒。通过本手册,用户可以了解病毒的特点、传播途径以及具体的查杀和排查方法,保障服务器的安全稳定运行。

摘要:

本手册为服务器挖矿病毒查杀与排查的全方位指南,详细阐述了病毒的特点、传播途径和其对服务器造成的危害,通过本手册,用户将了解病毒查杀与排查的详细流程,从而有效地应对服务器挖矿病毒,确保服务器的安全稳定运行。

一、背景介绍:

近年来,不少服务器用户反馈其服务或网站运行缓慢,甚至无法访问,这些问题的背后,往往隐藏着服务器被挖矿病毒入侵的隐患,当服务器资源被占用进行挖矿活动时,会大量消耗服务器资源,导致正常服务运行受阻。

二、初步分析:

在获取服务器权限并登录后,用户应首先查看进程情况,若发现存在异常的CPU占用进程,应怀疑服务器存在挖矿程序。

三、病毒查杀步骤:

1、关闭定时任务:执行systemctl stop crond命令,并清理所有已设置的定时任务,防止病毒通过定时任务自我恢复。

2、根据具体情况,关闭与病毒传播途径相关的进程。

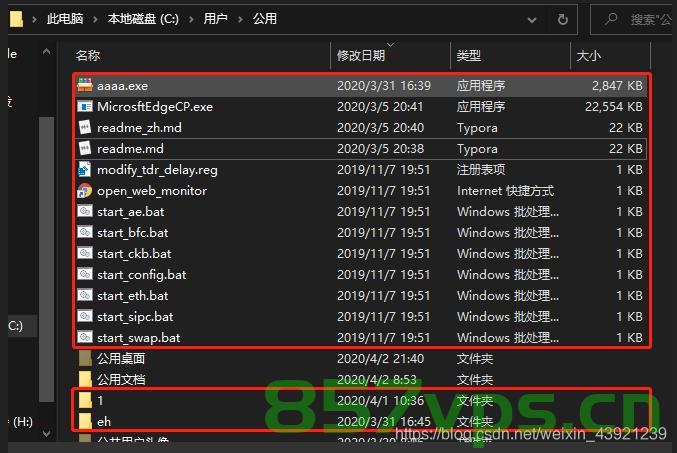

3、定位病毒目录并进行清理,使用rm命令删除与病毒相关的文件及目录。

4、杀掉与病毒相关的进程,确保病毒完全被清除。

5、清理异常用户账户,检查并修改/etc/passwd中的异常条目。

6、清理用户目录下的未知来源公钥,检查并删除.ssh/authorized_keys中的可疑密钥。

注意事项:

在操作过程请务必小心,避免误操作导致系统异常。

四、安全加固:

在分析挖矿病毒的来源时,要关注如mysql、pgsql、redis、gitlab、ssh等可能的入侵途径,为了提高服务器的安全性,需采取以下措施:

1、配置防火墙策略,屏蔽不需要暴露的端口。

2、定期更新服务器和应用的安全补丁,确保系统处于最新状态。

五、反制措施:

1、通过应用的访问日志分析异常访问的IP,将异常IP加入黑名单。

2、使用专业安全软件对服务器进行全面扫描,及时发现并清除病毒。

3、定期对服务器进行安全评估,识别潜在的安全风险并进行修复。

4、加强员工安全意识培训,提高整个组织对网络安全的认识和应对能力。

本手册旨在为用户提供一份关于服务器挖矿病毒查杀与排查的全面指南,通过学习和实践本手册中的内容,用户可以更好地保障服务器的安全,若用户在实践中遇到任何问题或需要深入了解的方面,建议与博主或其他安全专家进行交流探讨,共同提高网络安全水平。

还没有评论,来说两句吧...