温馨提示:这篇文章已超过379天没有更新,请注意相关的内容是否还可用!

摘要:本文介绍了Vulnhub DC-1靶机的渗透全过程。从初步渗透开始,详细阐述了如何利用漏洞进行攻击,包括实战指南和详细步骤。通过本文,读者可以了解如何在DC-1靶机上进行全面的渗透测试,掌握渗透技巧和方法,提高网络安全技能。

本文深入剖析了Vulnhub DC-1靶机的全面渗透过程,从环境的搭建开始,到信息收集、漏洞扫描、漏洞利用以及最终获取root权限的整个过程,都进行了详细的介绍,通过本文,读者可以了解如何在DC-1靶机上进行全面的安全测试,旨在为读者提供实践指南,帮助提高网络安全技能。

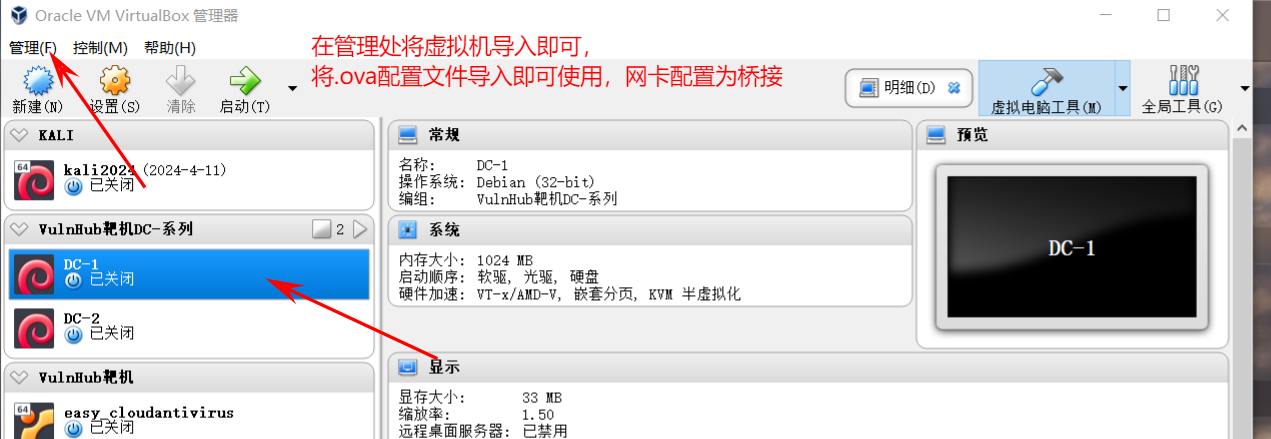

引入靶机环境

需要从提供的链接或下载地址获取DC-1靶机的镜像文件,成功下载后,将其导入虚拟机环境,此处插入展示靶机在虚拟机中的正确搭建的截图。

攻击流程详解

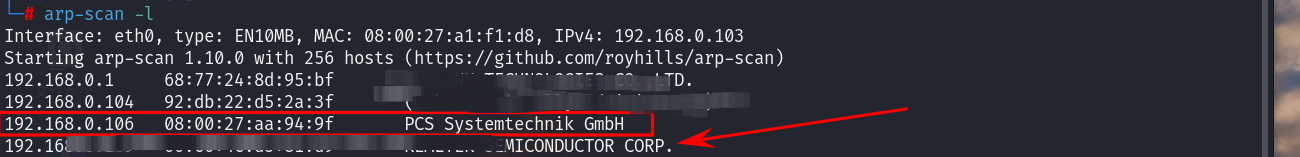

1、主机发现:

使用ARP扫描或nmap进行主机发现,以识别目标主机的IP地址,此处插入使用工具进行主机发现的步骤截图。

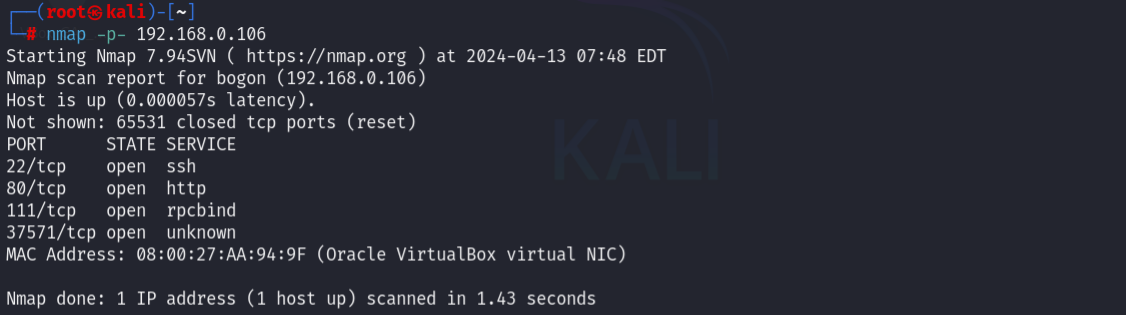

2、端口扫描:

利用nmap对目标主机进行全面的端口扫描,以识别开放的端口和服务,扫描命令如下:

nmap -p- 192.168.0.106

插入端口扫描结果的详细截图。

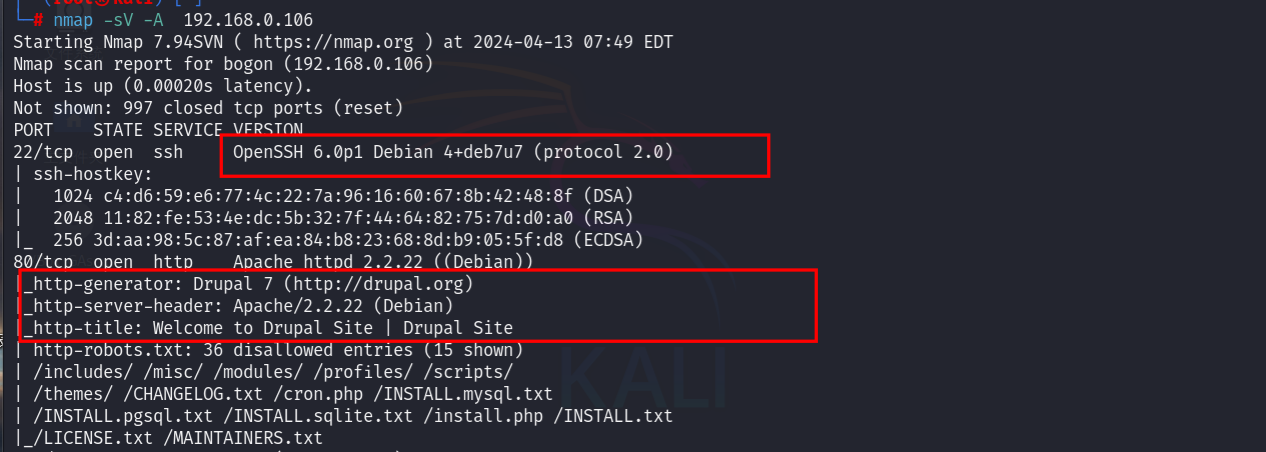

3、Web渗透:

访问Web界面,识别使用的CMS模板,例如Drupal,进行详尽的信息收集,获取关键信息,利用Metasploit Framework(msf)搜索相关的漏洞,尝试利用漏洞反弹shell,进一步获取数据库内容,并最终提权获取root权限,在此过程中,插入关键步骤的详细截图。

注:实际渗透过程中可能遇到多种情况,需根据具体情况灵活调整策略,请确保遵守相关法律法规和道德准则,保护个人隐私和信息安全,在进行渗透测试时,保持清晰的逻辑、准确的语言,并注重细节的描绘以提高文章的丰富性和可读性。

注意事项和建议(可选部分)

在进行渗透测试时,请根据实际情况灵活调整和完善攻击策略,严格遵守相关法律法规和道德准则,杜绝非法用途,保护个人隐私和信息安全是首要任务,本文内容仅供参考和学习交流,请读者注意合理应用。

成功获取root权限并完成DC-1靶机的渗透测试后,插入最终成功的截图作为文章的结尾。

全文完。

希望上述内容能够满足您的需求,并为您带来有价值的参考。

还没有评论,来说两句吧...