温馨提示:这篇文章已超过379天没有更新,请注意相关的内容是否还可用!

摘要:针对Windows操作系统中的SSL/TLS协议信息泄露漏洞(CVE-2016-2183),需要进行紧急修复。该漏洞可能导致敏感信息泄露,对系统安全构成严重威胁。通过更新系统补丁、配置安全策略或升级相关软件组件,可以有效修复此漏洞,提高系统的安全防护能力。建议用户及时采取相应措施,确保系统安全。

近期在扫描服务器安全时,可能会遇到漏扫软件提示存在SSL/TLS协议信息泄露漏洞(CVE-2016-2183),本文将详细讨论如何确认这个漏洞是否存在,并提供有效的修复方法。

确认漏洞是否存在

确认CVE-2016-2183漏洞是否存在,关键在于检查服务器是否使用了DES或3DES加密套件,可以使用nmap网络扫描工具进行验证,以下是具体步骤:

1、下载最新版本的nmap(建议版本为7.92或更高)。

2、将nmap上传到服务器并解压。

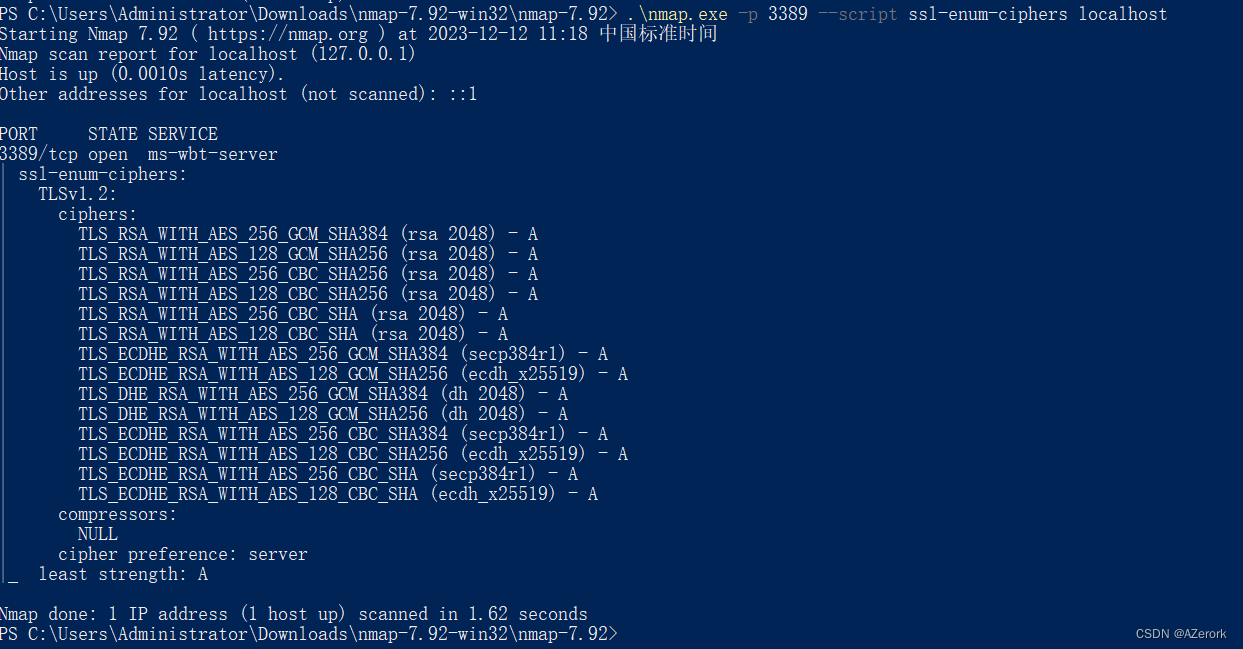

3、在nmap目录下执行以下命令:

.\nmap.exe -p 3389 --script ssl-enum-ciphers localhost

如果扫描结果中存在DES或3DES加密套件,那么确认存在CVE-2016-2183漏洞。

漏洞修复方法

存在多种修复CVE-2016-2183漏洞的方法,以下推荐几种常用的修复方式:

1. 使用IISCrypto禁用密码套件(推荐)

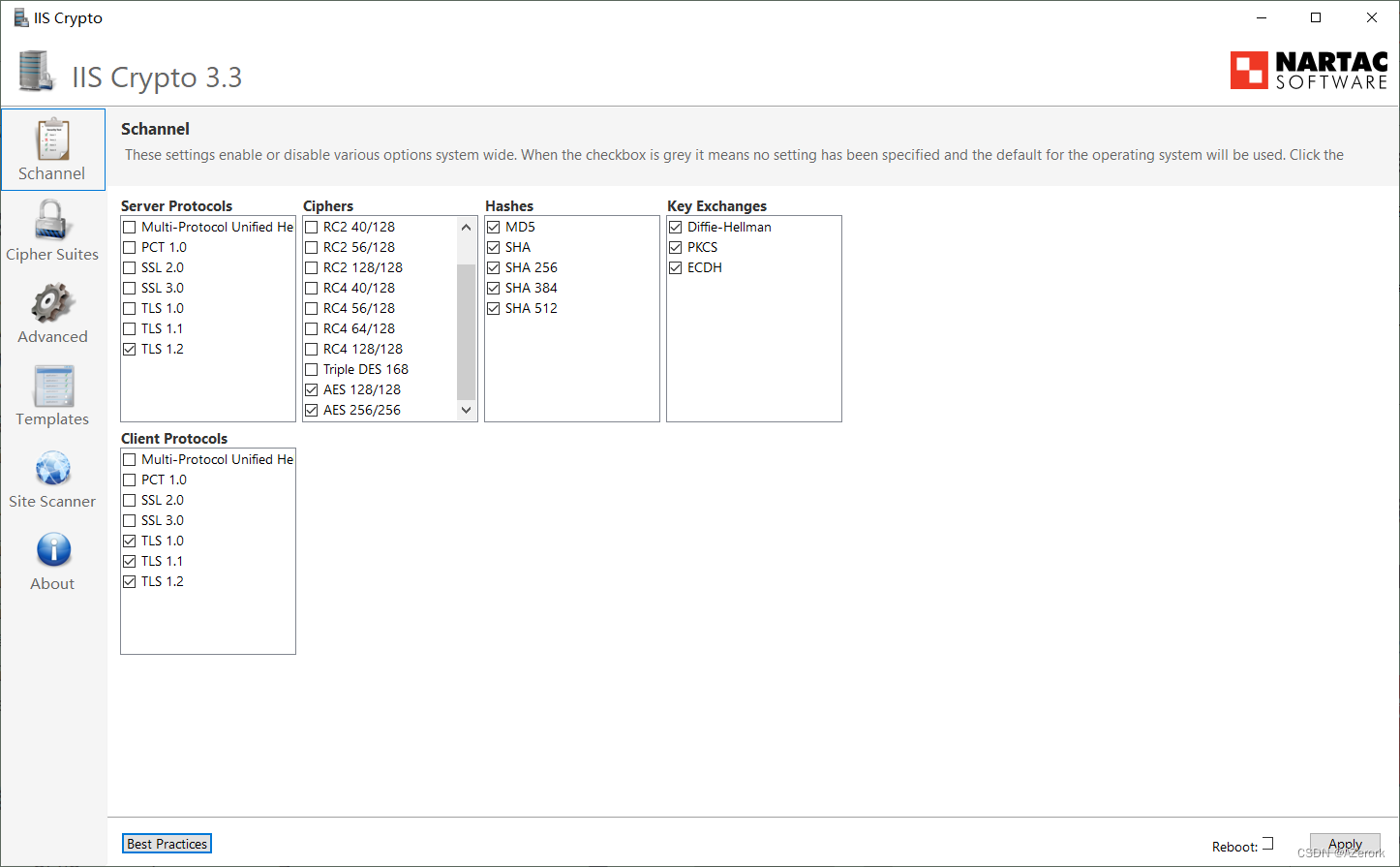

这是一种便捷的方法,通过IISCrypto工具(或其图形界面版IIS Crypto GUI)直接禁用DES/3DES加密套件,操作步骤如下:

下载IISCrypto GUI并上传到服务器。

打开IIS Crypto GUI,点击左下角“推荐设置Best Practices”。

在弹出的对话框中,取消勾选Ciphers框里的Triple DES 168。

点击Apply并重启服务器,使用nmap复查确认DES/3DES加密套件已消失,漏洞修复完成。

注册表修改值

此方法与上述方法类似,都是通过修改注册表值来禁用或删除DES/3DES加密套件,具体操作如下:

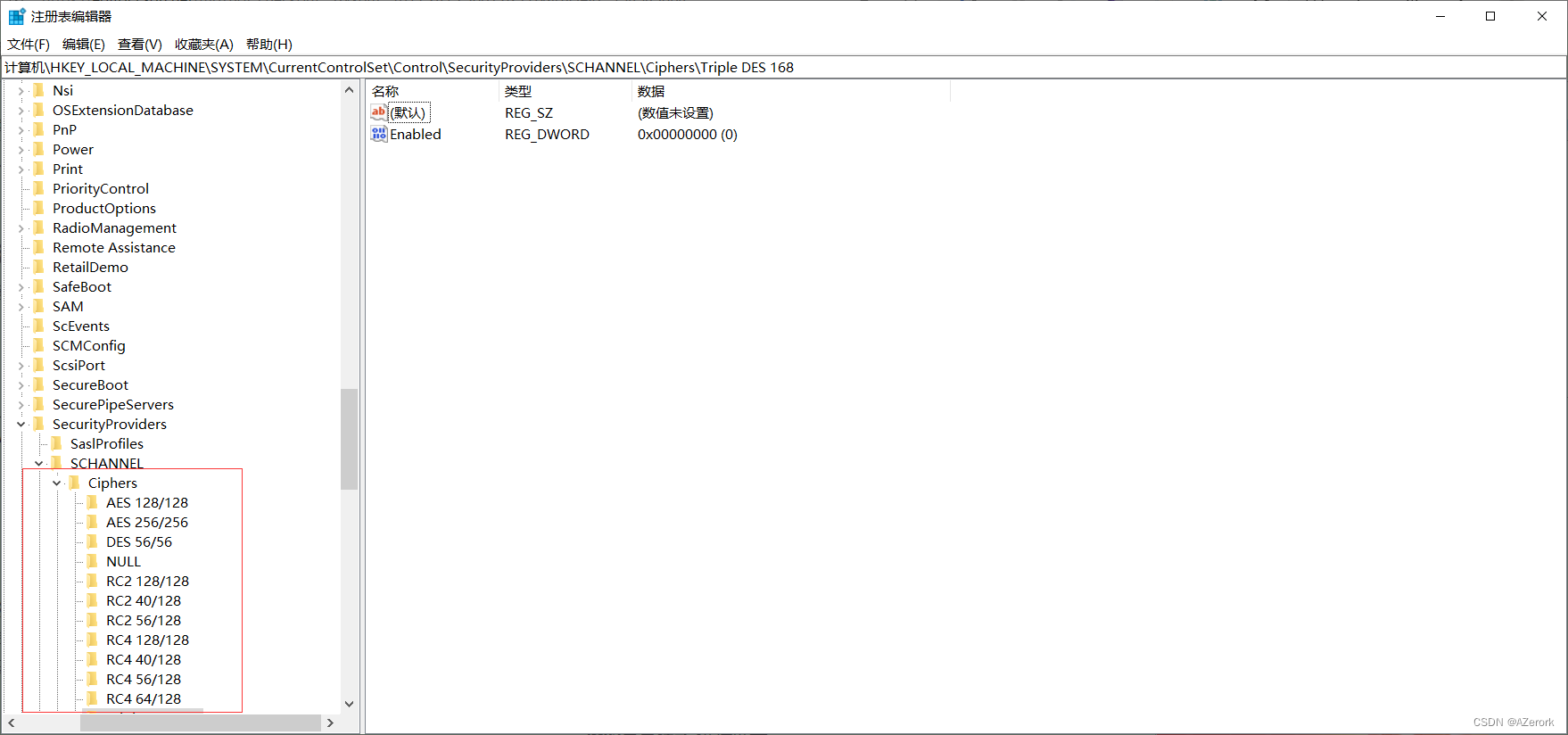

修改方法1:注册表禁用DES/3DES加密套件

打开注册表编辑器(Win+R输入regedit)。

定位到路径计算机\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\。

创建子目录Triple DES 168,并创建DWORD值Enabled,设置为0以禁用该加密方式,保存并重启服务器。

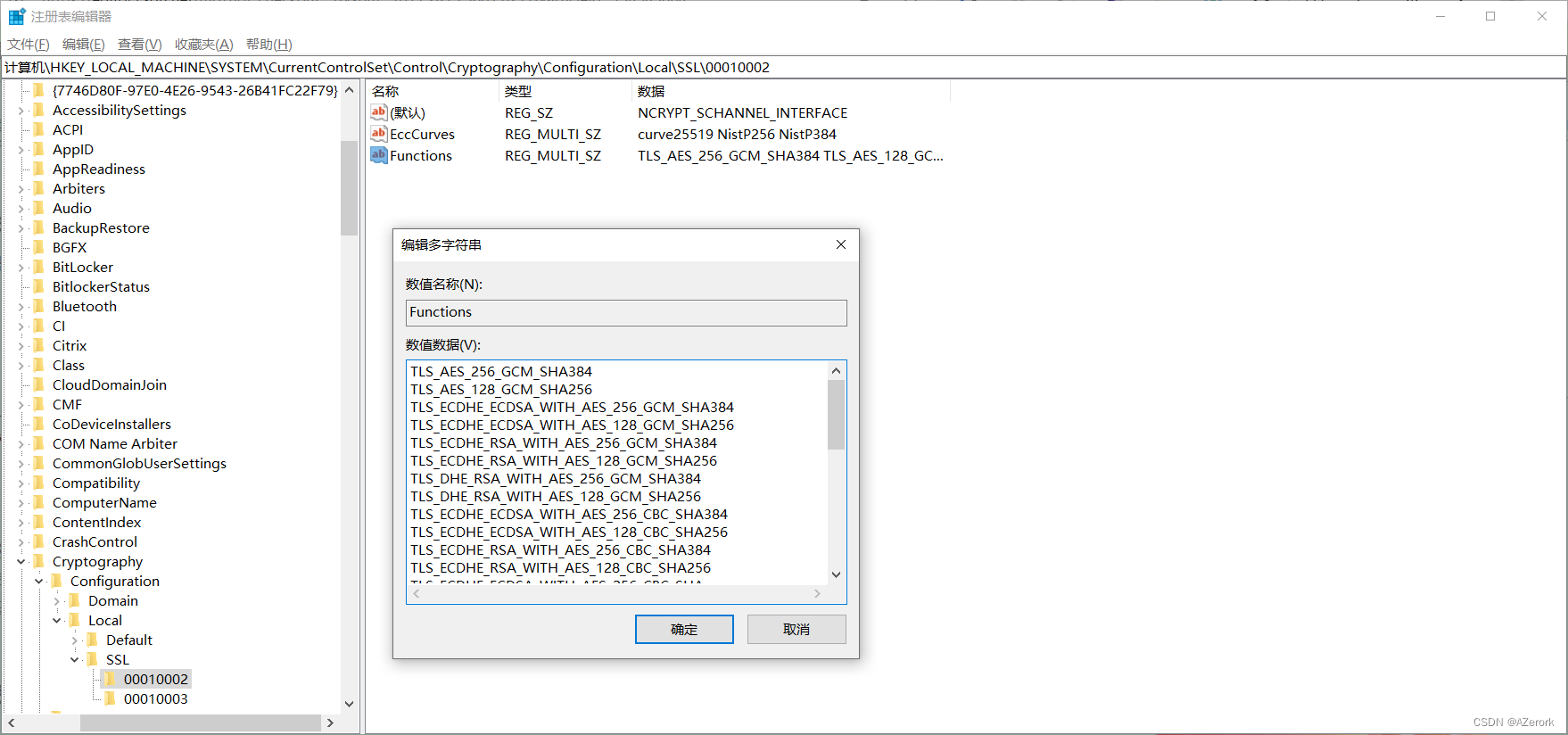

修改方式2:注册表删除DES/3DES加密套件

打开注册表编辑器(Win+R输入regedit)。

定位到路径计算机\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Cryptography\Configuration\Local\SSL。其他注意事项

010002

在Functions中找到DES/3DES字样加密套件并删除,重启服务器后漏洞修复。

在修复过程中,还需注意以下几点:

1、修复方法中的本地策略更改和FIPS加密方式较为复杂且可能引发其他问题,因此不推荐使用。

2、在进行注册表修改时,务必小心操作,确保不会误删其他重要设置。

3、可以编写批处理脚本以实现该漏洞的批量修复。

本文提供了详细的Windows系统下修复CVE-2016-2183漏洞的方法,希望能够帮助读者有效应对这一安全威胁,如有其他问题或补充,欢迎交流。

还没有评论,来说两句吧...