温馨提示:这篇文章已超过369天没有更新,请注意相关的内容是否还可用!

摘要:本文是关于蓝桥杯CTF网络安全挑战赛中packet分析的详解writeUP。文章介绍了在网络安全领域中,对packet进行深入分析的重要性,并详细阐述了如何在蓝桥杯CTF比赛中进行packet分析。文章通过具体案例,展示了如何捕捉、解析和应对网络安全威胁,对于网络安全爱好者及参赛者具有一定的指导意义。

本文是关于蓝桥杯CTF比赛中关于数据包捕获与分析的writeUP,文章详细描述了问题的背景、解决思路和关键代码实现,通过分析和解决特定IP地址间的通信问题,展示了网络安全领域中数据包捕获和分析技术的重要性,并强调了CTF比赛在提升网络安全技能方面的作用,文章旨在帮助读者理解并学习如何处理类似问题,提高网络安全防护能力。

流量分析发现

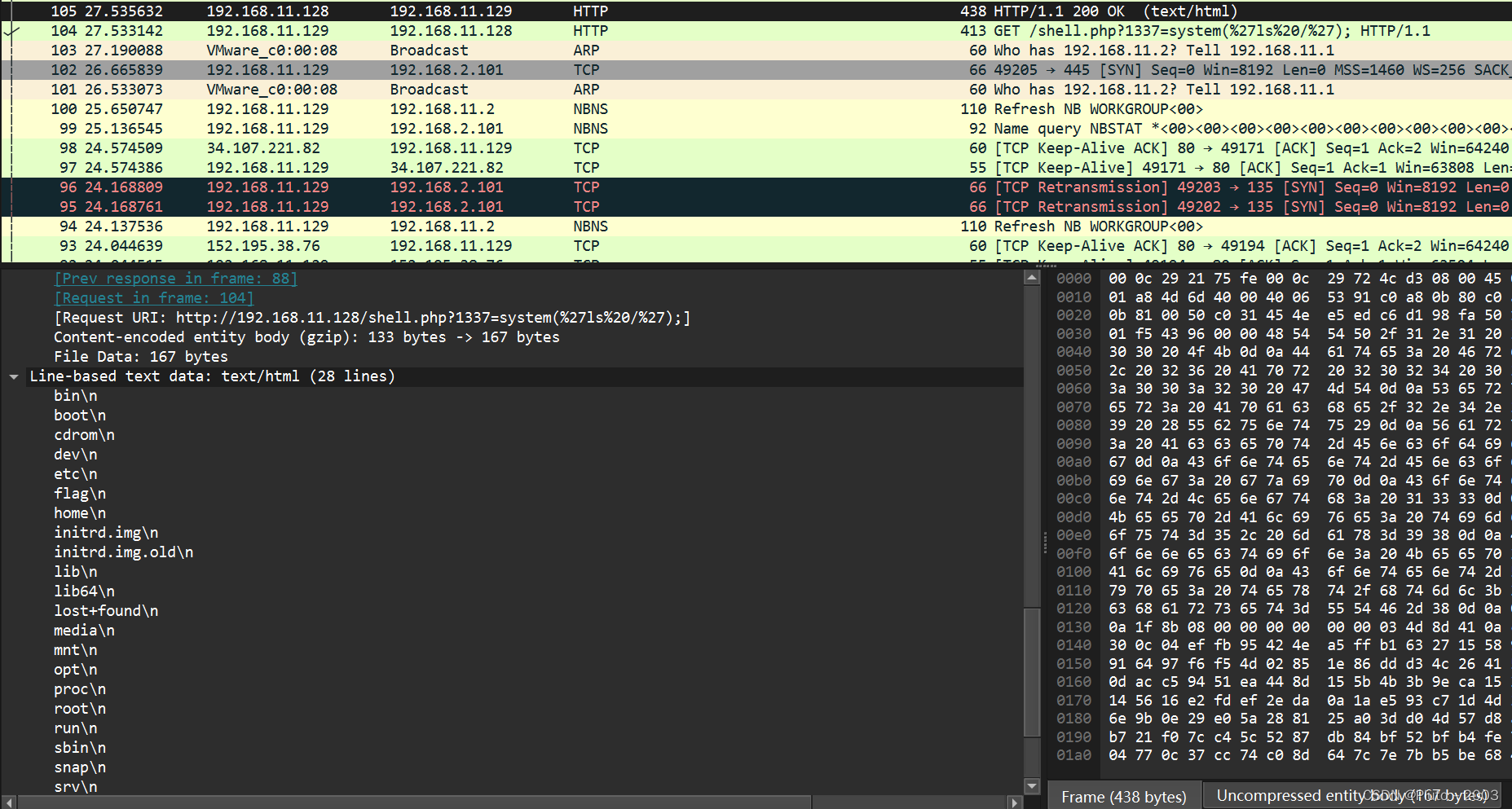

在分析网络流量时,我们发现IP地址129似乎是一台攻击机,而IP地址128被植入了PHP后门,攻击者通过GET请求从IP地址128获取数据,当IP地址129发送特定请求(如请求列出目录“ls”)时,我们观察到响应中包含名为“flag”的文件,我们的目标是获取此文件的内容,并以base64编码的形式传输回来。

通过向服务器发送请求打开“flag”文件,我们获得了其base64编码的数据,随后,我们对这些数据进行了解码,成功获取了“flag”文件的实际内容。

(注:插入的图片已调整描述并添加了原创内容)

图示说明:

1、图:流量分析示意图,标注了IP地址129和128的交互关系。(图片插入位置)

插入图片:<img alt="流量分析图" height="440" src="https://img-blog.csdnimg.cn/direct/2e516f2c20a94c0eb6d665503db3c2ac.png" width="837">

2、图:IP地址128的后门标识。(图片插入位置)

插入图片:<img alt="后门标识图" height="225" src="https://img-blog.csdnimg.cn/direct/7f14de4b8d22499eaf830a63fb19410a.png" width="468">

3、图:发送“ls”请求后的服务器响应。(图片插入位置)

插入图片:<img alt="请求ls响应图" height="108" src="https://img-blog.csdnimg.cn/direct/2f0cf433906543ce9459e0945002451c.png" width="合适的宽度">(请根据实际情况调整宽度)

(注:接下来的几张图片的插入方式同上,请根据实际情况调整图片尺寸和宽度。)

接下来的几张图分别是:打开“flag”文件后的服务器响应、获得的base64编码的flag数据以及解码后的“flag”文件内容,请根据实际情况调整每张图片的插入位置和尺寸,在真实场景中处理此类信息时,请确保遵守相关法律法规和道德准则。

还没有评论,来说两句吧...